Instrumente gratuite de decriptare pentru ransomware

Ați fost atacați de un ransomware? Nu plătiți pentru răscumpărare!

Alegeți tipul de ransomware

Instrumentele noastre gratuite de decriptare ransomware pot ajuta la decriptarea fișierelor criptate de următoarele forme de ransomware. Este suficient să faceți clic pe un nume pentru a vedea semnele infecției și obțineți remedierea gratuită din partea noastră.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

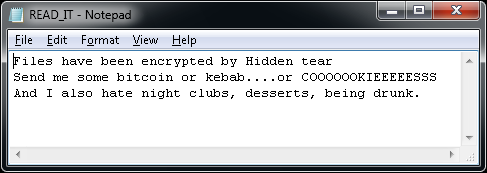

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

Descărcați Avast Free Antivirus.

AES_NI

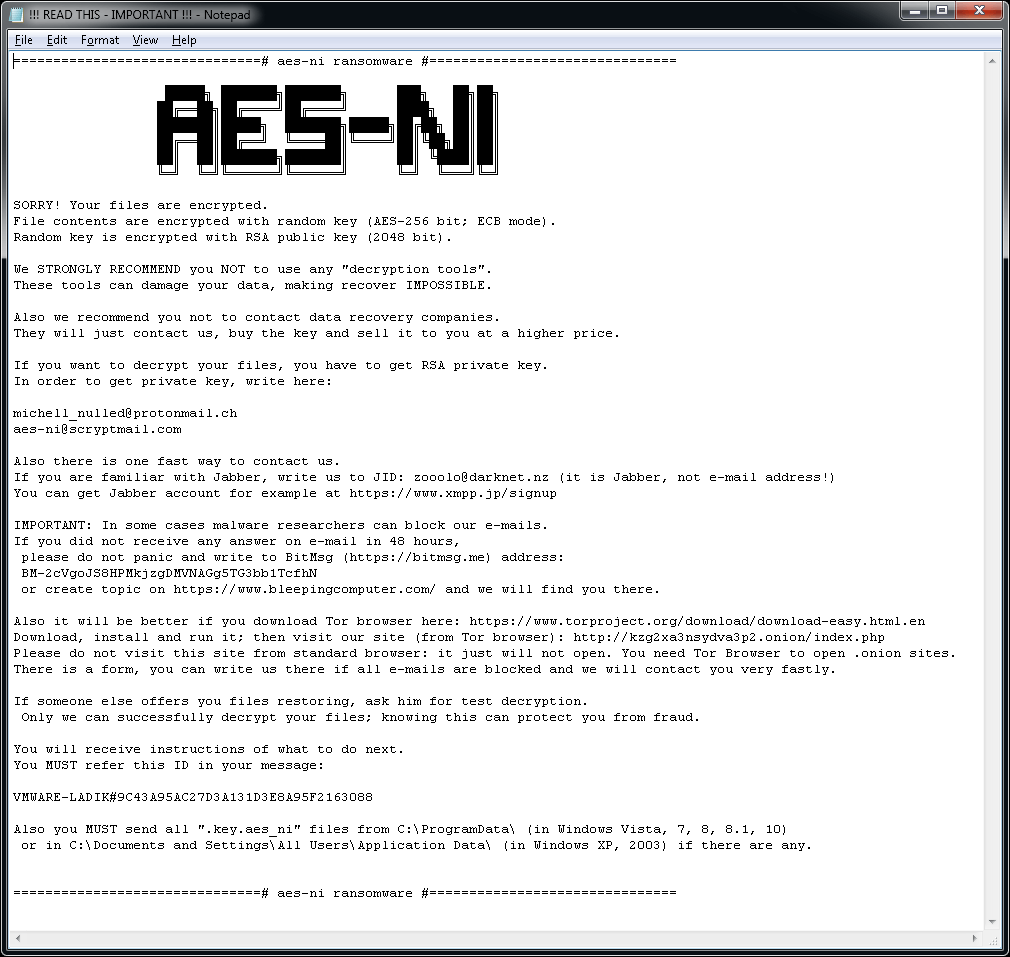

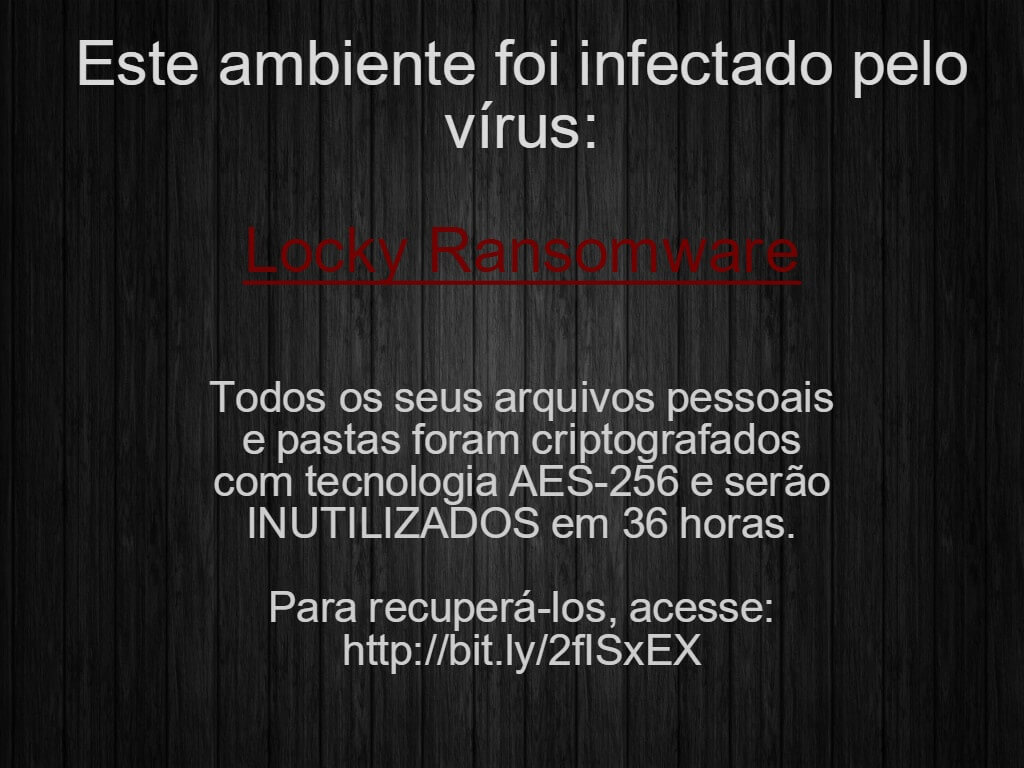

AES_NI este o speță de ransomware care a apărut pentru prima dată în decembrie 2016. De atunci am observat mai multe variante, cu diverse extensii de fișier. Pentru criptarea fișierelor, programul ransomware utilizează algoritmii AES-256 combinat cu RSA-2048.

Programul ransomware adaugă la fișierele criptate una dintre următoarele extensii:

.aes_ni

.aes256

.aes_ni_0day

În fiecare folder care conține cel puțin un fișier criptat, poate fi găsit fișierul „!!! READ THIS - IMPORTANT !!!.txt”. În plus, programul ransomware creează un fișier cheie cu un nume similar cu: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day în folderul C:\ProgramData.

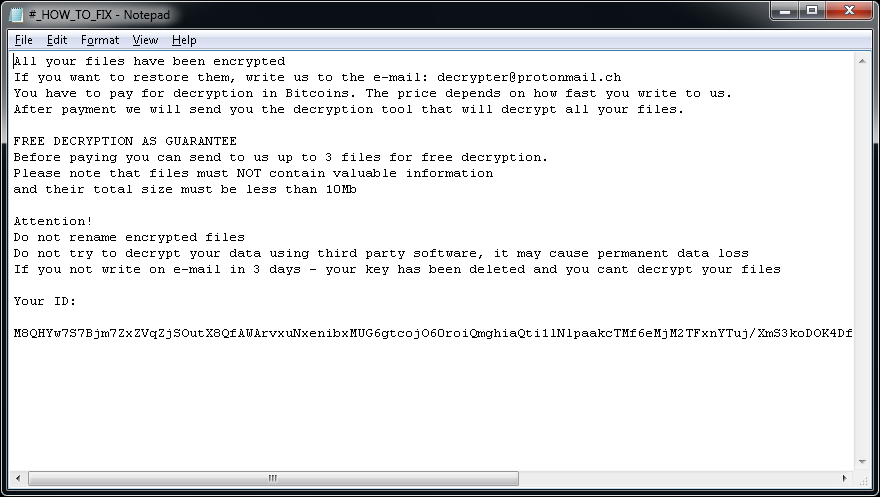

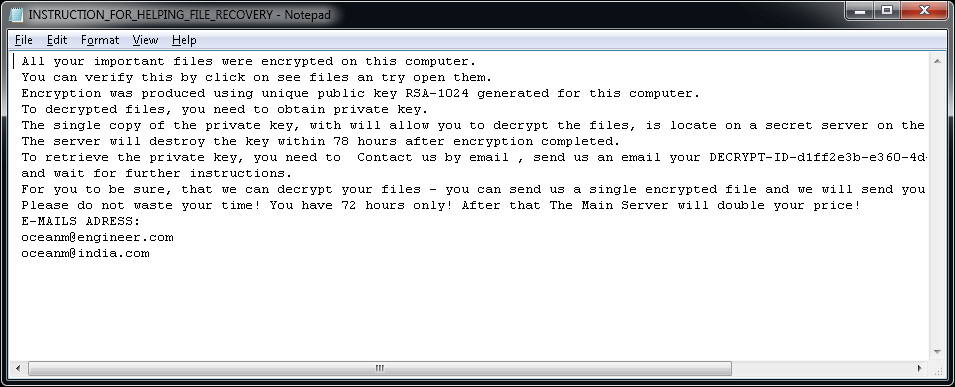

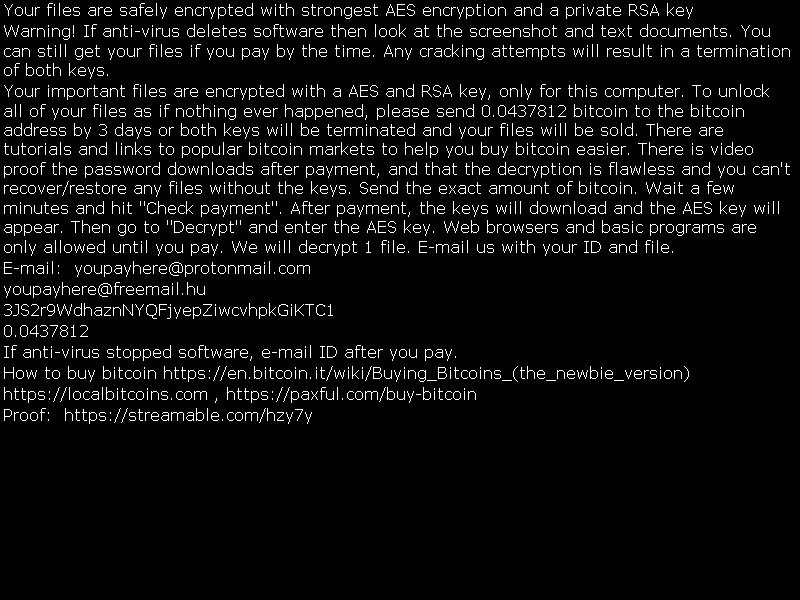

Fișierul „!!! READ THIS - IMPORTANT !!!.txt” conține următoarea notă de răscumpărare:

Alcatraz Locker

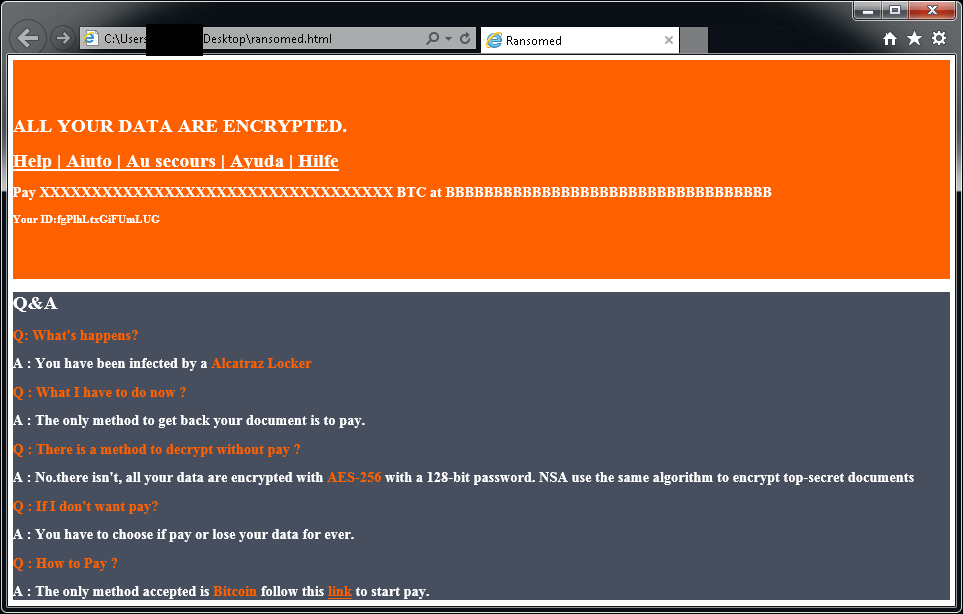

Alcatraz Locker este o speță de ransomware, care a fost observată pentru prima dată la mijlocul lunii noiembrie 2016. Pentru criptarea fișierelor utilizatorului, acest ransomware utilizează criptarea AES 256 combinată cu codificarea Base64.

Fișierele criptate au extensia „.Alcatraz”.

După criptarea fișierelor dvs., apare un mesaj similar (acesta se află într-un fișier „ransomed.html” de pe desktopul utilizatorului):

Dacă Alcatraz Locker v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Apocalypse

Apocalypse este o formă de ransomware reperată pentru prima dată în iunie 2016. Iată semnele infecției:

Apocalypse adaugă .encrypted, .FuckYourData, .locked, .Encryptedfile sau .SecureCrypted la sfârșitul numelor fișierelor. (de exemplu, Thesis.doc = Thesis.doc.locked)

Deschizând un fișier cu extensia .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt sau .Where_my_files.txt (de exemplu, Thesis.doc.How_To_Decrypt.txt) se va afișa o variantă a acestui mesaj:

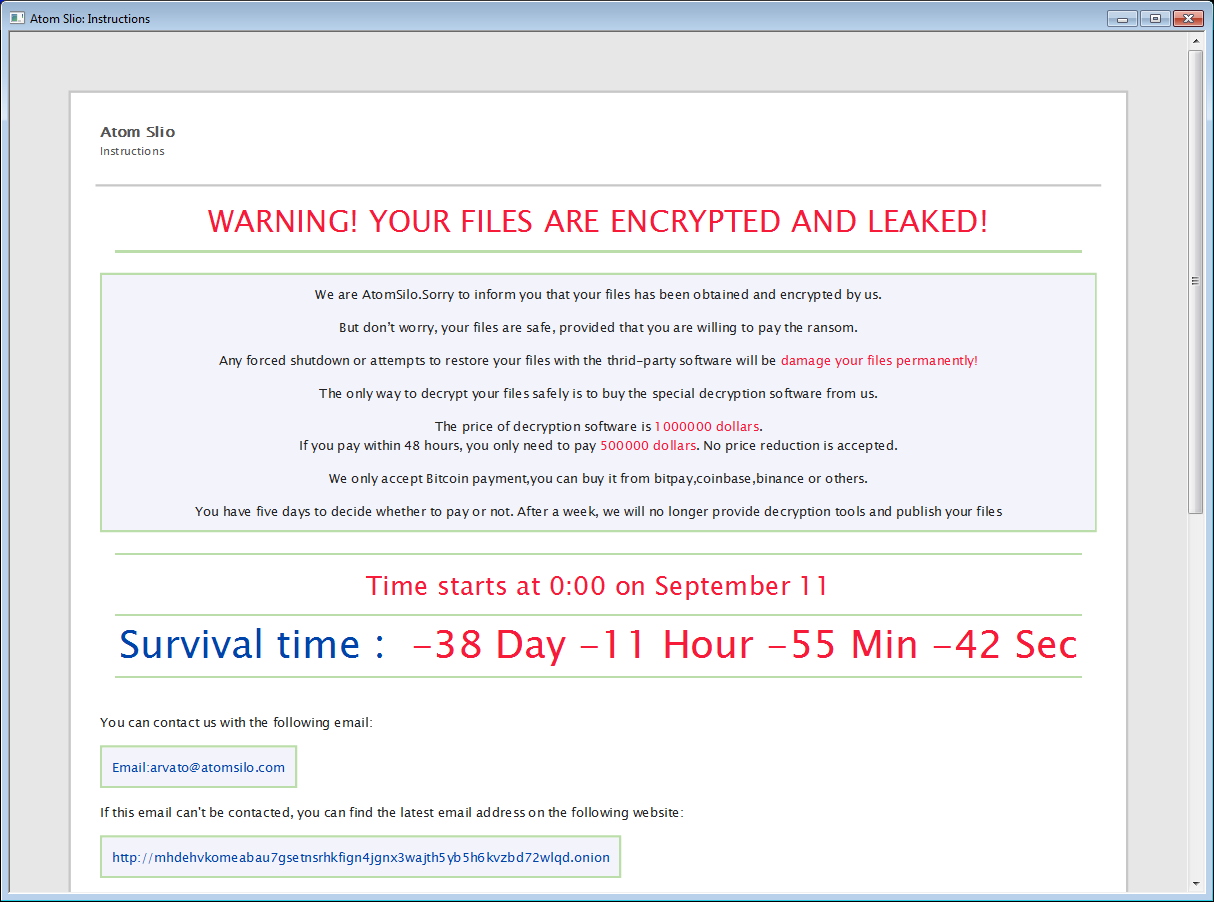

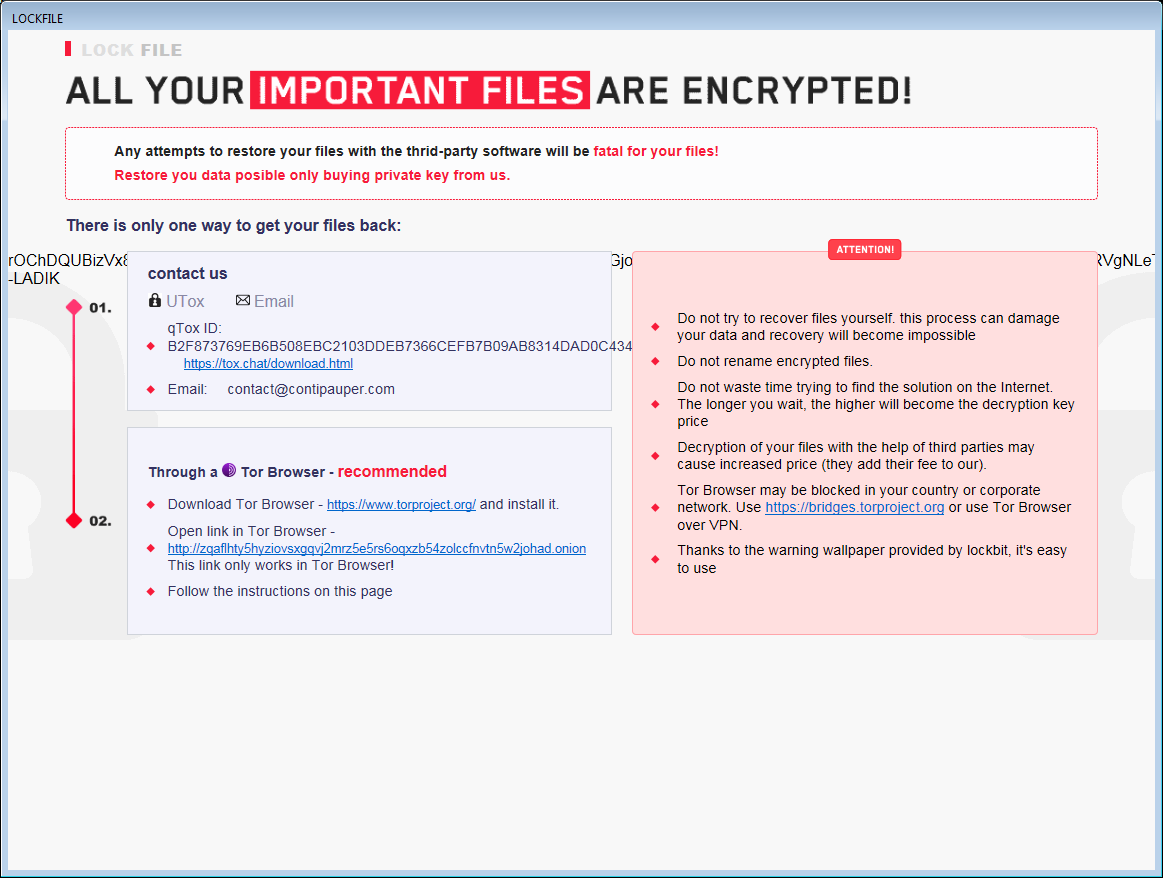

AtomSilo & LockFile

AtomSilo&LockFile sunt două tulpini de ransomware analizate de Jiří Vinopal. Acestea două au schema de criptare foarte similară, astfel încât acest program de decriptare acoperă ambele variante. Victimele își pot decripta gratuit fișierele lor.

Fișierele criptate pot fi recunoscute după una din aceste extensii:

.ATOMSILO

.lockfile

În fiecare folder cu cel puțin un fișier criptat există și un fișier cu nota de răscumpărare, denumit README-FILE-%ComputerName%-%Number%.hta sau LOCKFILE-README-%ComputerName%-%Number%.hta, de exemplu:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk este un ransomware rusesc. În septembrie 2021, codul sursă a fost dezvăluit împreună cu unele dintre cheile de decriptare. Victimele își pot decripta gratuit fișierele lor.

Atunci când criptează un fișier, Babuk adaugă la numele fișierului una dintre următoarele extensii:

.babuk

.babyk

.doydo

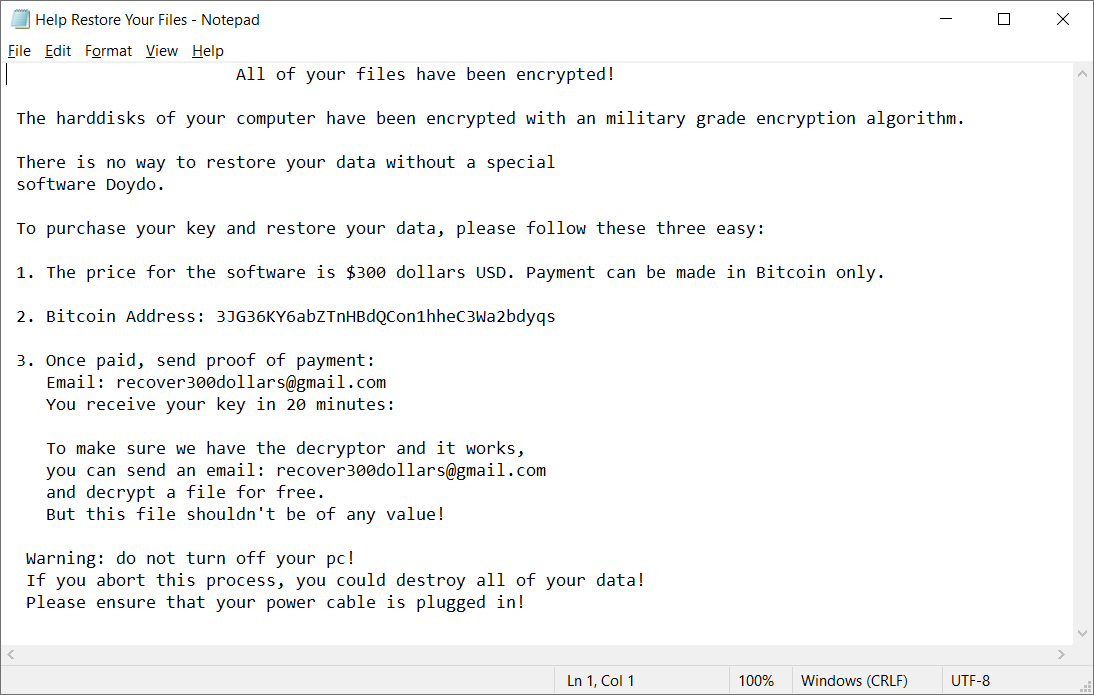

În fiecare folder care are cel puțin un fișier criptat, poate fi găsit fișierul Help Restore Your Files.txt:

BadBlock

BadBlock este o formă de ransomware reperată pentru prima dată în mai 2016. Iată semnele infecției:

BadBlock nu vă redenumește fișierele.

După criptarea fișierelor dvs., BadBlock afișează unul dintre aceste mesaje (dintr-un fișier denumit Help Decrypt.html):

Dacă BadBlock v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Bart

Bart este o formă de ransomware reperată la sfârșitul lunii iunie 2016. Iată semnele infecției:

Bart adaugă .bart.zip la sfârșitul numelor fișierelor. (de exemplu, Thesis.doc = Thesis.docx.bart.zip). Acestea sunt arhive ZIP criptate care conțin fișierele originale.

După criptarea fișierelor dvs., Bart schimbă tapetul de pe desktop într-o imagine precum cea de mai jos. Textul de la această imagine poate fi utilizat și pentru a ajuta la identificarea Bart și este stocat pe desktop în fișiere denumite recover.bmp și recover.txt.

Dacă Bart v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Recunoaștere: Dorim să îi mulțumim lui Peter Conrad, autor al PkCrack, care ne-a acordat permisiunea de a utiliza biblioteca sa în instrumentul nostru de decriptare Bart.

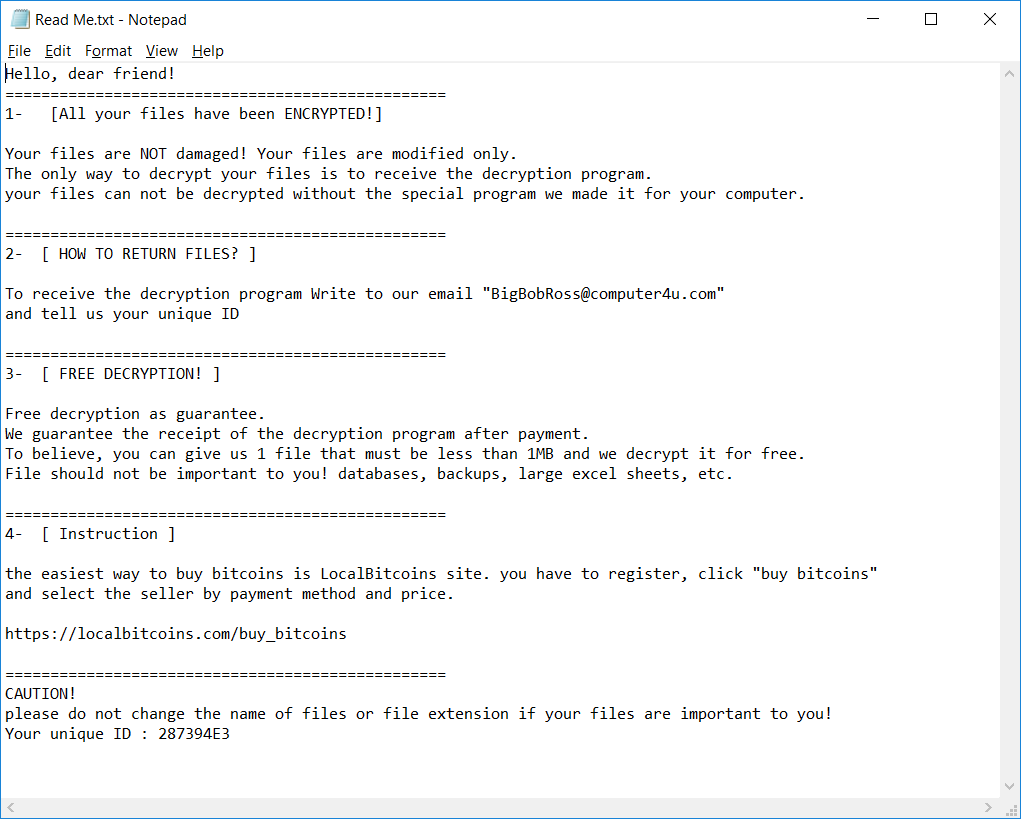

BigBobRoss

BigBobRoss criptează fișierele utilizatorului folosind criptarea AES128. Fișierele criptate au o nouă extensie „.obfuscated”, anexată la sfârșitul numelui fișierului.

Programul ransomware adaugă următoarea extensie: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

De asemenea, programul ransomware creează un fișier text denumit „Read Me.txt” în fiecare folder. Conținutul fișierului este mai jos.

BTCWare

BTCWare este o speță de ransomware care a apărut pentru prima dată în martie 2017. De atunci, am observat cinci variante, care pot fi distinse prin extensia fișierului criptat. Programul ransomware utilizează două metode diferite de criptare – RC4 și AES 192.

Numele fișierelor criptate vor avea următorul format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Totodată, unul dintre următoarele fișiere poate fi găsit pe PC

Key.dat pe %USERPROFILE%\Desktop

1.bmp în %USERPROFILE%\AppData\Roaming

#_README_#.inf sau !#_DECRYPT_#!.inf în fiecare folder care conține cel puțin un fișier criptat.

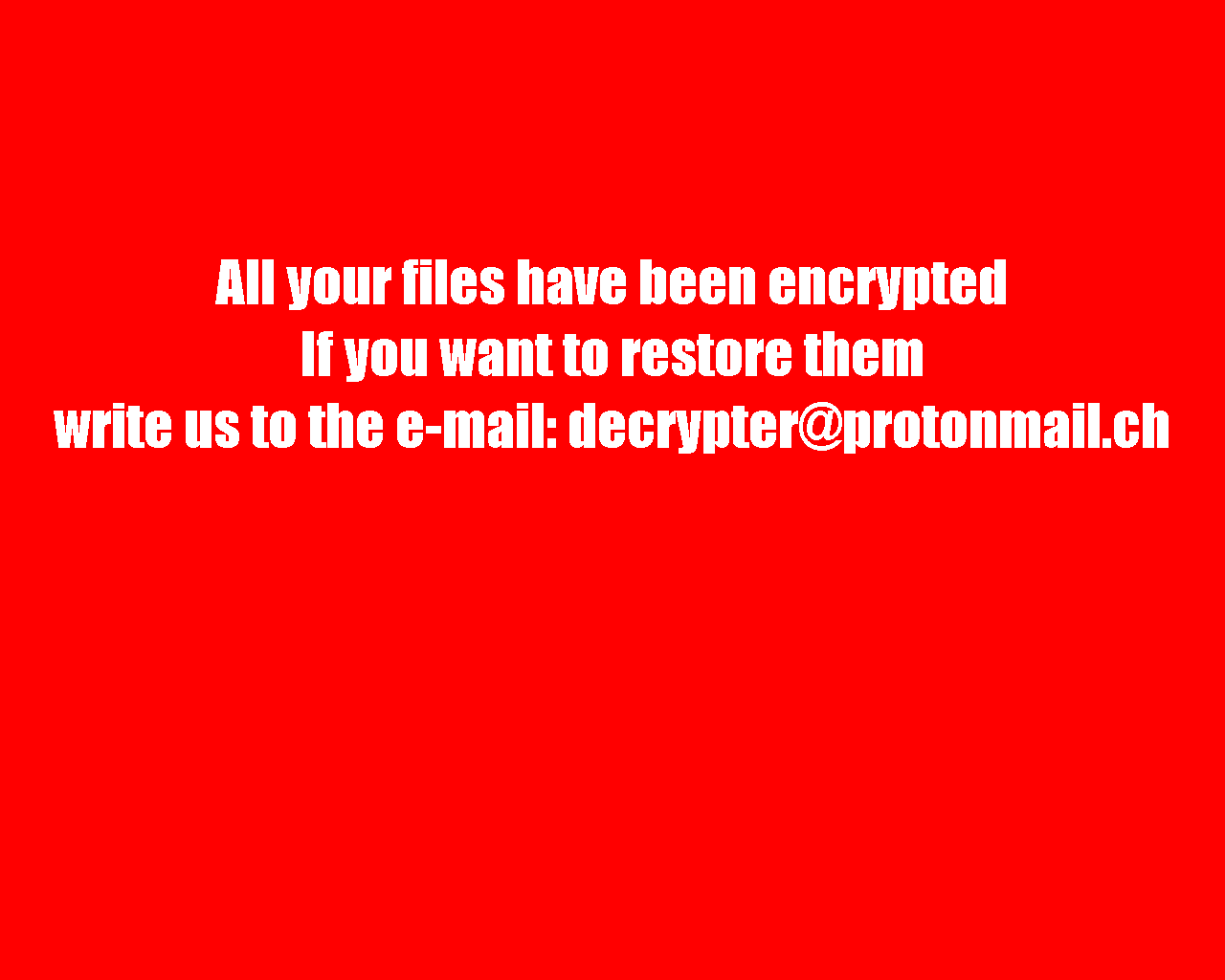

După criptarea fișierelor, tapetul de pe desktop se modifică în ceea ce urmează:

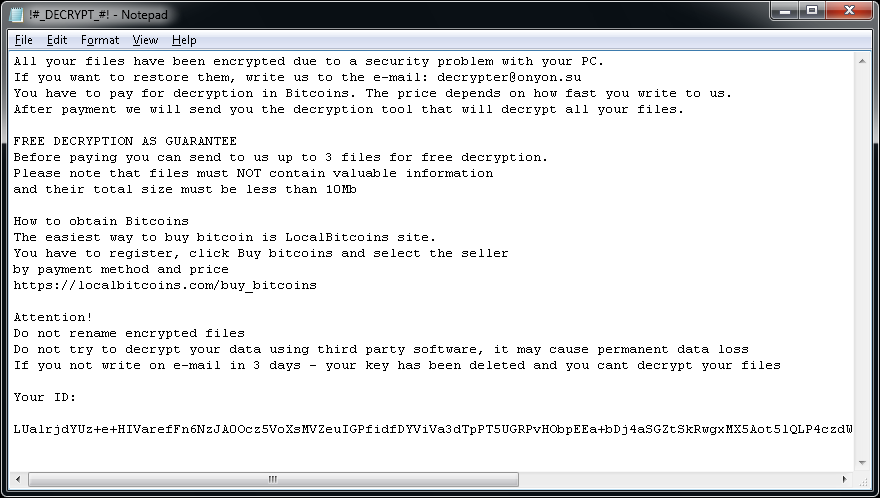

De asemenea, puteți vedea una dintre următoarele note privind răscumpărarea:

Crypt888

Crypt888 (cunoscut și sub numele de Mircop) este o formă de ransomware reperat pentru prima dată în iunie 2016. Iată semnele infecției:

Crypt888 adaugă Lock. la începutul numelor fișierelor. (de exemplu, Thesis.doc = Lock.Thesis.doc)

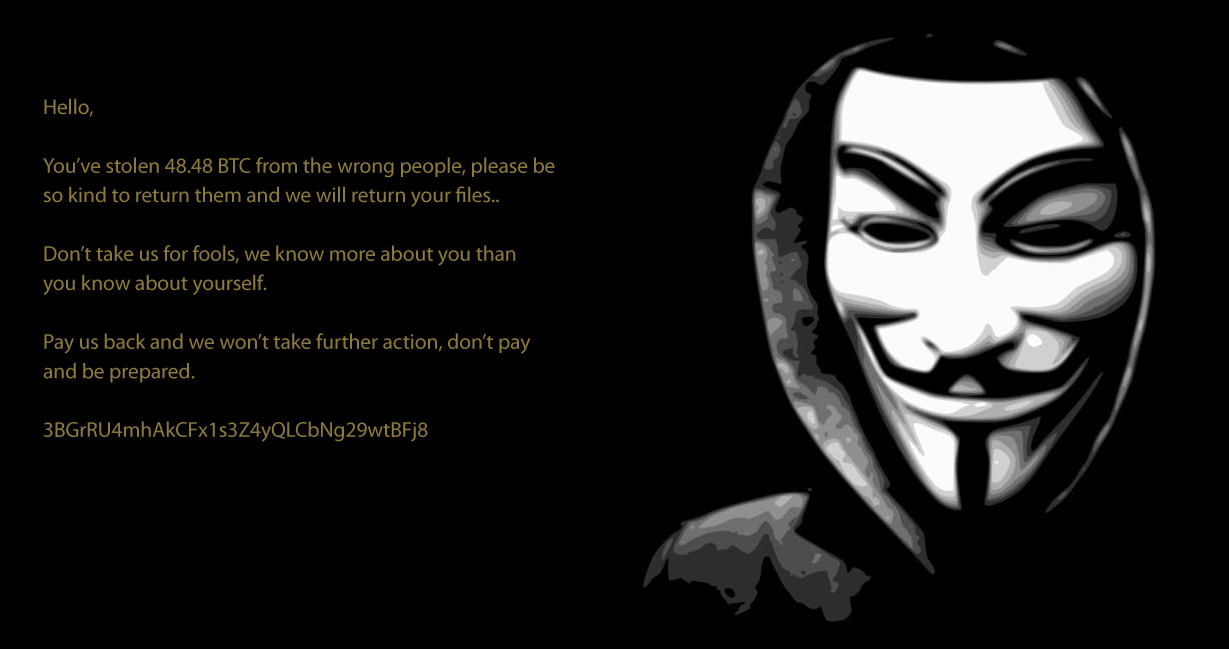

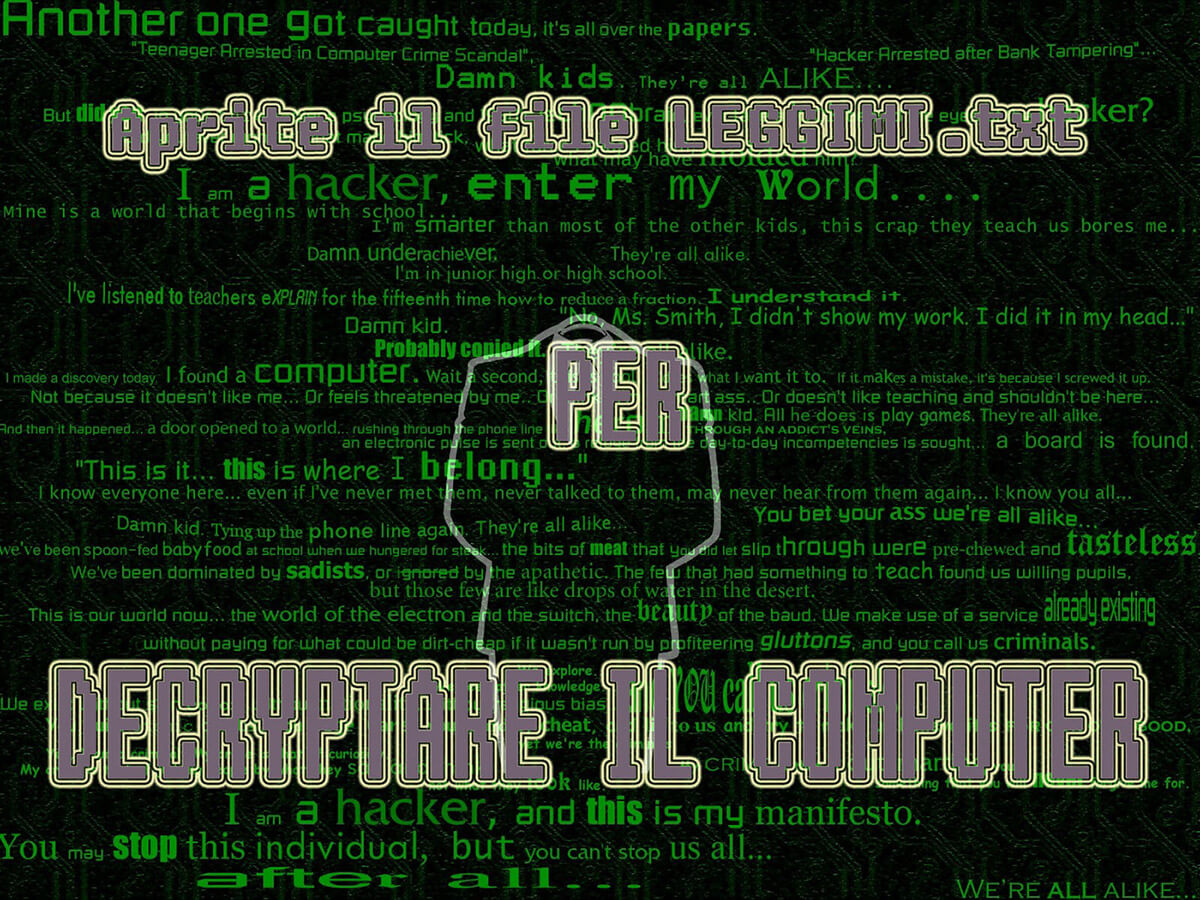

După criptarea fișierelor dvs., Crypt888 vă modifică tapetul de pe desktop într-una din următoarele variante:

Dacă Crypt888 v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

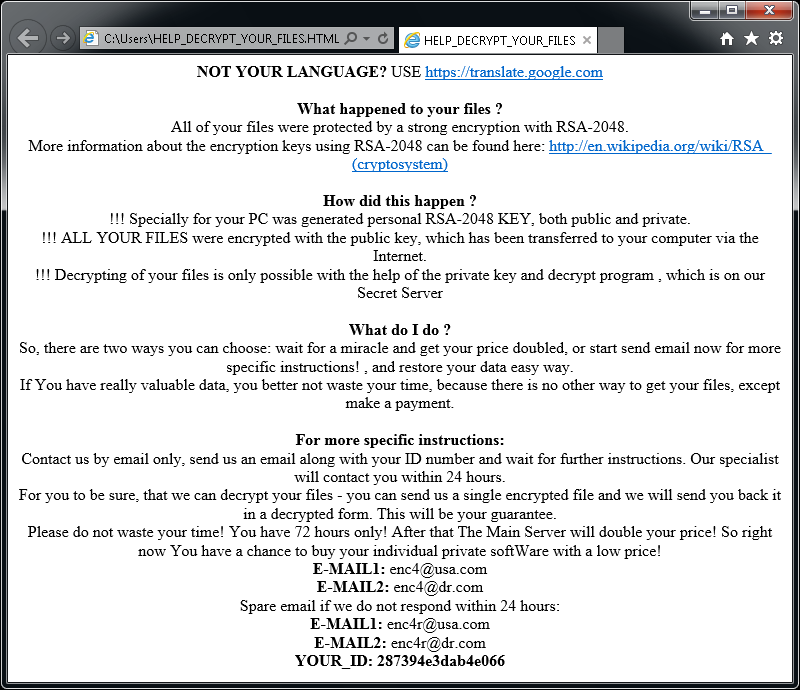

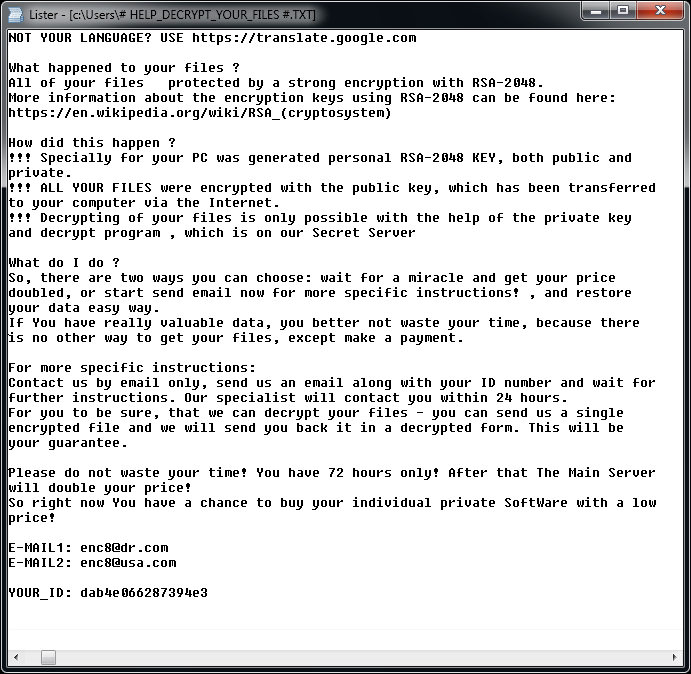

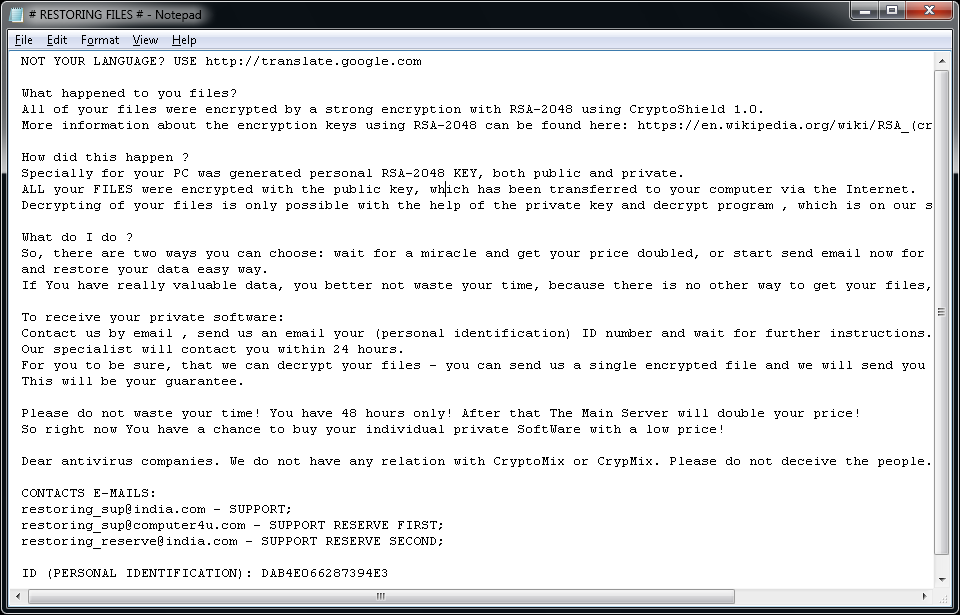

CryptoMix (Offline)

CryptoMix (cunoscut și sub numele de CryptFile2 sau Zeta) este o speță de ransomware care a fost reperată pentru prima dată în martie 2016. La începutul anului 2017, a apărut o nouă variantă a CryptoMix, numită CryptoShield. Ambele variante criptează fișierele utilizând criptarea AES256, cu o cheie de criptare unică descărcată de pe un server la distanță. Totuși, dacă serverul nu este disponibil sau dacă utilizatorul nu este conectat la Internet, programul ransomware va cripta fișierele cu o cheie fixă („cheie offline”).

Important: Instrumentul de decriptare furnizat acceptă numai fișierele criptate utilizând o „cheie offline”. În cazurile în care cheia offline nu a fost utilizată pentru criptarea fișierelor, instrumentul nostru nu va putea restaura fișierele și nu va fi făcută nicio modificare la fișiere.

Actualizare 21-07-2017: Programul de decriptare a fost actualizat pentru a funcționa și cu varianta Mole.

Fișierele criptate vor avea una dintre următoarele extensii: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl sau .MOLE.

După criptarea fișierelor, următoarele fișiere pot fi găsite pe PC:

Dacă CryptoMix v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

CrySiS

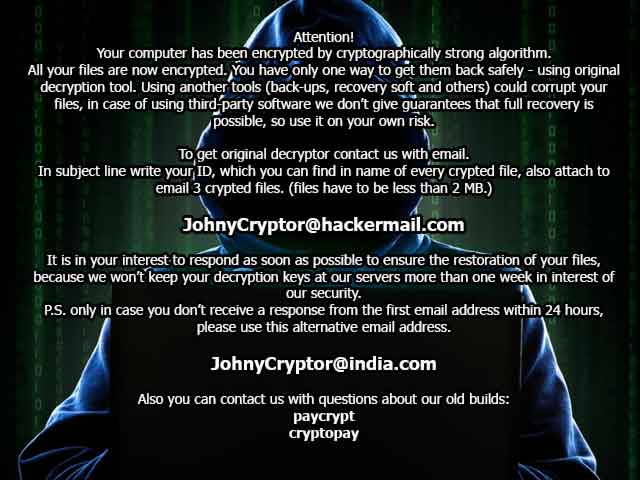

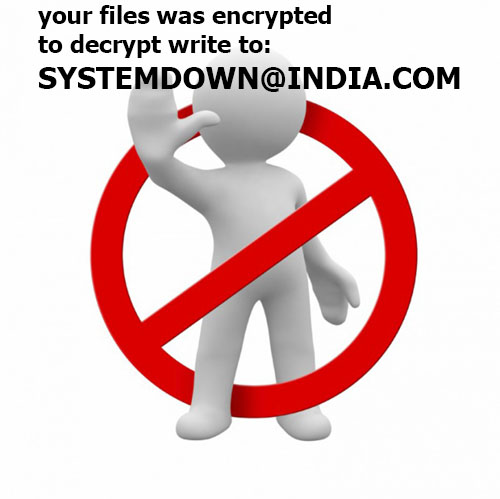

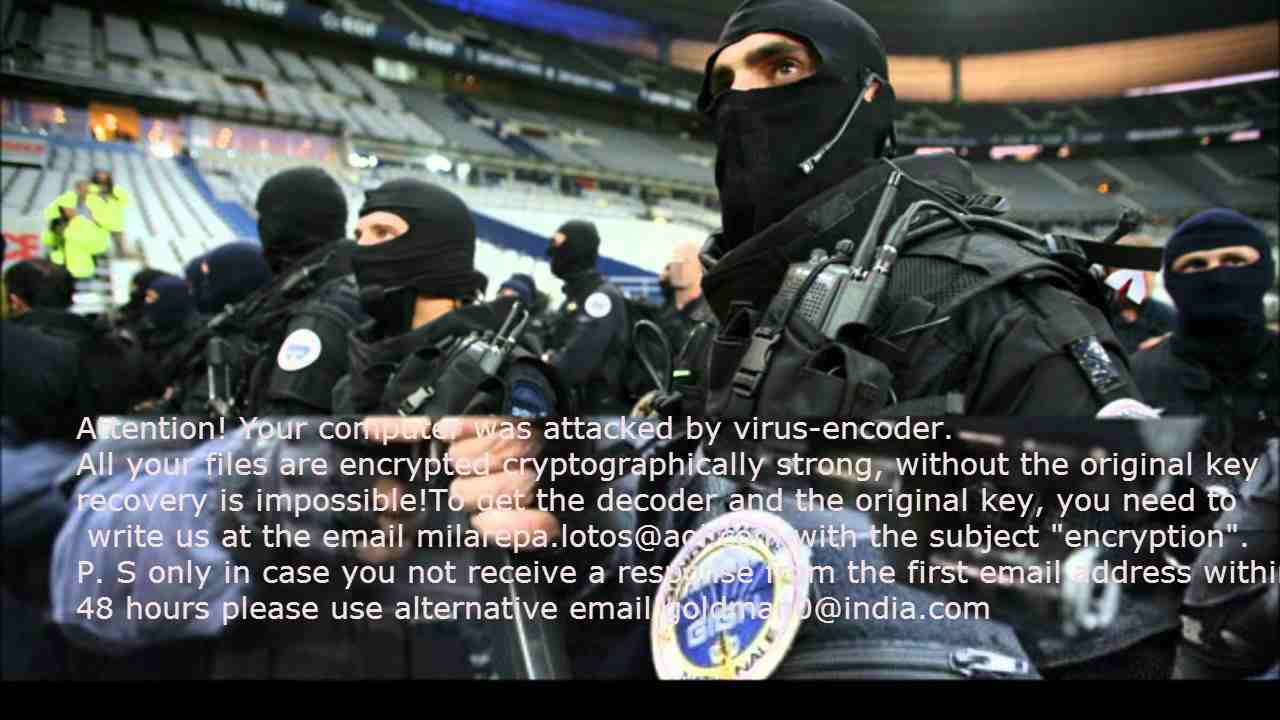

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) este o speță de ransomware care a fost observată din septembrie 2015. Ea utilizează criptarea asimetrică AES-256 combinată cu RSA-1024.

Fișierele criptate au multe extensii diferite, care cuprind:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

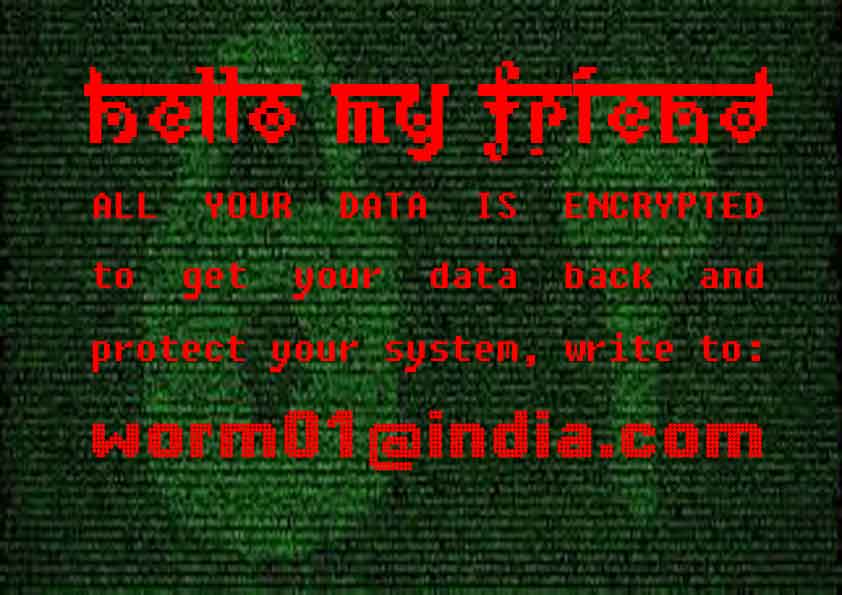

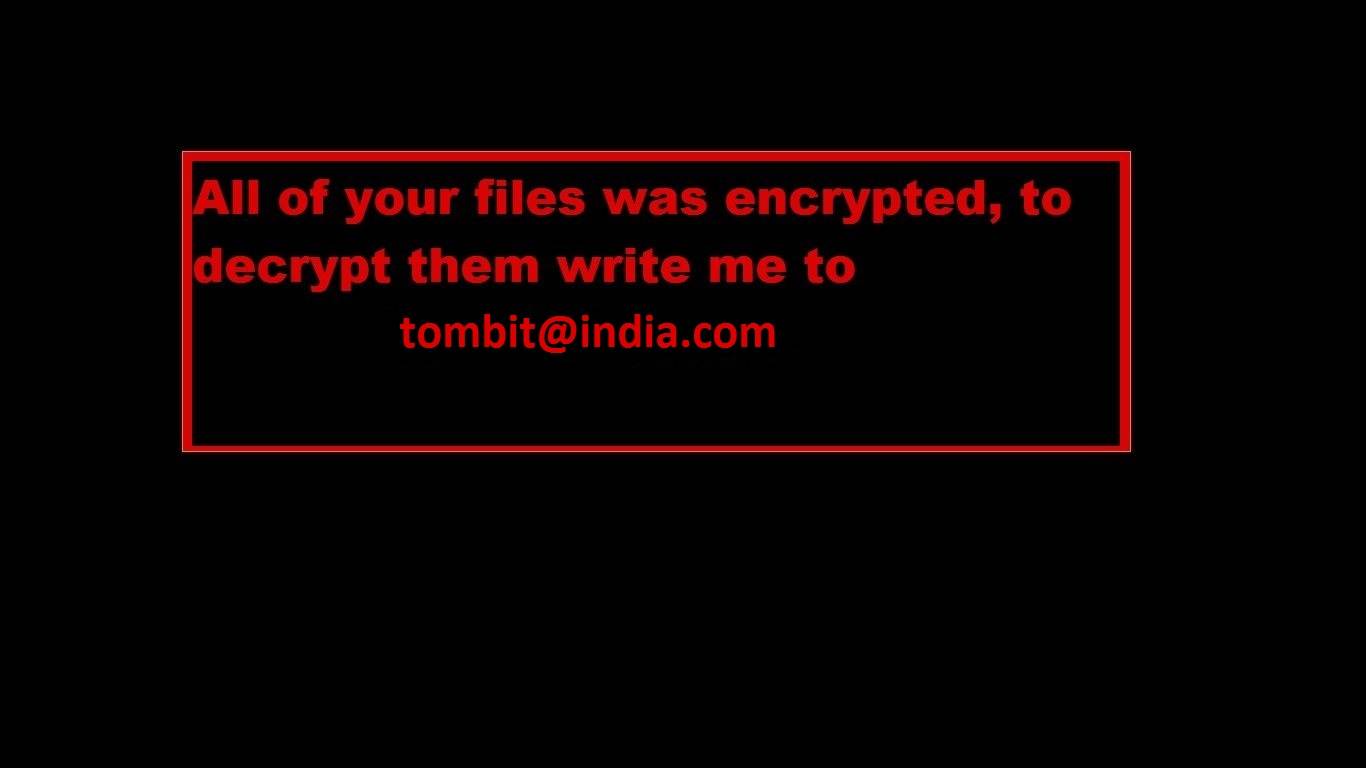

.{tombit@india.com}.dharma,

.wallet

După criptarea fișierelor dvs., apare unul dintre următoarele mesaje (vezi mai jos). Mesajul se află în „Decryption instructions.txt”, „Decryptions instructions.txt”, „README.txt”, „Readme to restore your files.txt” sau „HOW TO DECRYPT YOUR DATA.txt” de pe desktopul utilizatorului. De asemenea, fundalul desktopului este schimbat cu una din imaginile de mai jos.

Dacă CrySiS v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

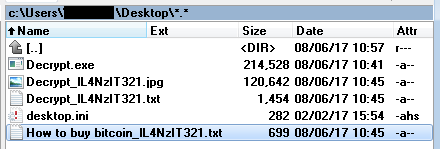

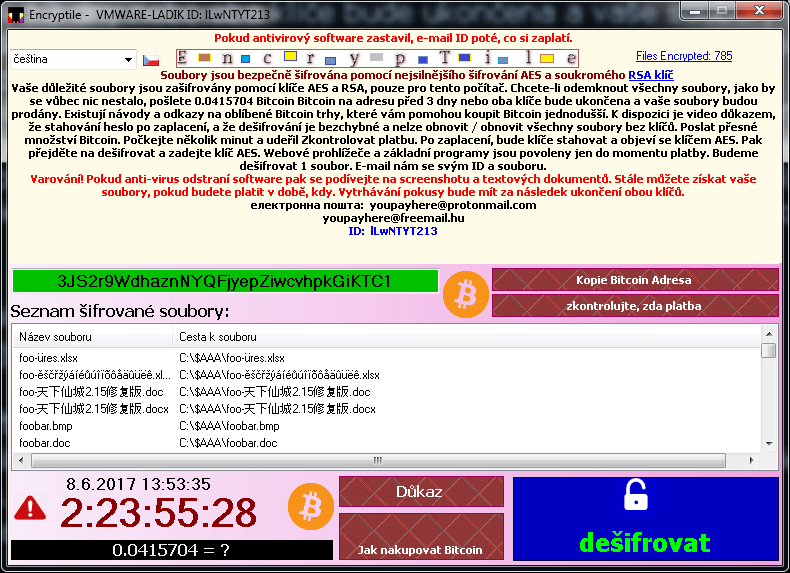

EncrypTile

EncrypTile este un ransomware, pe care l-am observat prima dată în noiembrie 2016. După o jumătate de an de dezvoltare, am prins o nouă versiune, finală, a acestui ransomware. Ea utilizează criptarea AES-128, folosind o cheie care este constantă pentru un PC și un utilizator dat.

Programul ransomware adaugă cuvântul „encrypTile” în numele fișierului:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

De asemenea, programul ransomware creează patru noi fișiere pe desktopul utilizatorului. Numele acestor fișiere sunt localizate, aici sunt versiunile lor în limba engleză:

În timpul rulării, programul ransomware împiedică în mod activ utilizatorul să ruleze orice instrumente care ar putea să-l elimine. Consultați postarea pe blog pentru instrucțiuni mai detaliate despre cum să rulați programul de decriptare, în cazul în care programul ransomware rulează pe PC.

FindZip

FindZip este o speță de ransomware, care a fost observată la sfârșitul lui noiembrie 2017. Acest ransomware se raspândește pe Mac OS X (versiunea 10.11 sau ulterioară). Criptarea se bazează pe crearea de fișiere ZIP – fiecare fișier criptat este o arhivă ZIP care conține documentul original.

Fișierele criptate vor avea extensia .crypt.

După criptarea fișierelor dvs., sunt create mai multe fișiere pe desktopul utilizatorului, cu variante de nume ca: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Toate acestea sunt identice, conținând următorul mesaj text:

Special: Deoarece programele de decriptare de la AVAST sunt aplicații Windows, este necesar să se instaleze un strat de emulare pe Mac (WINE, CrossOver). Pentru mai multe informații, citiți postarea noastră pe blog.

Dacă Globe v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Fonix

Programul ransomware Fonix a fost activ începând din iunie 2020. Scris în C++, el utilizează o schemă de criptare cu trei chei (cheie principală RSA-4096, cheie de sesiune RSA-2048, cheie de fișier pe 256 de biți pentru criptarea SALSA/ChaCha). În februarie 2021, autorii acestui ransomware și-au închis afacerea și au publicat cheia principală RSA care poate fi utilizată pentru decriptarea gratuită a fișierelor.

Fișierele criptate vor avea una dintre aceste extensii:

.FONIX,

.XINOF

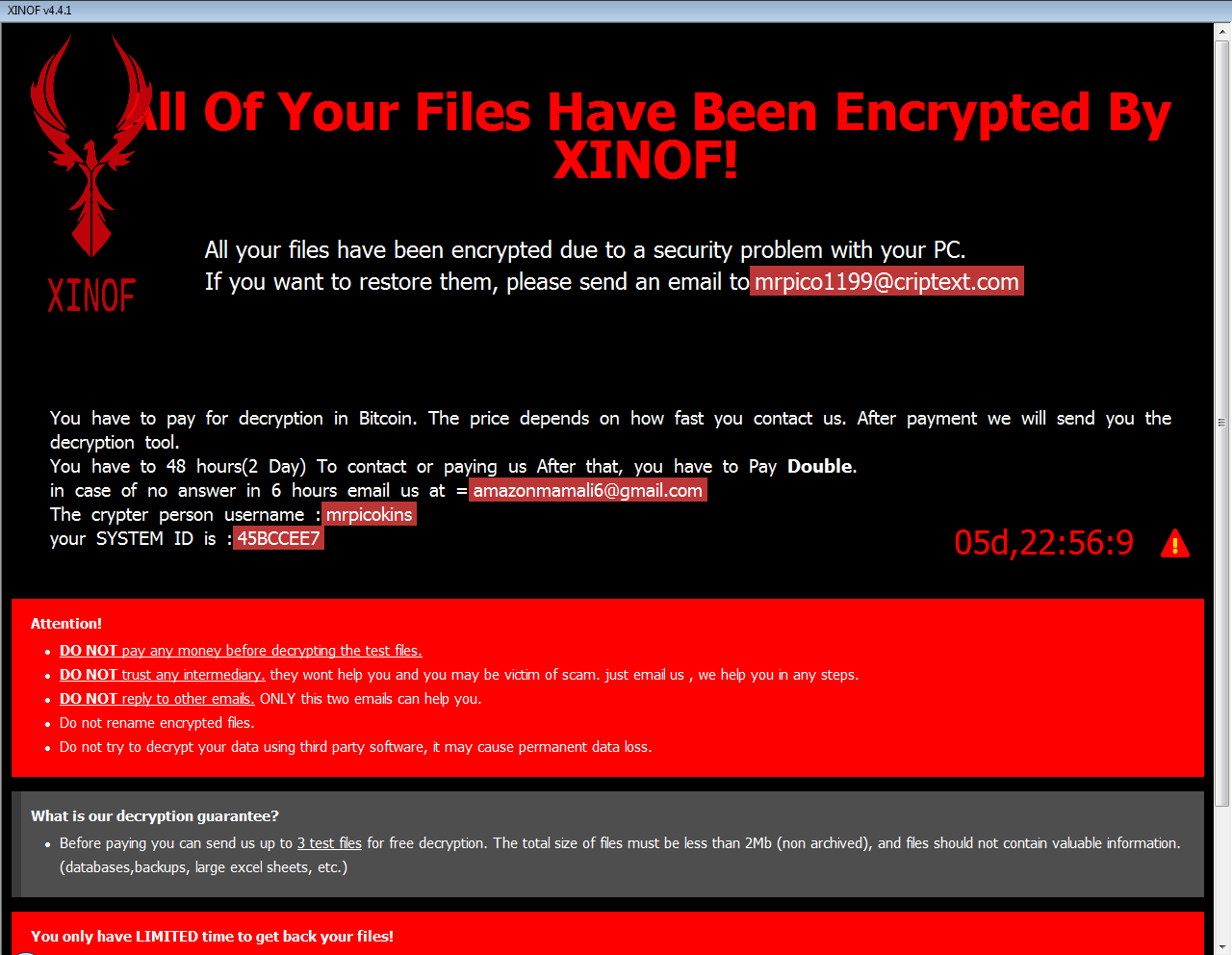

După criptarea fișierelor pe computerul victimă, programul ransomware afișează următorul ecran:

Dacă Fonix v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

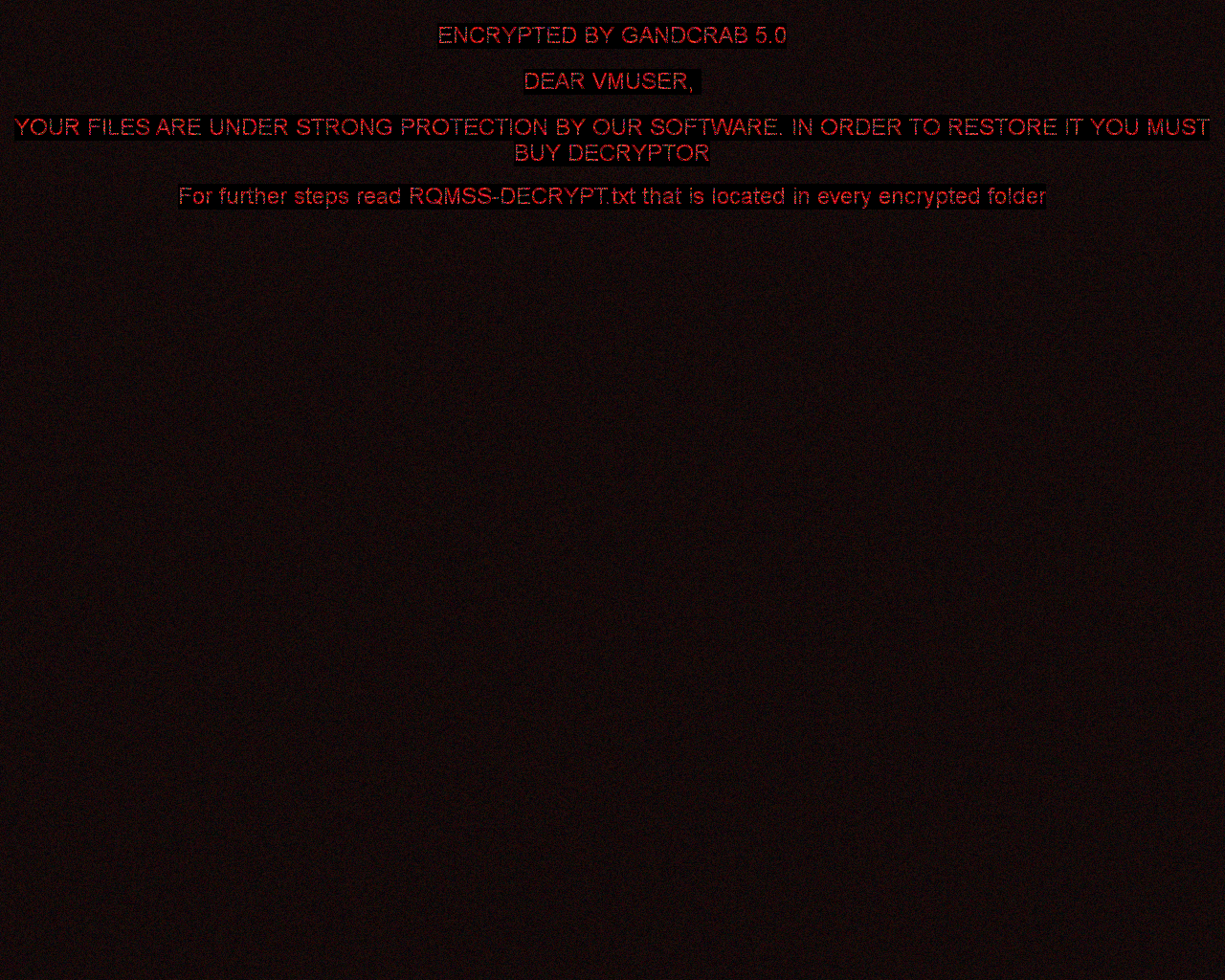

GandCrab

Gandcrab este unul dintre cele mai răspândite programe ransomware în 2018. Pe 17 octombrie 2018, dezvoltatorii Gandcrab au eliberat 997 de chei pentru victimele care sunt situate în Siria. De asemenea, în iulie 2018, FBI a eliberat cheile de decriptare principale pentru versiunile 4-5.2. Această versiune a programului de decriptare utilizează toate aceste chei și poate decripta gratuit fișierele.

Programul ransomware adaugă mai multe posibile extensii:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (literele sunt aleatoare)

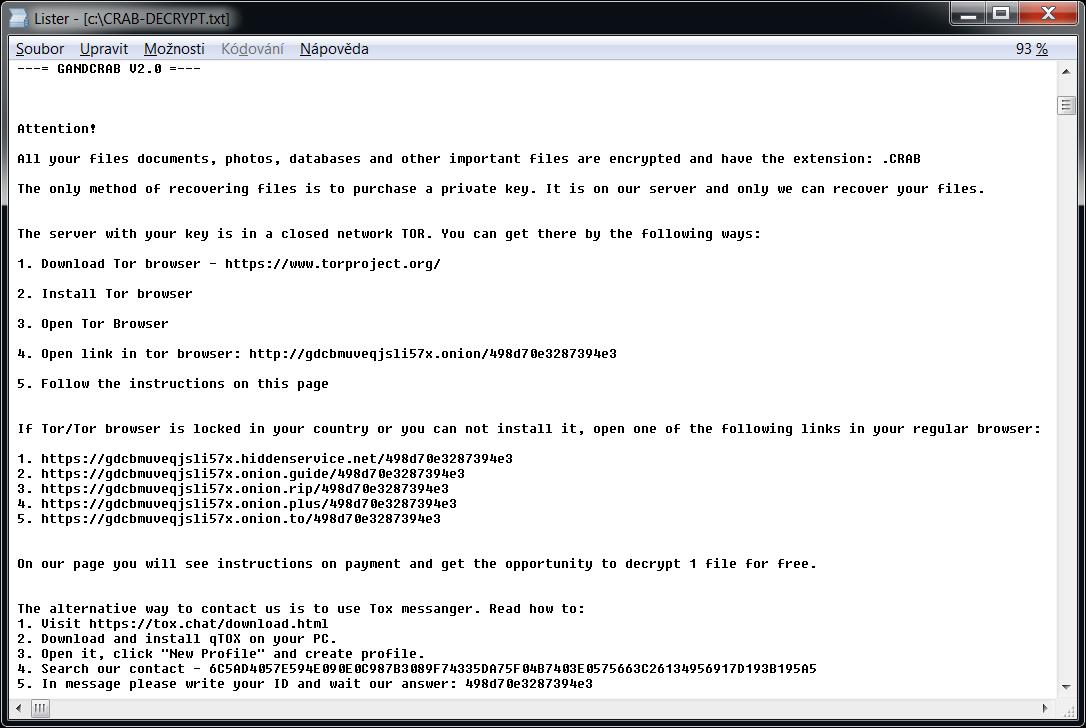

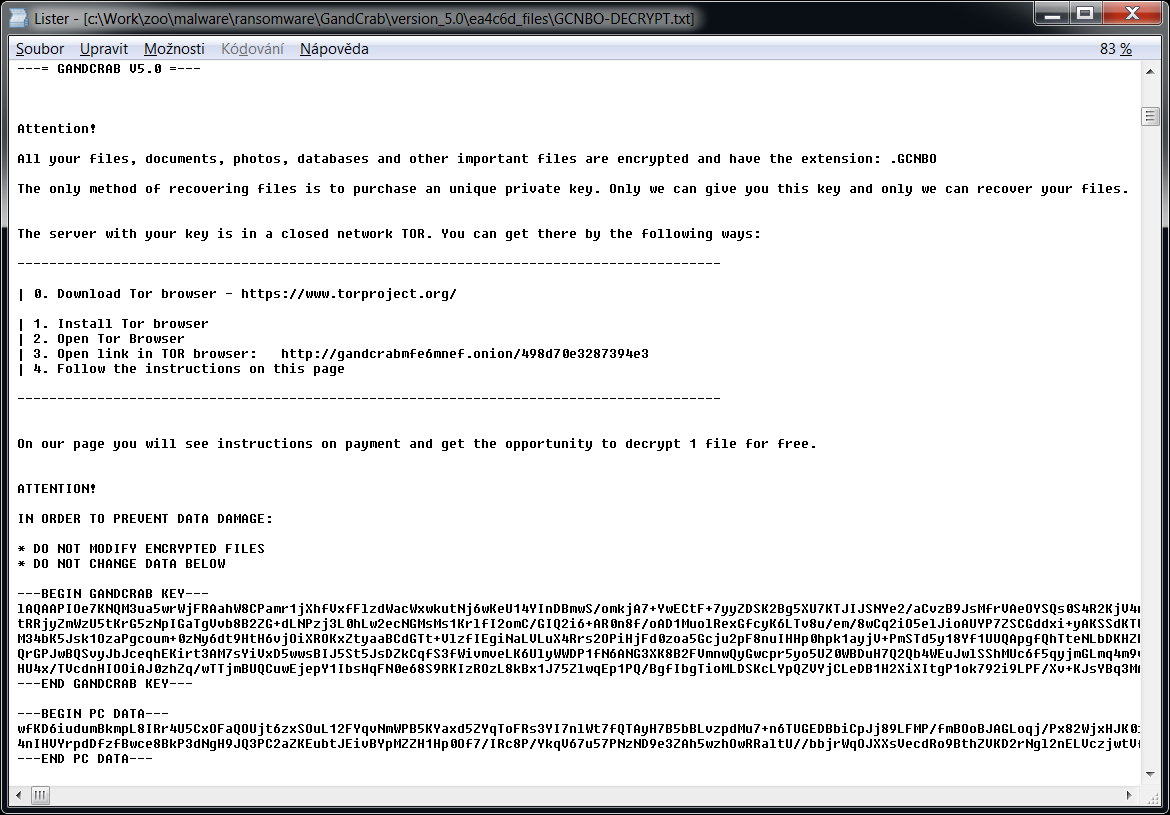

De asemenea, programul ransomware creează un fișier text denumit „GDCB-DECRYPT.txt”, „CRAB-DECRYPT.txt”, „KRAB_DECRYPT.txt”, „%RandomLetters%-DECRYPT.txt” sau „%RandomLetters%-MANUAL.txt” în fiecare folder. Conținutul fișierului este mai jos.

Versiunile mai recente ale programului ransomware pot seta, de asemenea, următoarea imagine pe desktopul utilizatorului:

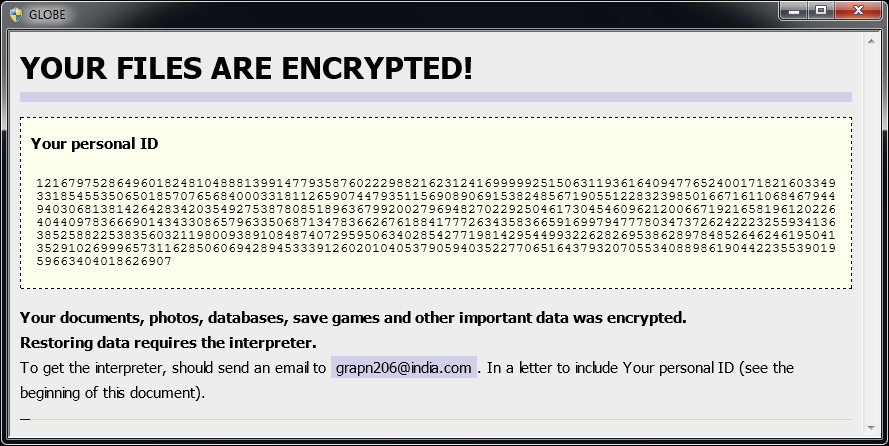

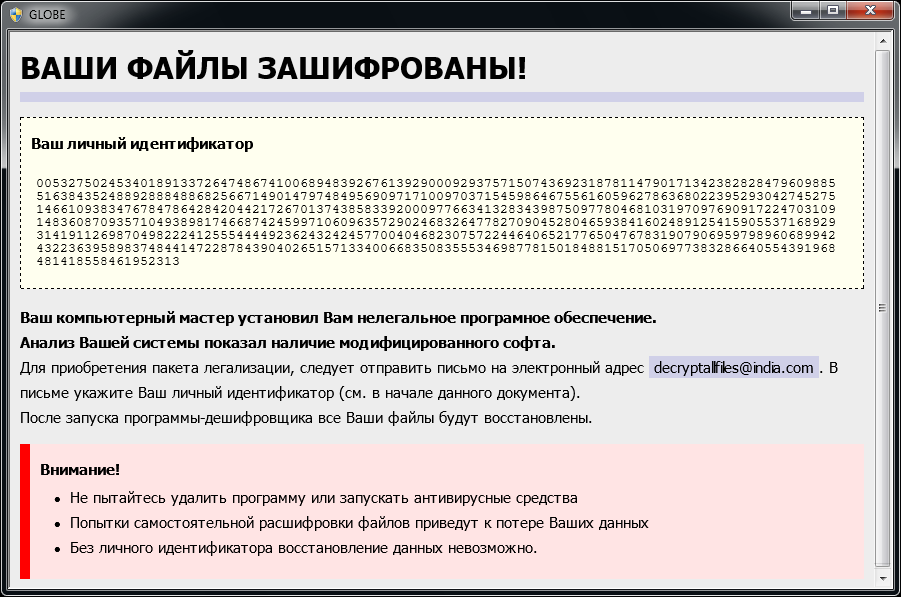

Globe

Globe este o speță de ransomware care a fost observată începând din august 2016. Având în vedere algoritmul, această variantă foloseste metoda de criptare RC4 sau Blowfish. Iată semnele infecției:

Globe adaugă la numele fișierelor una dintre următoarele extensii: „.ACRYPT”, „.GSupport[0-9]”, „.blackblock”, „.dll555”, „.duhust”, „.exploit”, „.frozen”, „.globe”, „.gsupport”, „.kyra”, „.purged”, „.raid[0-9]”, „.siri-down@india.com”, „.xtbl”, „.zendrz”, „.zendr[0-9]” sau „.hnyear”. În plus, unele dintre versiunile sale criptează și numele fișierului.

După criptarea fișierelor dvs., apare un mesaj similar (acesta se află într-un fișier „How to restore files.hta” sau „Read Me Please.hta”):

Dacă Globe v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

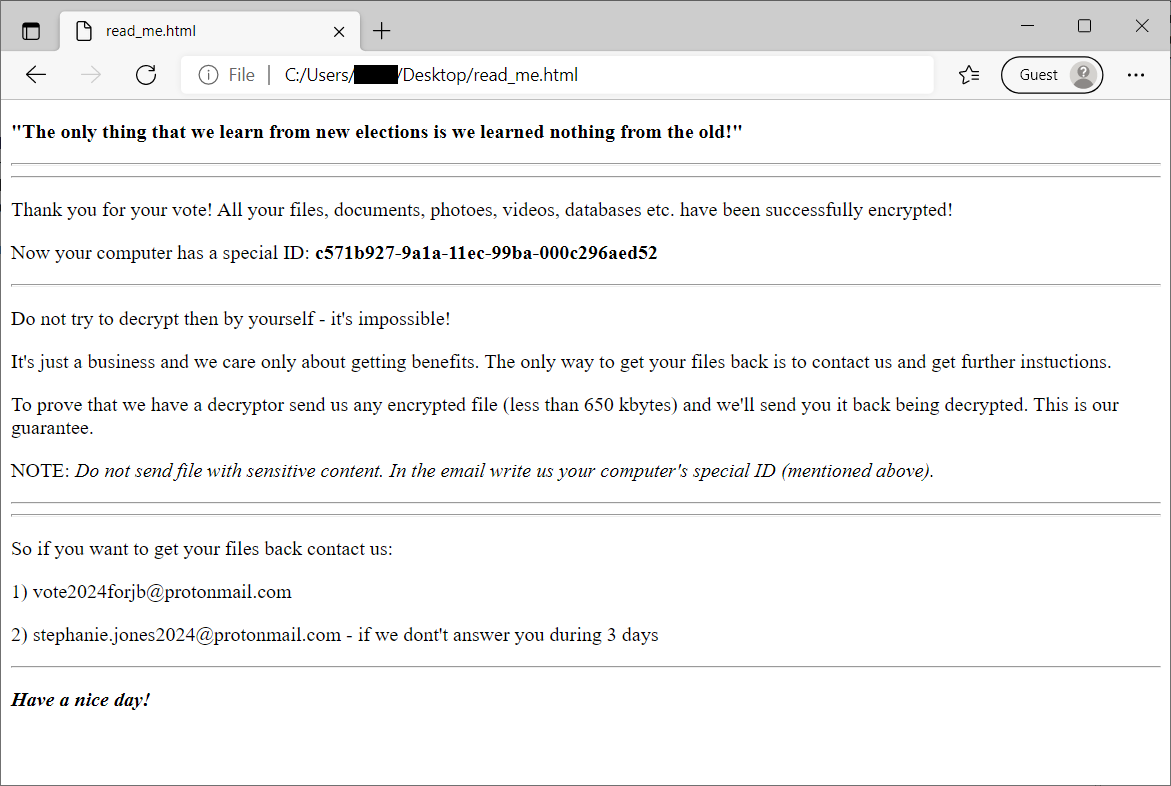

HermeticRansom

HermeticRansom este un ransomware care a fost utilizat la începutul invaziei ruse în Ucraina. Este scris în limbajul GO și criptează fișierele cu cifrul simetric AES GCM. Victima acestui atac cu ransomware își poate decripta gratuit fișierele.

Fișierele criptate pot fi recunoscute prin extensia de fișier .[vote2024forjb@protonmail.com].encryptedJB. De asemenea, un fișier numit read_me.html este depus pe desktopul utilizatorului (vezi imaginea de mai jos).

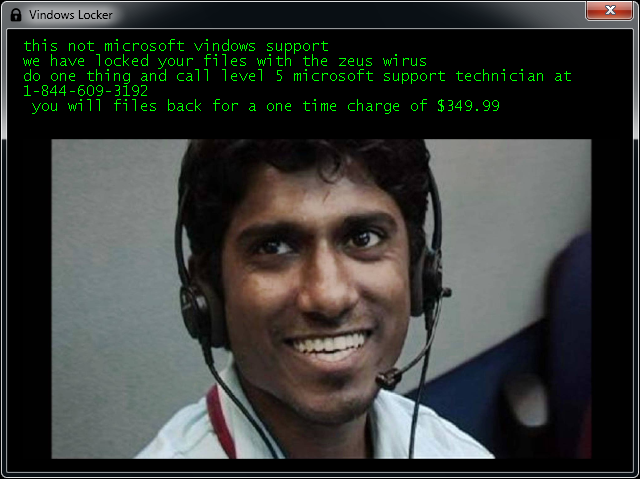

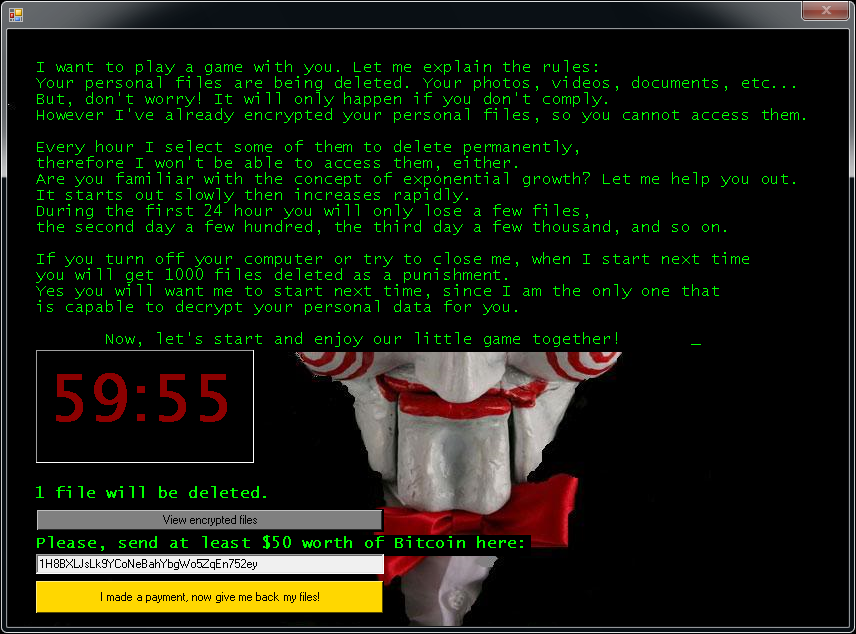

Jigsaw

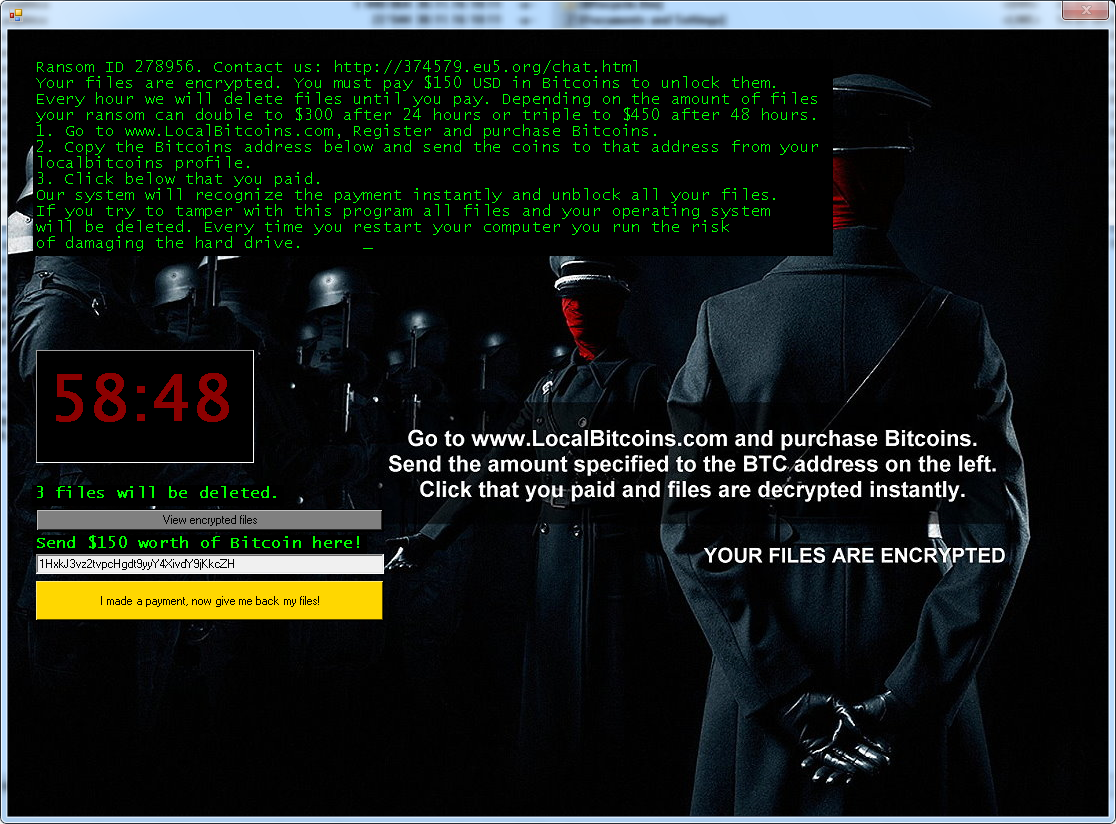

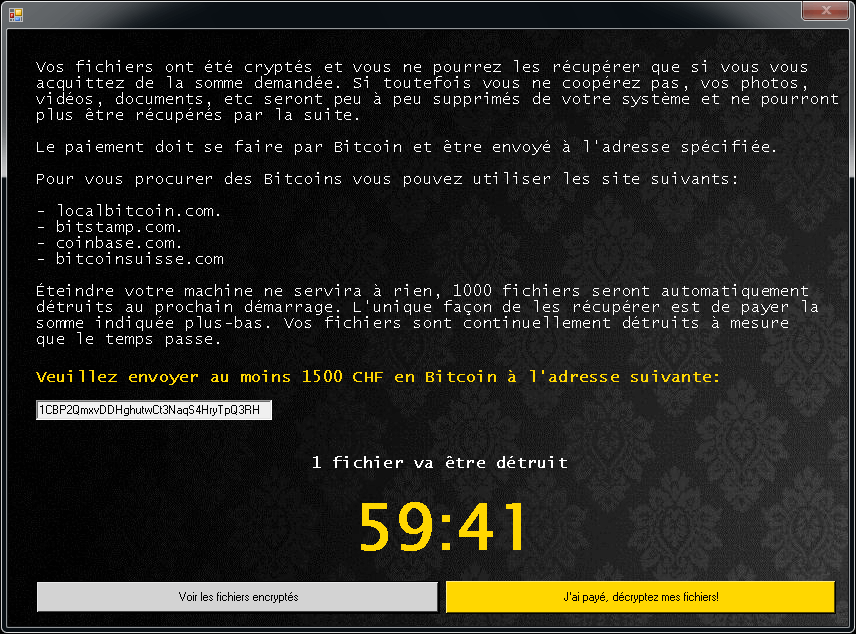

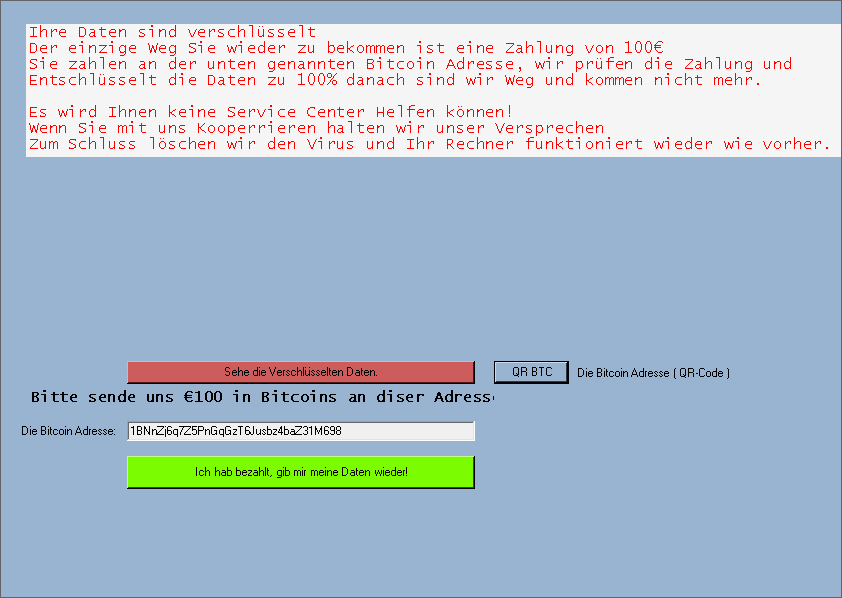

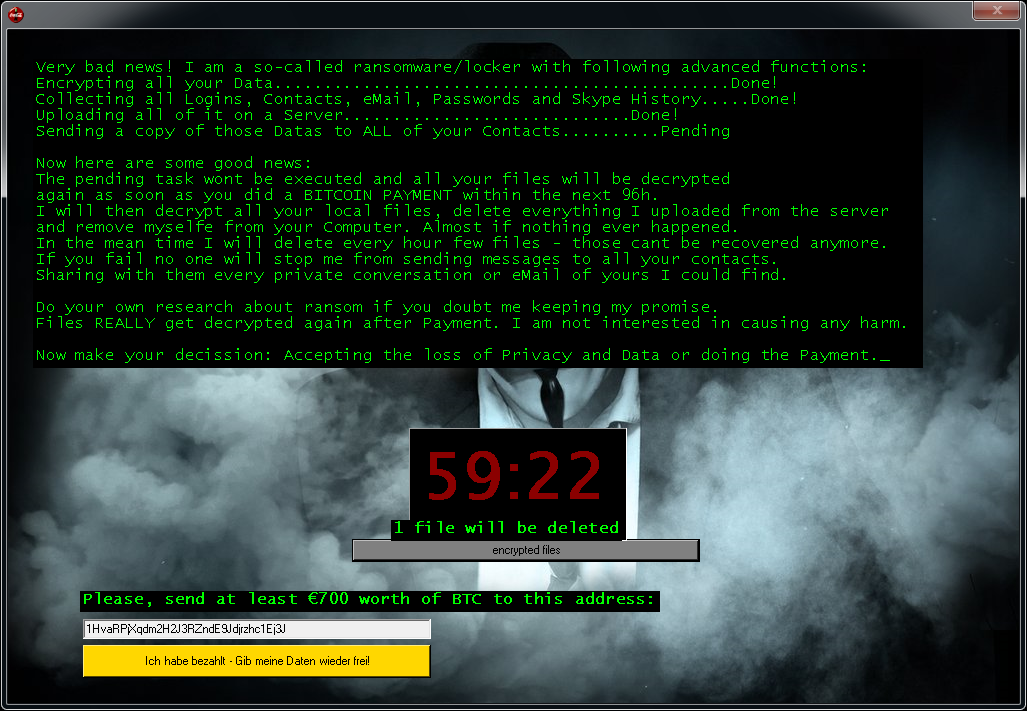

Jigsaw este o speță de ransomware care a fost observată începând din martie 2016. El este denumit după personajul filmului „Jigsaw Killer”. Mai multe variante ale acestui ransomware folosesc imaginea din Jigsaw Killer pe ecranul care solicită o răscumpărare.

Fișierele criptate vor avea una dintre următoarele extensii: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org sau .gefickt.

După criptarea fișierelor dvs., va apărea unul dintre ecranele de mai jos:

Dacă Jigsaw v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

LambdaLocker

LambdaLocker este o speță de ransomware, pe care am observat-o prima dată în mai 2017. Aceasta este scrisă în limbajul de programare Python, iar varianta actual răspândită poate fi decriptată.

Programul ransomware adaugă extensia „.MyChemicalRomance4EVER” după numele fișierului:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

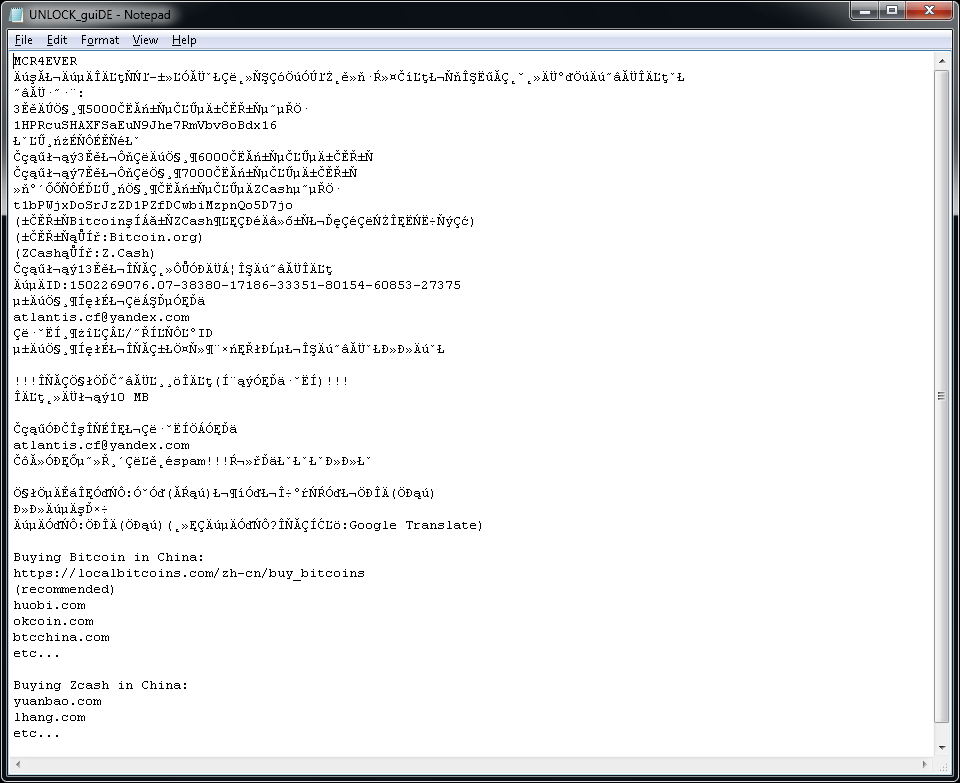

Programul ransomware creează, de asemenea, un fișier text denumit „UNLOCK_guiDE.txt” pe desktopul utilizatorului. Conținutul fișierului este mai jos.

Legion

Legion este o formă de ransomware reperată pentru prima dată în iunie 2016. Iată semnele infecției:

Legion adaugă o variantă ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion sau .$centurion_legion@aol.com$.cbf la sfârșitul numelor fișierelor. (de exemplu, Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

După criptarea fișierelor dvs., Legion schimbă tapetul de pe desktop și afișează o fereastră pop-up, precum aceasta:

Dacă Legion v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

NoobCrypt

NoobCrypt este o speță de ransomware care a fost observată începând cu sfârșitul lunii iulie 2016. Pentru criptarea fișierelor utilizatorului, acest ransomware utilizează metoda de criptare AES 256.

NoobCrypt nu modifică numele fișierului. Cu toate acestea, fișierele care sunt criptate nu pot fi deschise cu aplicația asociată.

După criptarea fișierelor dvs., apare un mesaj similar (acesta se află într-un fișier „ransomed.html” de pe desktopul utilizatorului):

Dacă NoobCrypt v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Prometheus

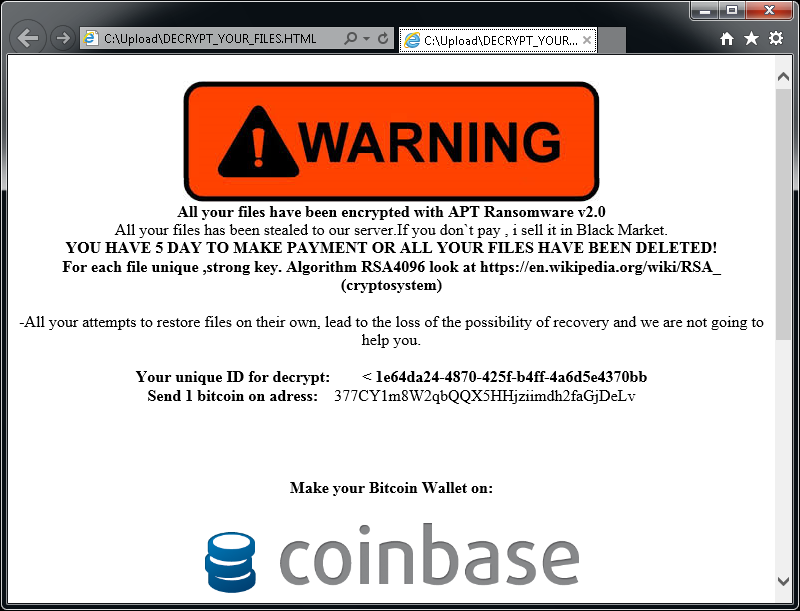

Programul ransomware Prometheus este scris în .NET (C#) și criptează fișierele utilizând fie atandardul Chacha20, fie AES-256. Cheia de criptare a fișierelor este ulterior criptată cu RSA-2048 și stocată la sfârșitul fișierului. Unele variante de ransomware pot fi decriptate în mod gratuit.

Fișierele criptate pot fi recunoscute după una dintre aceste extensii de fișier:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

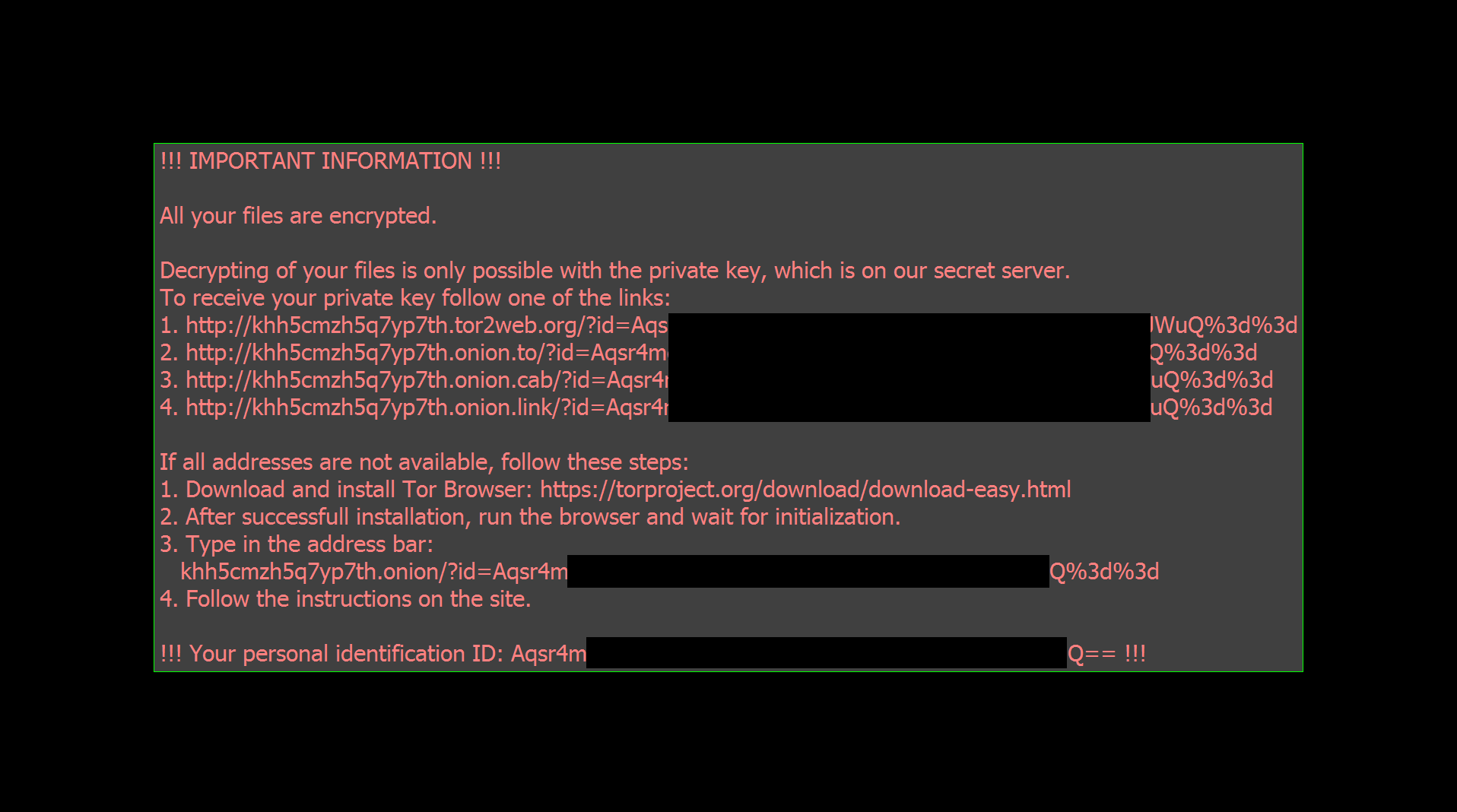

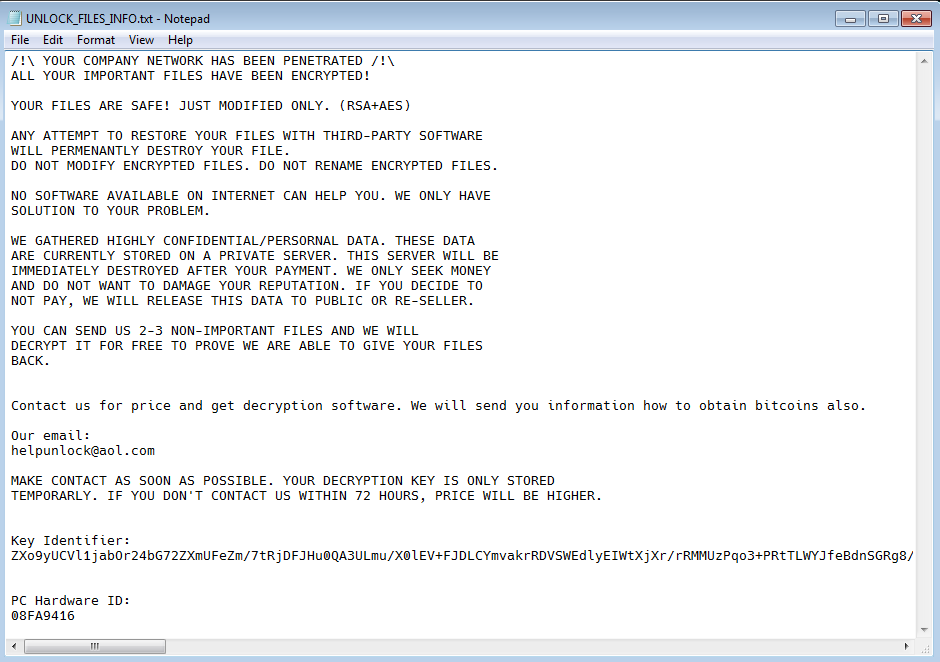

De asemenea, un fișier cu o notă de răscumpărare este depus pe desktopul utilizatorului, cu unul dintre aceste nume:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany este un ransomware care criptează fișierele utilizatorului cu cifrul Chacha20. Victima acestui atac cu ransomware își poate acum decripta gratuit fișierele.

Fișierele criptate pot fi recunoscute după una din aceste extensii:

.mallox

.exploit

.architek

.brg

.carone

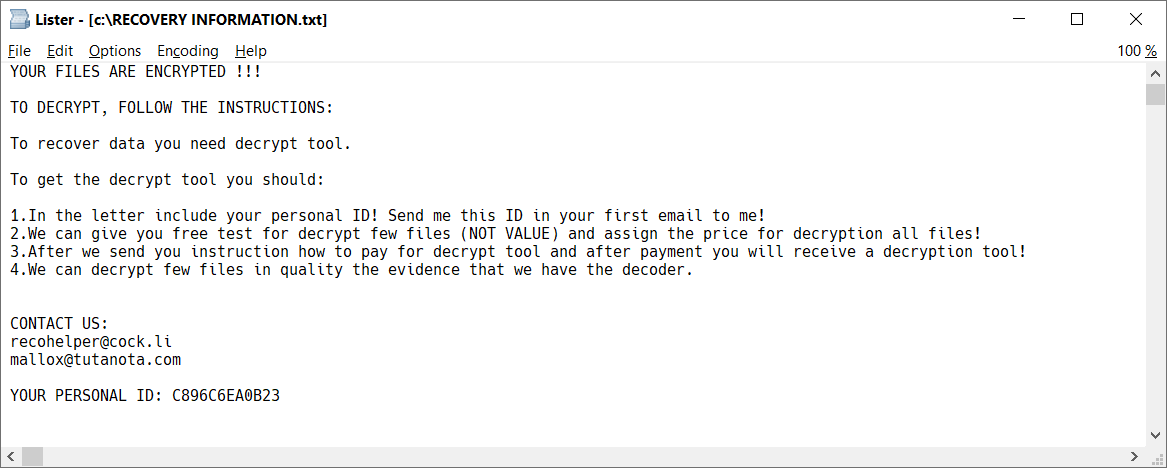

În fiecare folder care conține cel puțin un fișier criptat, există și un fișier cu nota de răscumpărare denumit RECOVERY INFORMATION.txt (a se vedea imaginea de mai jos).

Stampado

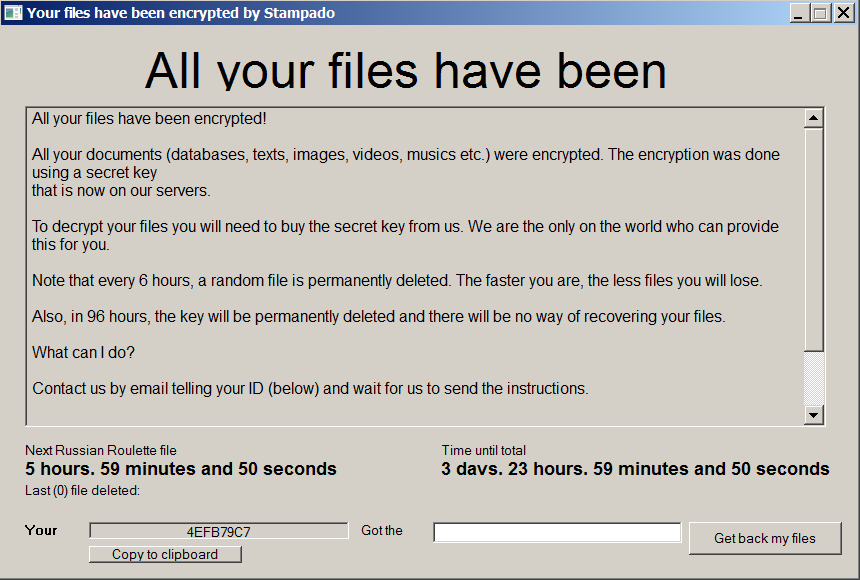

Stampado este o speță de ransomware care a fost scrisă utilizând instrumentul AutoIt pentru script-uri. Ea există începând cam din august 2016. Ea este vândută pe Web-ul întunecat și noi variante continuă să apară. Una dintre versiunile sale este denumită Philadelphia.

Stampado adaugă extensia .locked la fișierele criptate. Unele variante criptează și numele fișierului în sine, astfel că numele fișierului criptat poate arăta fie ca document.docx.locked, fie ca 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

După finalizarea criptării, va apărea următorul ecran:

Dacă Stampado v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

SZFLocker

SZFLocker este o formă de ransomware reperată pentru prima dată în mai 2016. Iată semnele infecției:

SZFLocker adaugă .szf la sfârșitul numelor fișierelor. (de exemplu, Thesis.doc = Thesis.doc.szf)

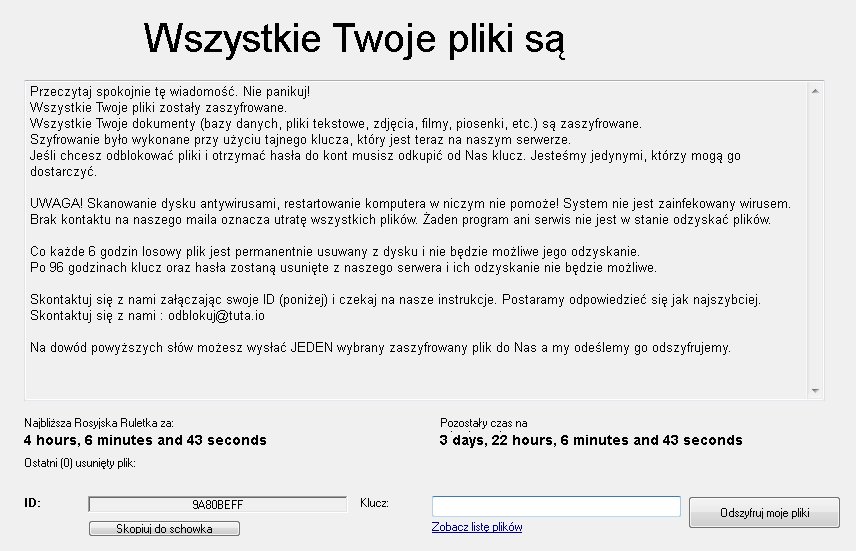

Când încercați să deschideți un fișier criptat, SZFLocker afișează următorul mesaj (în limba poloneză):

Dacă SZFLocker v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

TeslaCrypt

TeslaCrypt este o formă de ransomware reperată pentru prima dată în februarie 2015. Iată semnele infecției:

Cea mai recentă versiune a TeslaCrypt nu vă redenumește fișierele.

După criptarea fișierelor dvs., TeslaCrypt afișează o variantă a următorului mesaj:

Dacă TeslaCrypt v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

Troldesh / Shade

Troldesh, cunoscut și sub numele de Shade sau Encoder.858 este o speță de ransomware care a fost observată din 2016. La sfârșitul lunii aprilie 2020, autorii programului ransomware și-au închis afacerea și au publicat cheile de decriptare care pot fi utilizate gratuit pentru decriptarea fișierelor.

Mai multe informații la:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Fișierele criptate vor avea una dintre aceste extensii:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

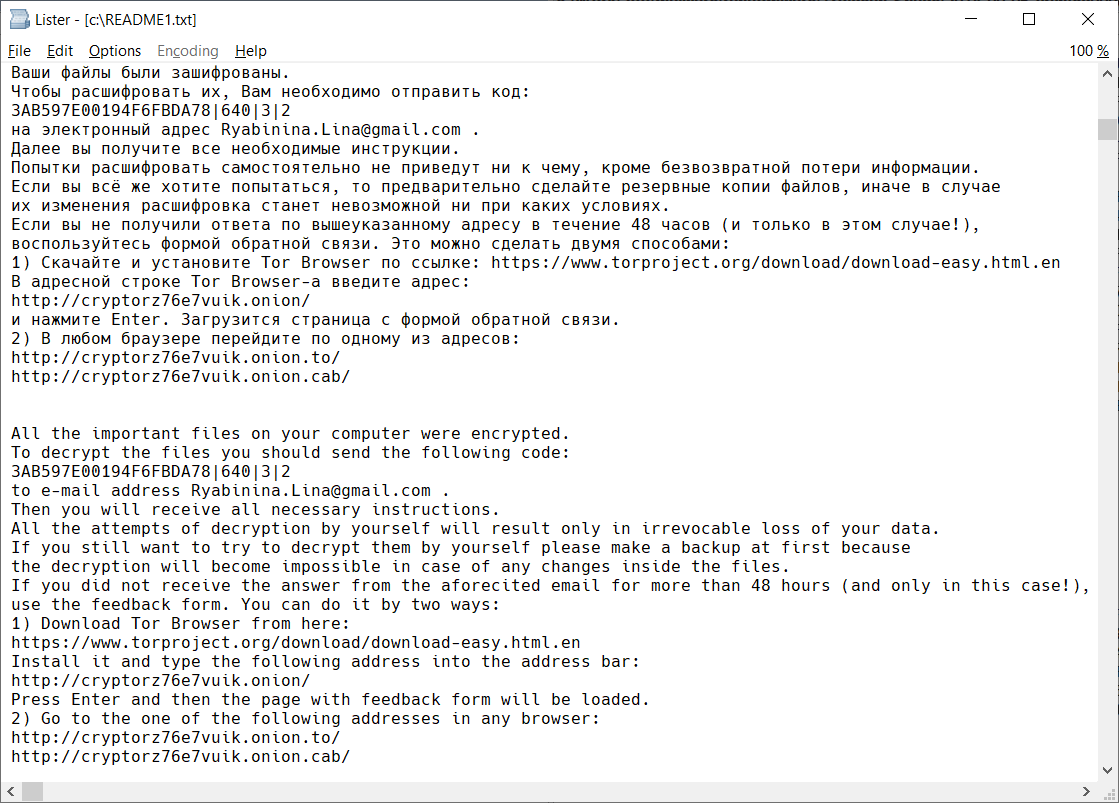

După criptarea fișierelor dvs., sunt create mai multe fișiere pe desktopul utilizatorului, cu numele README1.txt până la README10.txt. Ele sunt în diverse limbi și conțin acest text:

De asemenea, fundalul desktopului utilizatorului este schimbat și arată ca în imaginea de mai jos:

Dacă Troldesh v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit:

XData

XData este o speță de ransomware care a fost derivată din AES_NI și asemănătoare cu WannaCry, utilizînd Eterna Blue Exploit pentru a se răspândi la alte computere.

Programul ransomware adaugă extensia „.~xdata~” la fișierele criptate.

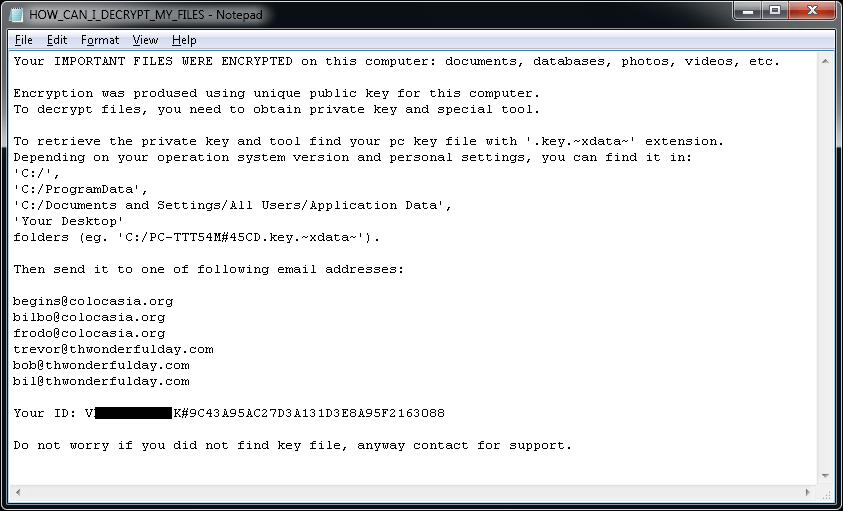

În fiecare folder care conține cel puțin un fișier criptat, poate fi găsit fișierul „HOW_CAN_I_DECRYPT_MY_FILES.txt”. În plus, programul ransomware creează un fișier cheie cu un nume similar cu:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ în următoarele foldere:

• C:\

• C:\ProgramData

• Desktop

Fișierul „HOW_CAN_I_DECRYPT_MY_FILES.txt” conține următoarea notă de răscumpărare:

Dacă Troldesh v-a criptat fișierele, faceți clic aici pentru a descărca remediul nostru gratuit: