כלים חינמיים לפענוח הצפנות של תוכנות כופר

נפגעת מתוכנת כופר? אל תשלם את הכופר!

בחר סוג תוכנת כופר

יש לנו כלים חינמיים לפענוח הצפנות של תוכנות כופר שיכולים לעזור לך לפענח את הקבצים שהוצפנו על ידי תוכנות מהסוגים הבאים. לחץ על שם כדי להציג את סימני הזיהום ולקבל את התיקון החינמי שלנו.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

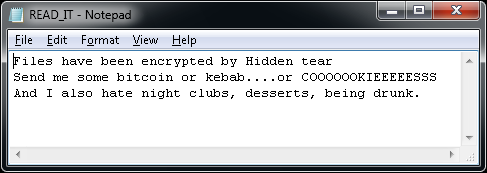

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

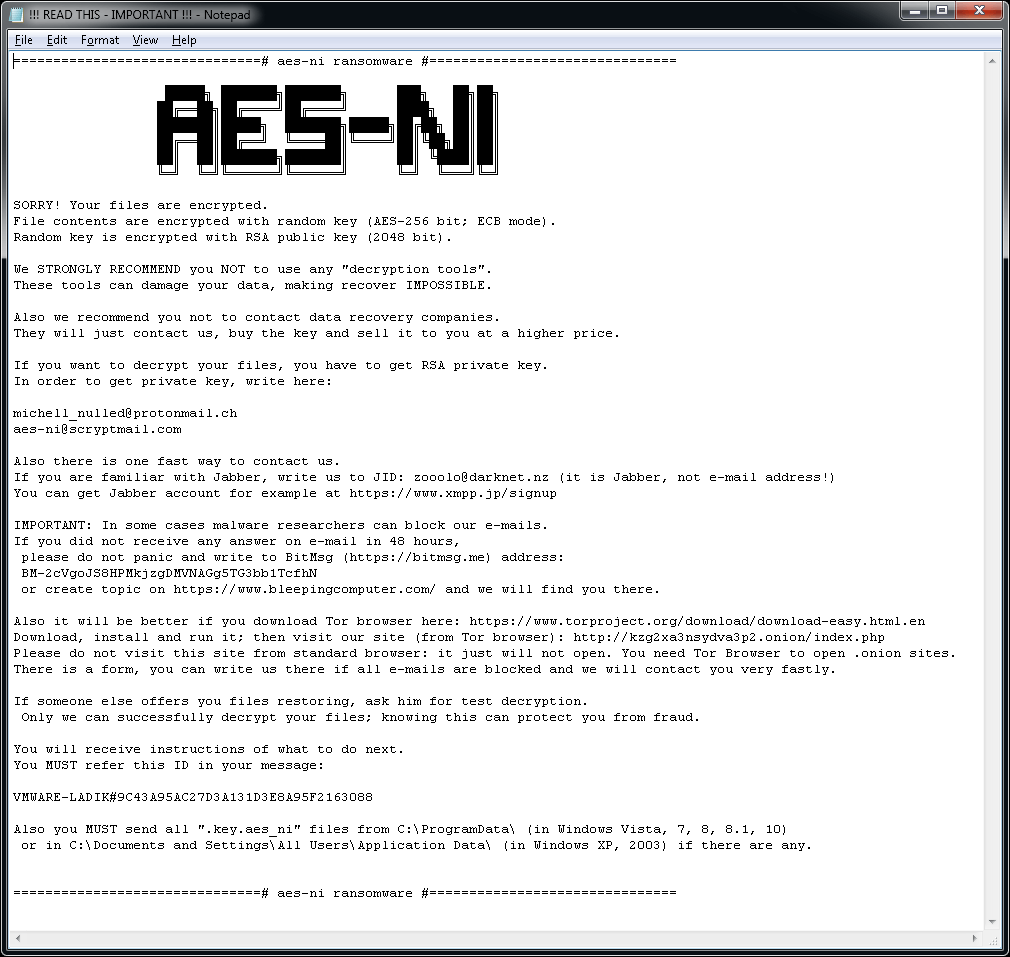

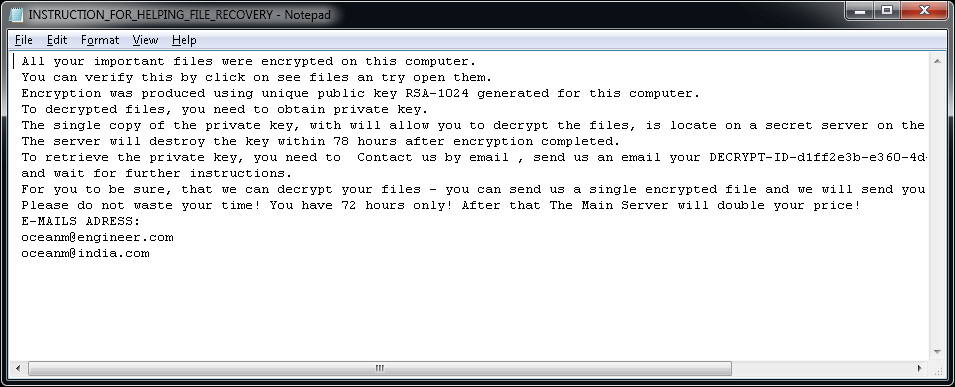

AES_NI

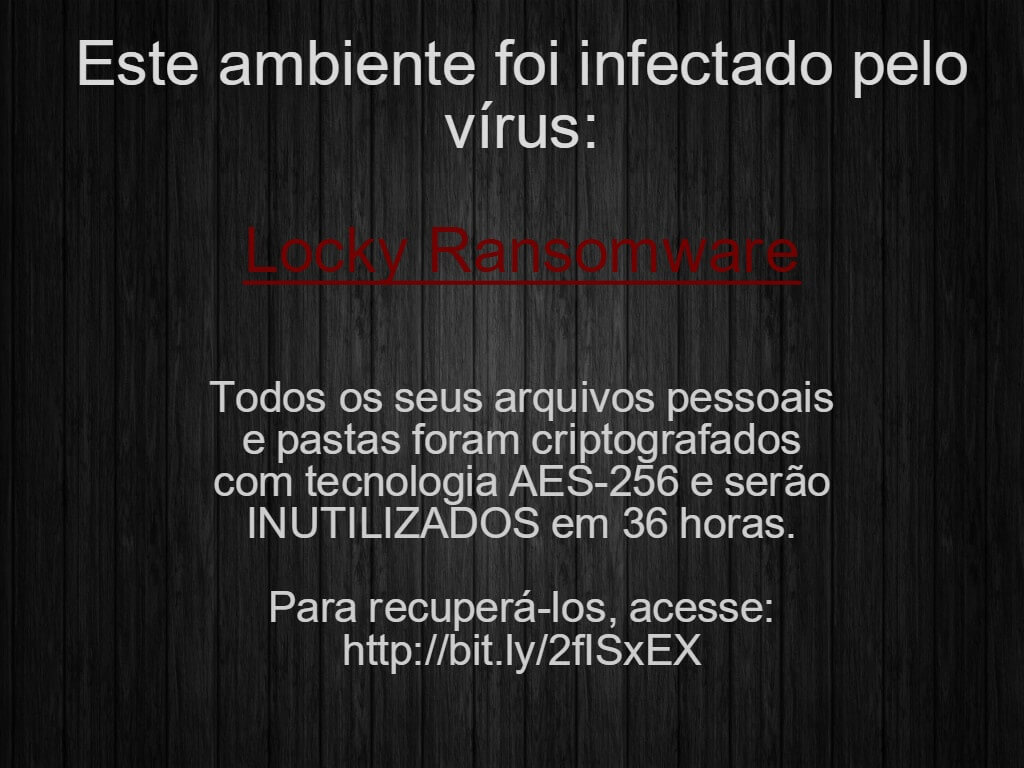

AES_NI היא זן של תוכנת כופר שהופיע לראשונה בדצמבר 2016. מאז ראינו כמה וריאנטים שלה, עם סיומות קבצים שונות. להצפנת קבצים, תוכנת הכופר הזאת משתמשת ב-AES-256 בשילוב עם RSA-2048.

תוכנת הכופר מוסיפה את אחת הסיומות הבאות לקבצים המוצפנים:

.aes_ni

.aes256

.aes_ni_0day

בכל תיקייה שיש בה לפחות קובץ מוצפן אחד, אפשר למצוא את הקובץ '!!! READ THIS - IMPORTANT !!!.txt'. נוסף על כך, תוכנת הכופר יוצרת קובץ מפתח עם שם שדומה לשם הבא: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day בתיקייה C:\ProgramData.

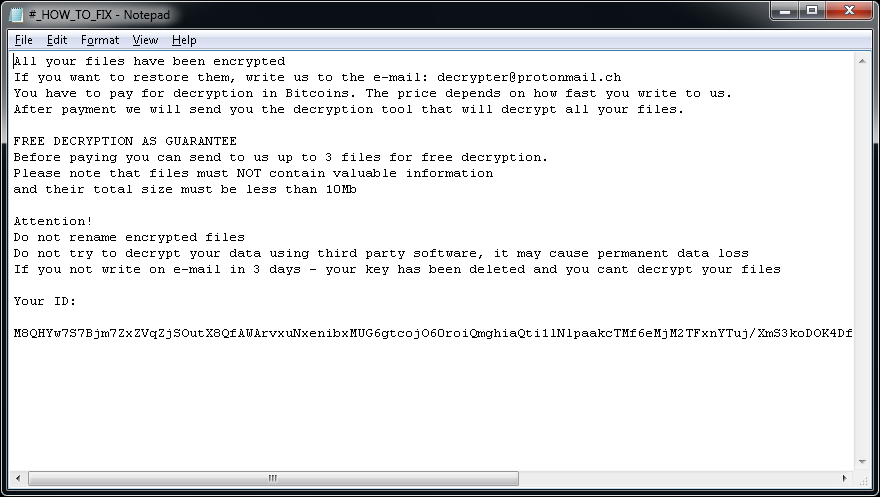

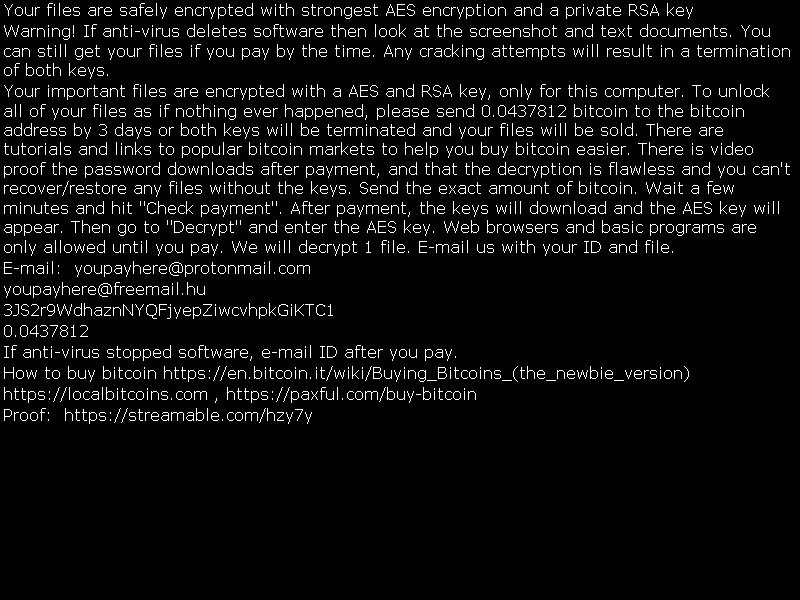

הקובץ '!!! READ THIS - IMPORTANT !!!.txt' מכיל את הודעת הכופר הבאה:

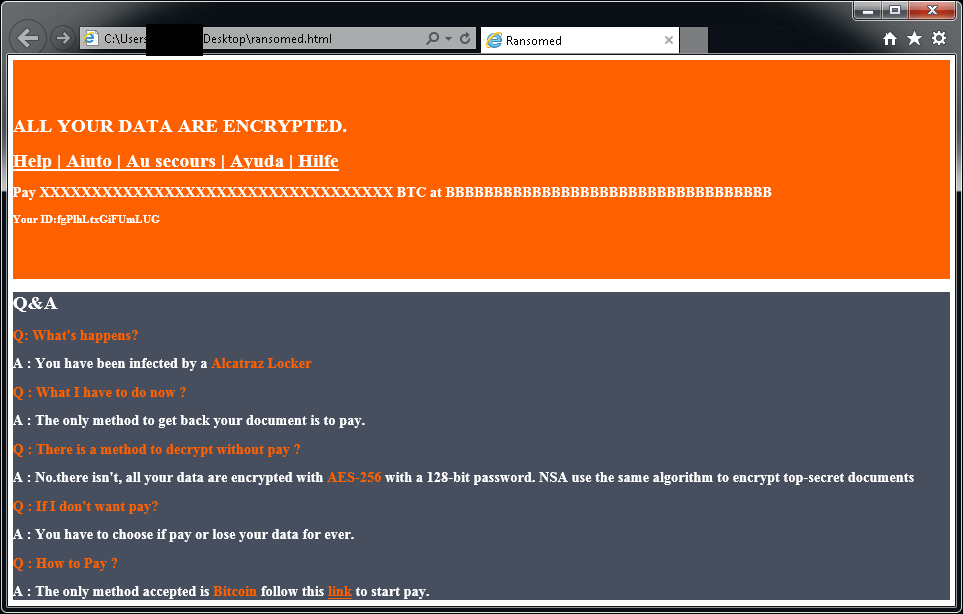

Alcatraz Locker

Alcatraz Locker היא זן של תוכנת כופר שנצפה לראשונה באמצע נובמבר 2016. להצפנת קובצי המשתמש, תוכנת הכופר הזאת משתמשת בהצפנת AES 256 בשילוב עם קידוד Base64.

הסיומת של הקבצים המוצפנים היא '.Alcatraz'.

אחרי הצפנת הקבצים מופיעה הודעה דומה להודעה הבאה (נמצאת בקובץ 'ransomed.html' בשולחן העבודה של המשתמש):

אם Alcatraz Locker הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

Apocalypse

Apocalypse היא זן של תוכנת כופר שזוהה לראשונה ביוני 2016. הנה סימני הזיהום שלה:

Apocalypse מוסיפה את הסיומות .encrypted, .FuckYourData, .locked, .Encryptedfile או .SecureCrypted לשמות הקבצים. (למשל, Thesis.doc -> Thesis.doc.locked)

פתיחת קובץ בעל סיומת .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt או .Where_my_files.txt (למשל, Thesis.doc.How_To_Decrypt.txt) תציג את ההודעה הבאה או הודעה דומה:

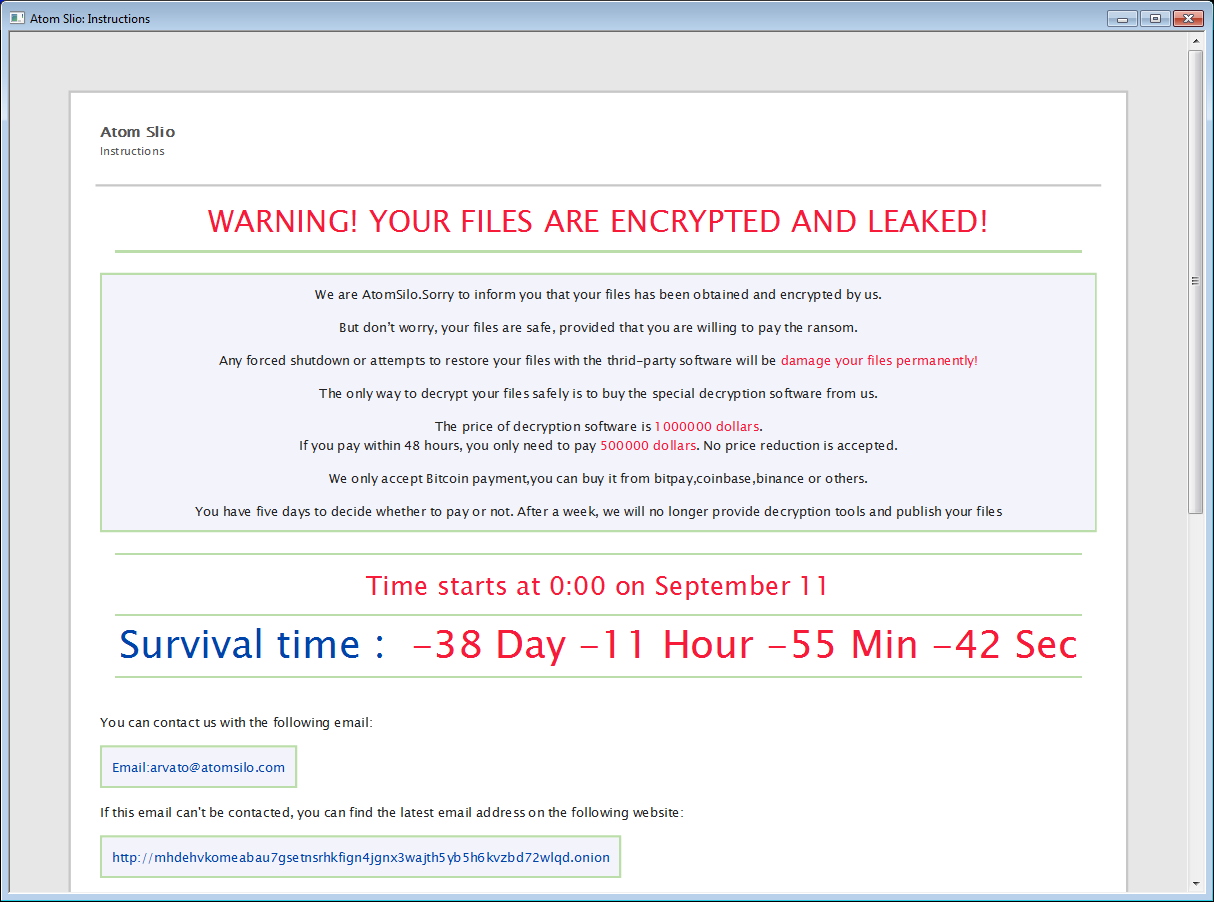

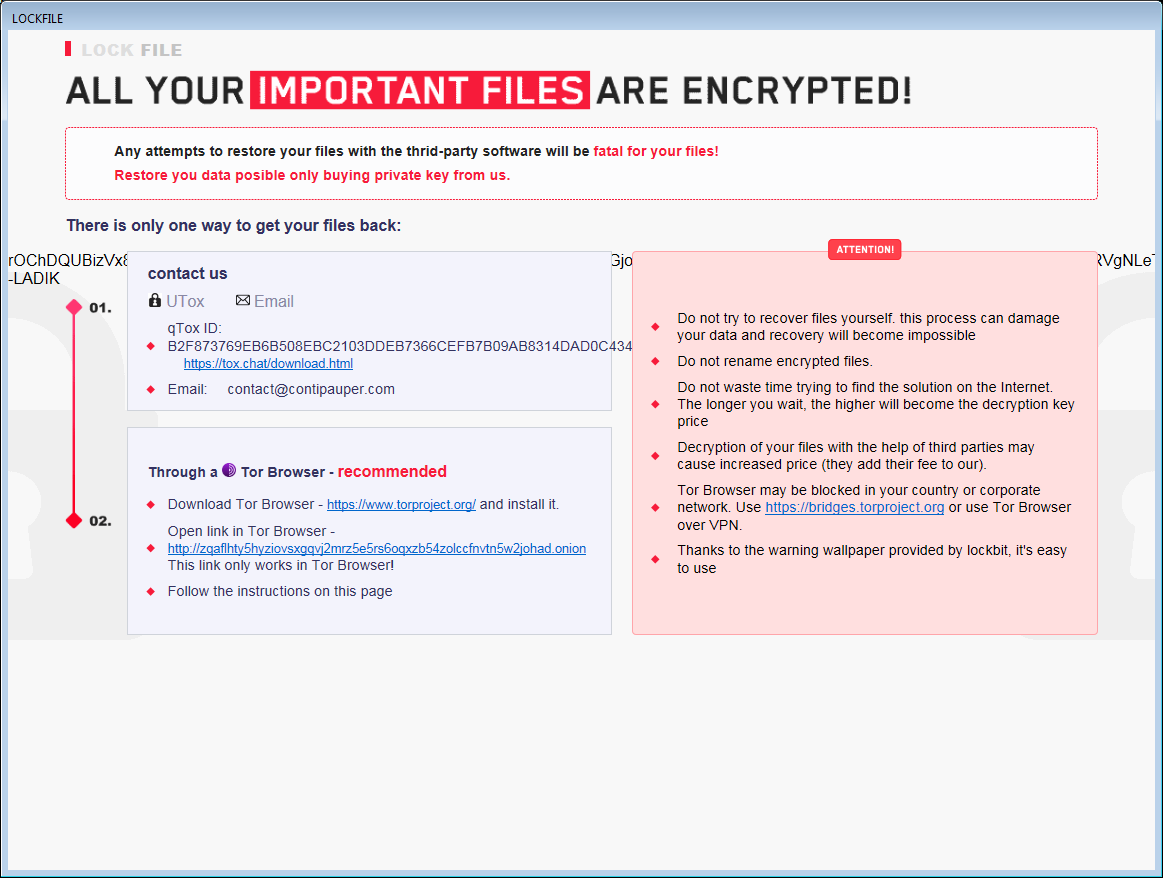

AtomSilo & LockFile

AtomSilo & LockFile הם שני זנים של תוכנות כופר ש-Jiří Vinopal ניתח. סכמות ההצפנה שלהם דומות מאוד, ולכן המפענח הזה מטפל בשניהם. הקורבנות יכולים לפענח את הקבצים המוצפנים בחינם.

אפשר לזהות את הקבצים המוצפנים לפי אחת הסיומות הבאות:

.ATOMSILO

.lockfile

בכל תיקייה שיש בה לפחות קובץ מוצפן אחד, יש גם קובץ בקשת כופר בשם README-FILE-%ComputerName%-%Number%.hta או LOCKFILE-README-%ComputerName%-%Number%.hta, למשל:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk היא תוכנת כופר רוסית. בספטמבר 2021 קוד המקור דלף עם כמה ממפתחות ההצפנה. הקורבנות יכולים לפענח את הקבצים המוצפנים בחינם.

כש-Babuk מצפינה קבצים, היא מוסיפה לשם הקובץ את אחת הסיומות הבאות:

.babuk

.babyk

.doydo

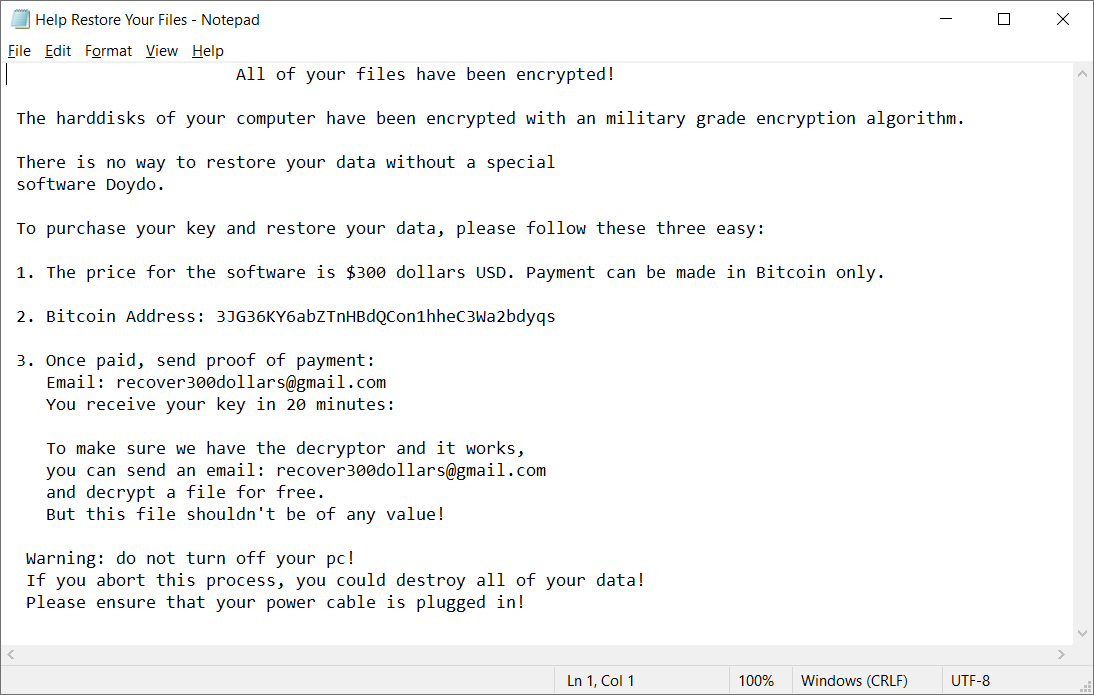

בכל תיקייה שיש בה לפחות קובץ מוצפן אחד, אפשר למצוא את הקובץ Help Restore Your Files.txt המכיל את התוכן הבא:

BadBlock

BadBlock היא זן של תוכנת כופר שזוהה לראשונה במאי 2016. הנה סימני הזיהום שלה:

BadBlock לא משנה את שמות הקבצים.

אחרי ש-BadBlock מצפינה את הקבצים, היא מציגה את אחת ההודעות הבאות (מקובץ ששמו Help Decrypt.html):

אם BadBlock הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

Bart

Bart היא זן של תוכנת כופר שזוהה לראשונה בסוף יוני 2016. הנה סימני הזיהום שלה:

Bart מוסיפה את הסיומת .bart.zip לשמות הקבצים. (למשל, Thesis.doc -> Thesis.docx.bart.zip) אלה קובצי ZIP מוצפנים המכילים את הקבצים המקוריים.

אחרי ש-Bart מצפינה את הקבצים, היא משנה את הטפט בשולחן העבודה לתמונה דומה לתמונה למטה. גם הטקסט בתמונה הזאת יכול לעזור לזהות את Bart, והוא שמור בשולחן העבודה בקבצים בשם recover.bmp ו-recover.txt.

אם Bart הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

תודות: אנחנו מבקשים להודות לפיטר קונרד, מחבר PkCrack, שהתיר לנו להשתמש בספרייה שלו בכלי שלנו לפענוח ההצפנה של Bart.

BigBobRoss

BigBobRoss מצפינה את קובצי המשתמש בעזרת הצפנת AES128. לקבצים המוצפנים נוספת סיומת חדשה – '.obfuscated' בסוף השם.

תוכנת הכופר הזאת מוסיפה את הסיומת הבאה: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

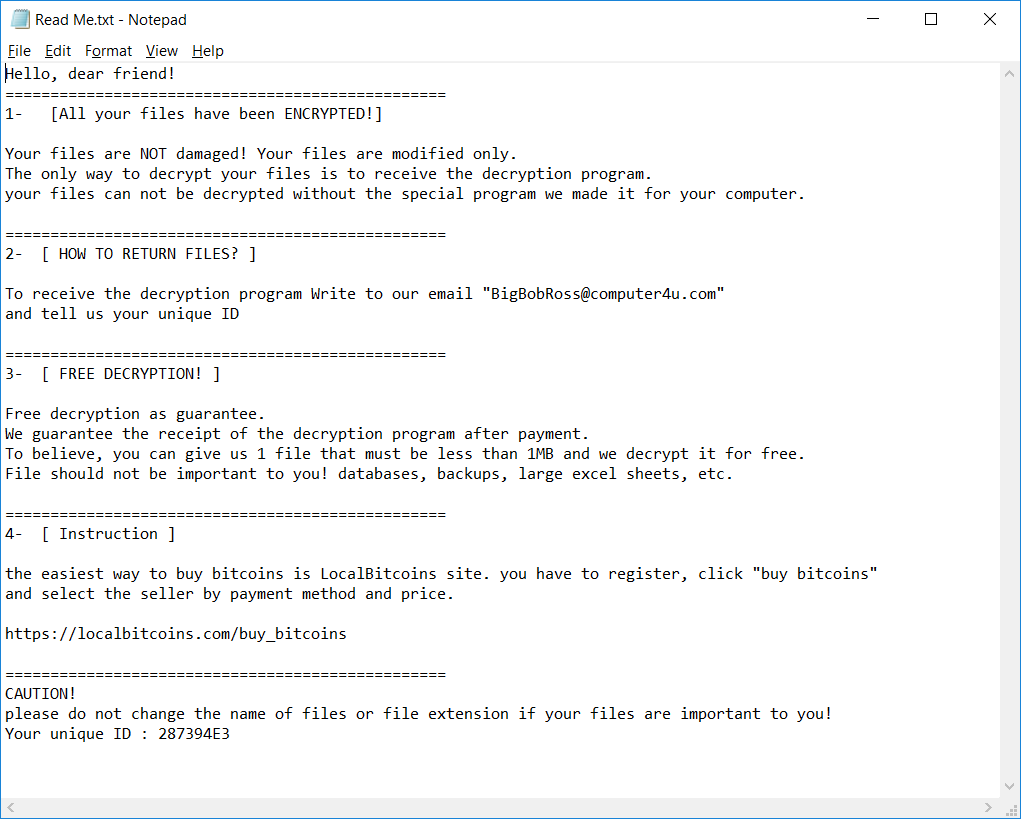

תוכנת הכופר גם יוצרת קובץ טקסט בשם 'Read Me.txt' בכל תיקייה. תוכן הקובץ מוצג למטה.

BTCWare

BTCWare היא זן של תוכנת כופר שהופיע לראשונה במרץ 2017. מאז נתקלנו בחמישה וריאנטים שלה, שאפשר להבדיל ביניהם לפי סיומת הקבצים המוצפנים. תוכנת הכופר הזאת משתמשת בשתי שיטות הצפנה שונות: RC4 ו-AES 192.

שמות הקבצים המוצפנים יהיו בפורמט הבא:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

נוסף על כך, אפשר למצוא במחשב את אחד הקבצים הבאים

Key.dat ב-%USERPROFILE%\Desktop

1.bmp ב-%USERPROFILE%\AppData\Roaming

#_README_#.inf או !#_DECRYPT_#!.inf בכל תיקייה שיש בה לפחות קובץ מוצפן אחד.

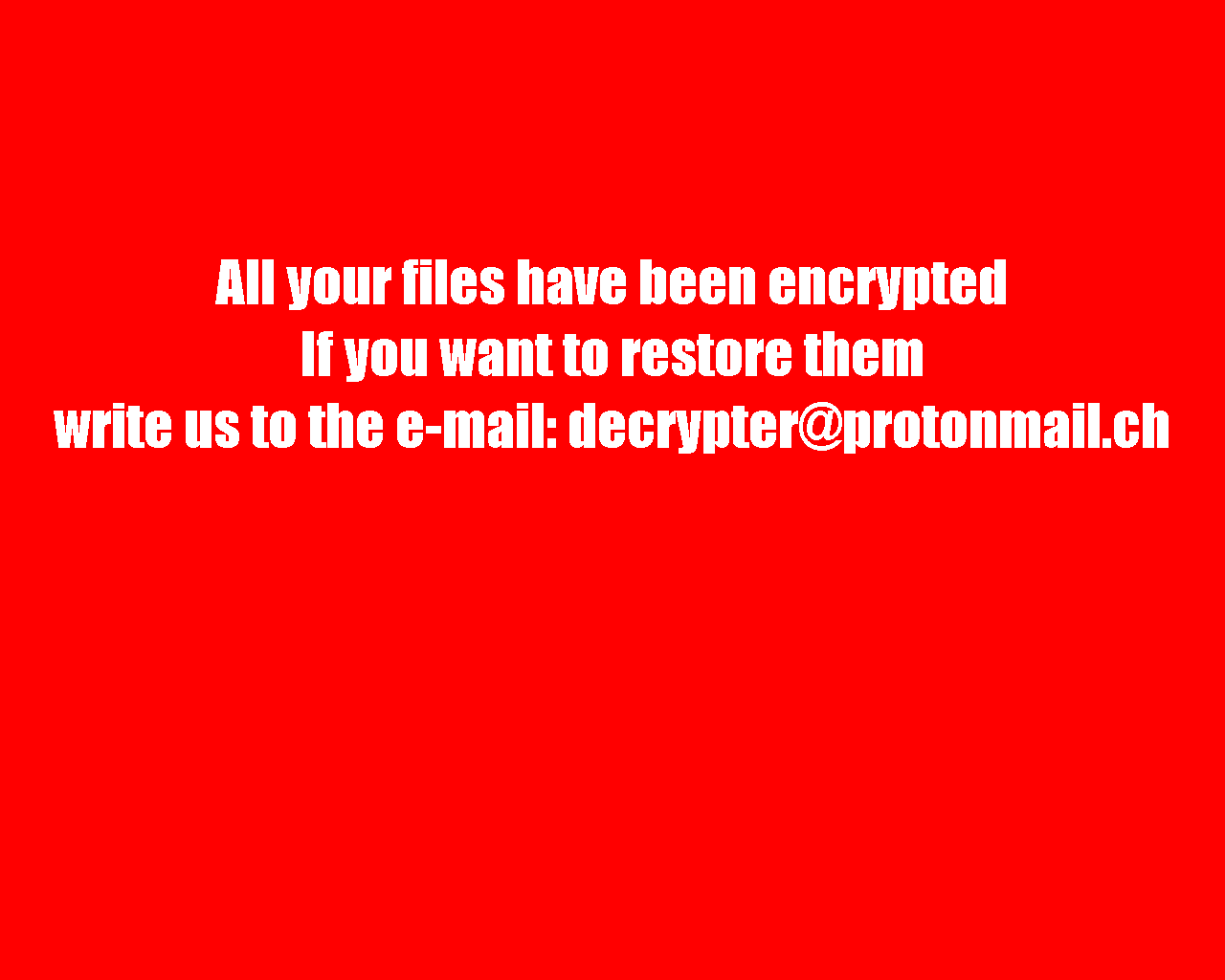

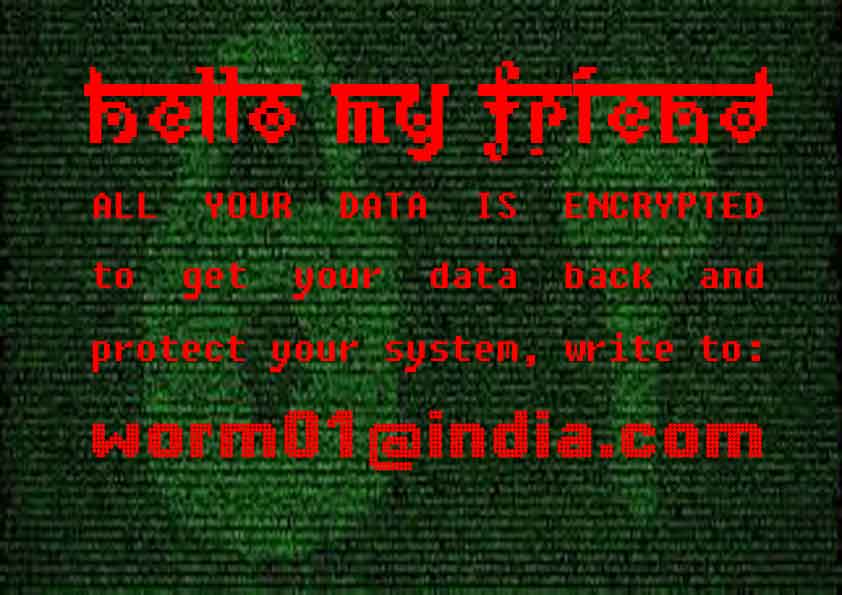

אחרי ש-BTCWare מצפינה את הקבצים, היא משנה את הטפט בשולחן העבודה לטפט הבא:

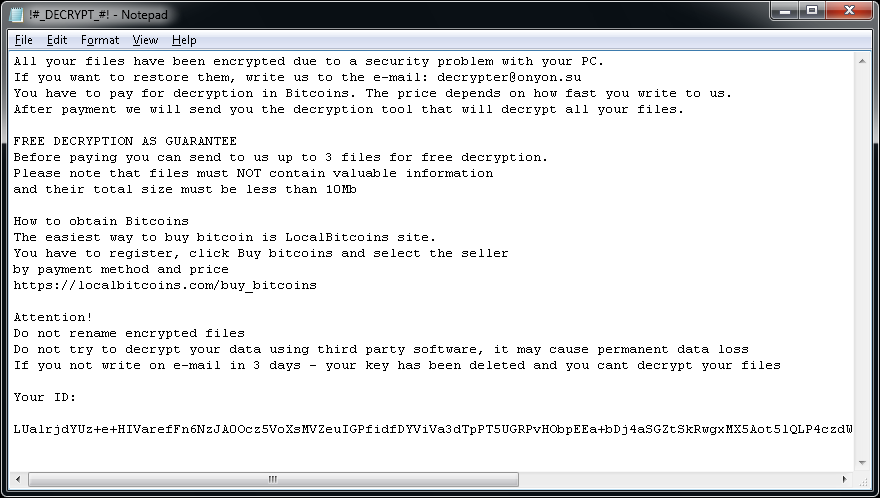

ייתכן שגם יוצגו הודעות הכופר הבאות:

Crypt888

Crypt888 (שלפעמים נקרא גם Mircop) היא זן של תוכנת כופר שזוהה לראשונה ביוני 2016. הנה סימני הזיהום שלה:

Crypt888 מוסיפה את הקידומת Lock. לשמות הקבצים. (למשל, Thesis.doc -> Lock.Thesis.doc)

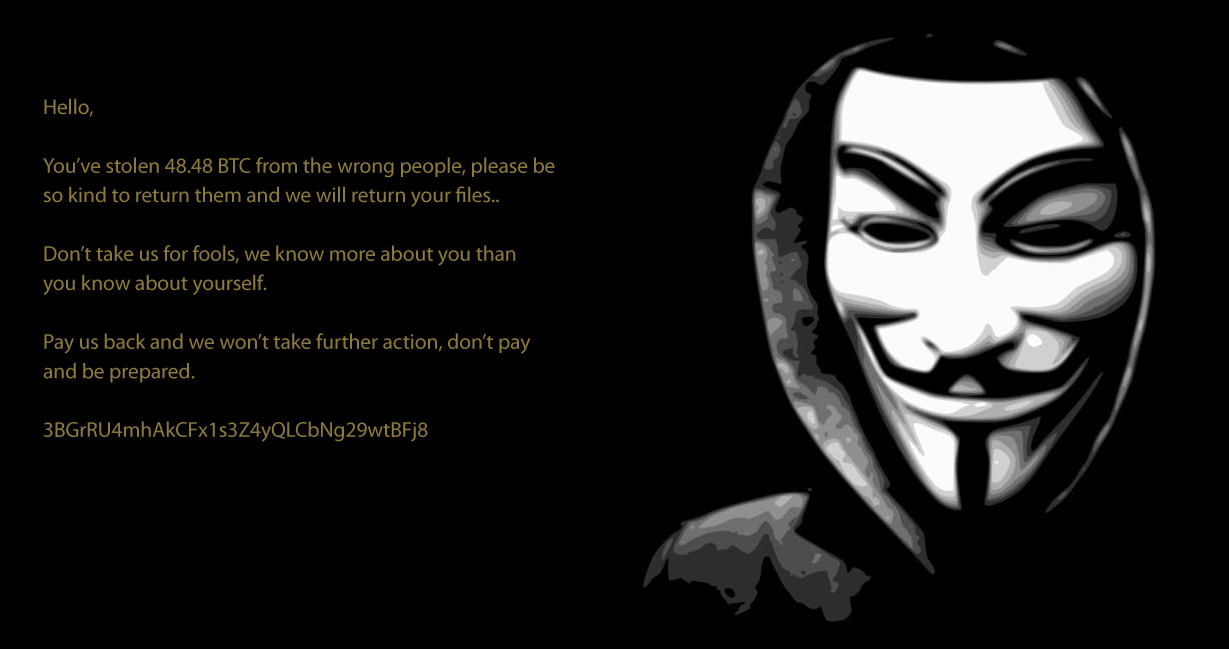

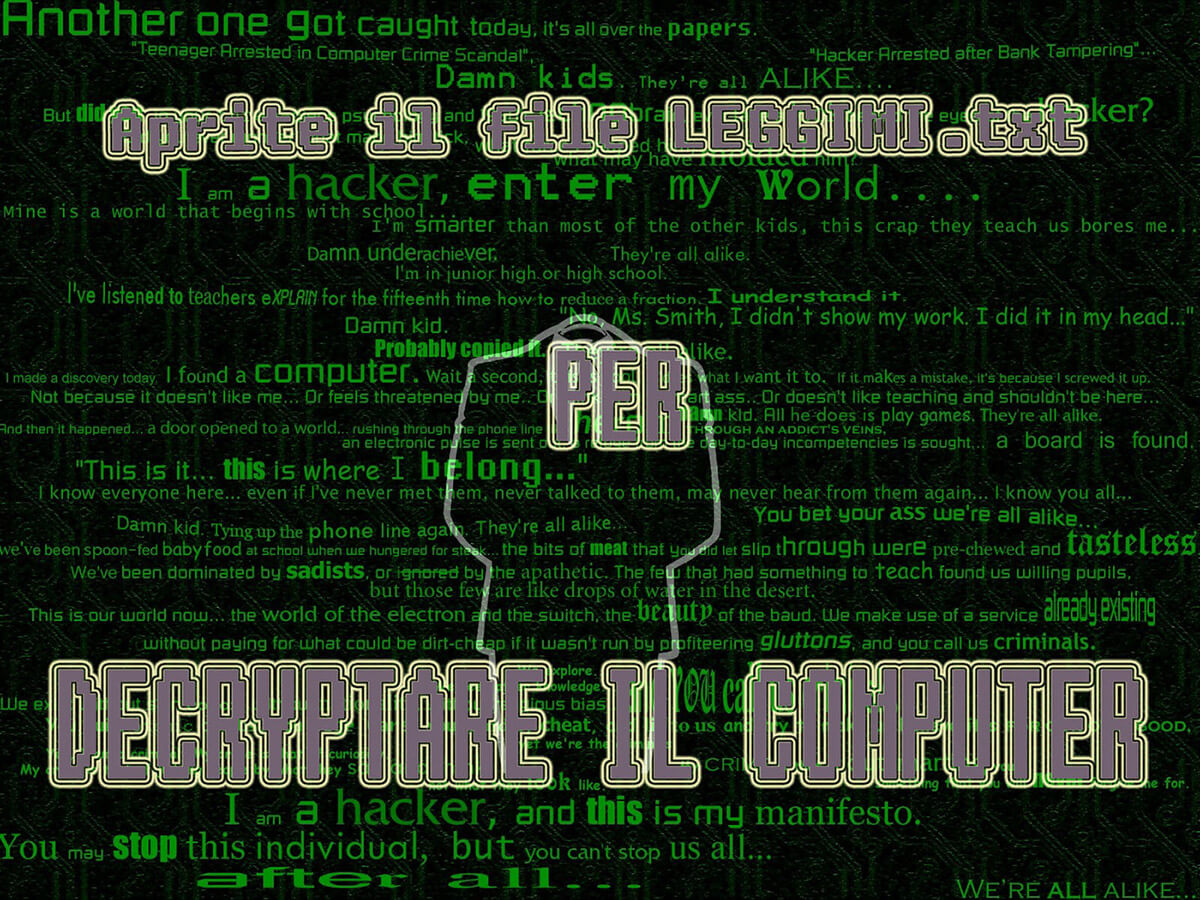

אחרי ש-Crypt888 מצפינה את הקבצים, היא משנה את הטפט בשולחן העבודה לאחת התמונות הבאות:

אם Crypt888 הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

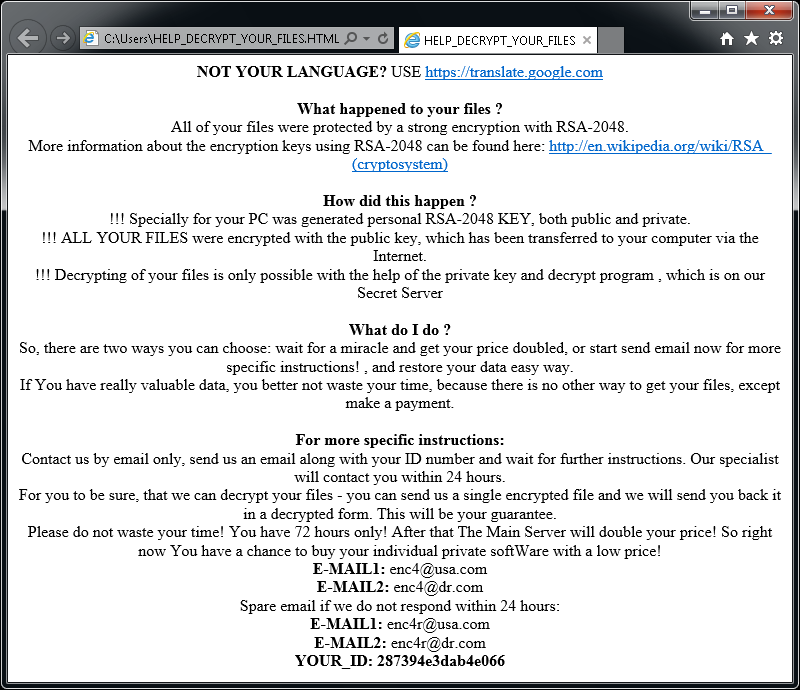

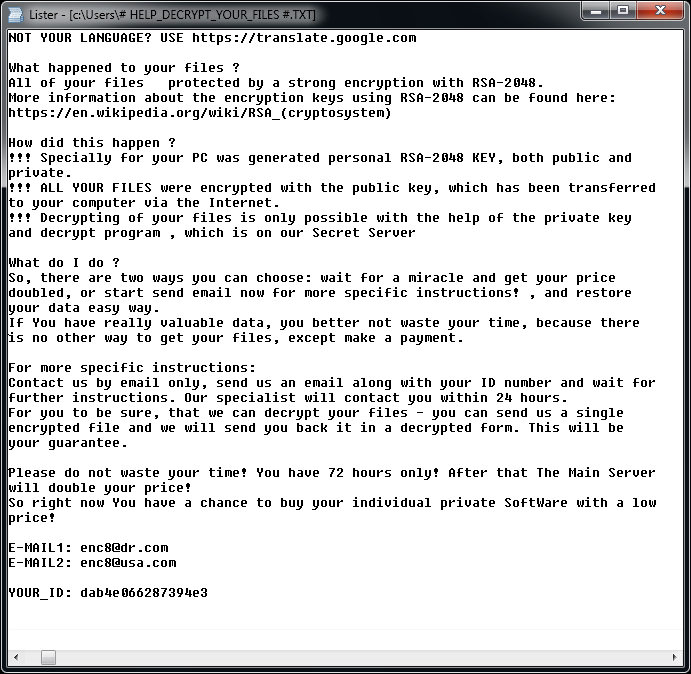

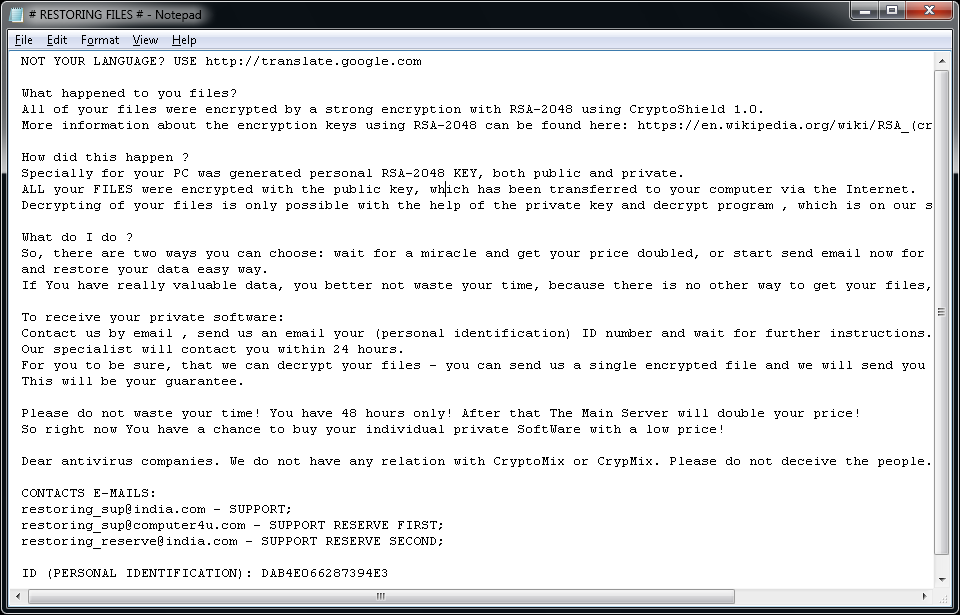

CryptoMix (Offline)

CryptoMix (שלפעמים נקראת גם CryptFile2 או Zeta) היא זן של תוכנת כופר שזוהה לראשונה במרץ 2016. בתחילת 2017, הופיע וריאנט חדש של CryptoMix, שנקרא CryptoShield. שני הווריאנטים מצפינים קבצים בהצפנת AES256 עם מפתח הצפנה ייחודי שיורד משרת מרוחק. אבל אם השרת לא זמין או שהמשתמש אינו מחובר לאינטרנט, תוכנת הכופר מצפינה את הקבצים עם מפתח קבוע ("מפתח אופליין'").

חשוב: כלי ההצפנה שלנו תומך רק בקבצים שהוצפנו עם "מפתח אופליין". במקרים שבהם לא נעשה שימוש במפתח האופליין, הכלי שלנו לא יוכל לשחזר את הקבצים ולא יתבצע כל שינוי בקבצים.

עדכון 2017-07-21: המפענח עודכן, והוא מסוגל לעבוד גם עם הווריאנט Mole.

לקבצים המוצפנים תהיה אחת הסיומות הבאות: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl או .MOLE.

אחרי הצפנת הקבצים ייתכן שיהיו במחשב הקבצים הבאים:

אם CryptoMix הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

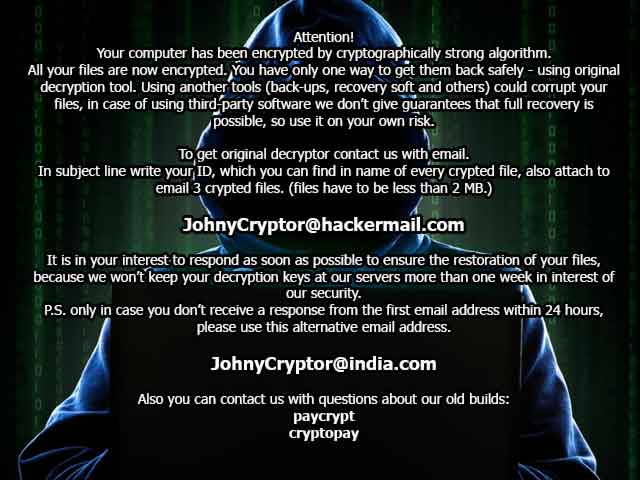

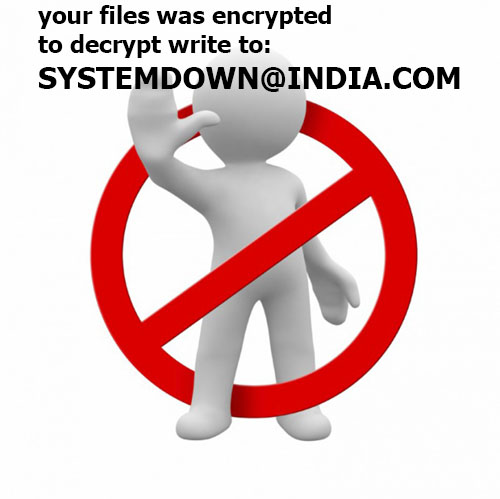

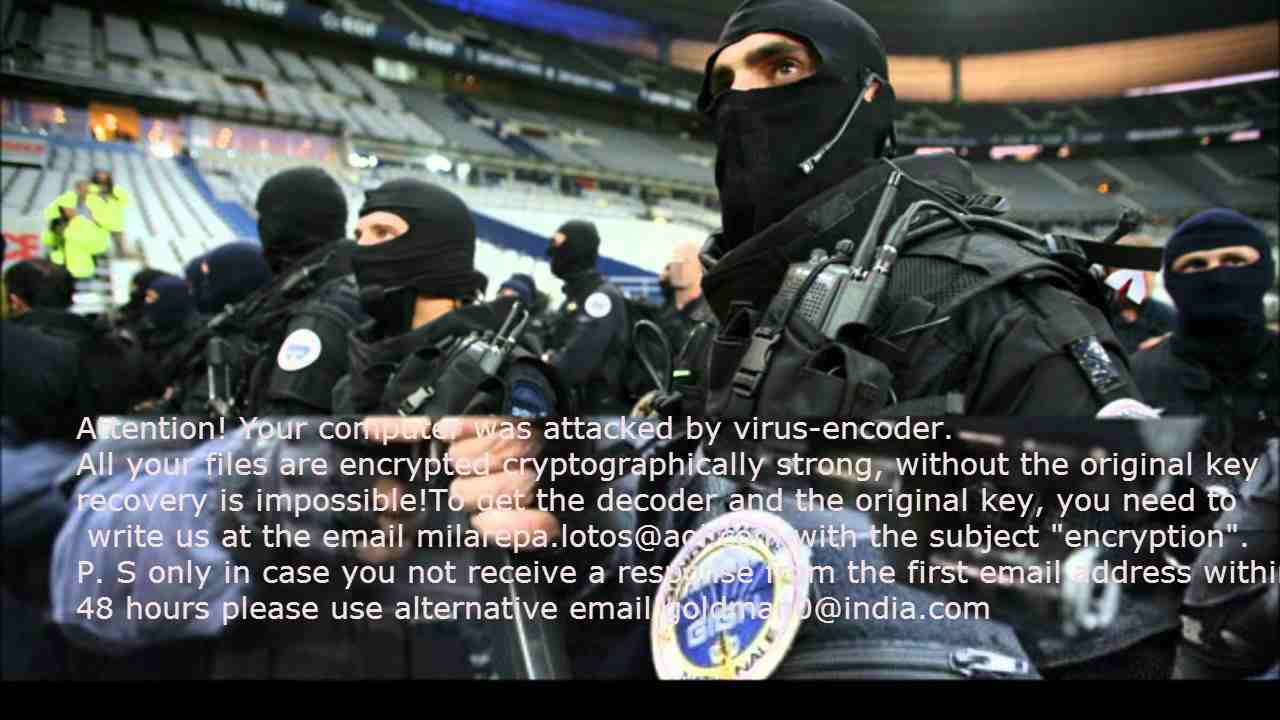

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) היא זן של תוכנת כופר שנצפה מאז ספטמבר 2015. היא משתמשת בשילוב של AES-256 עם הצפנת RSA-1024 אסימטרית.

לקבצים המוצפנים יש סיומות רבות ומגוונות, כולל:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

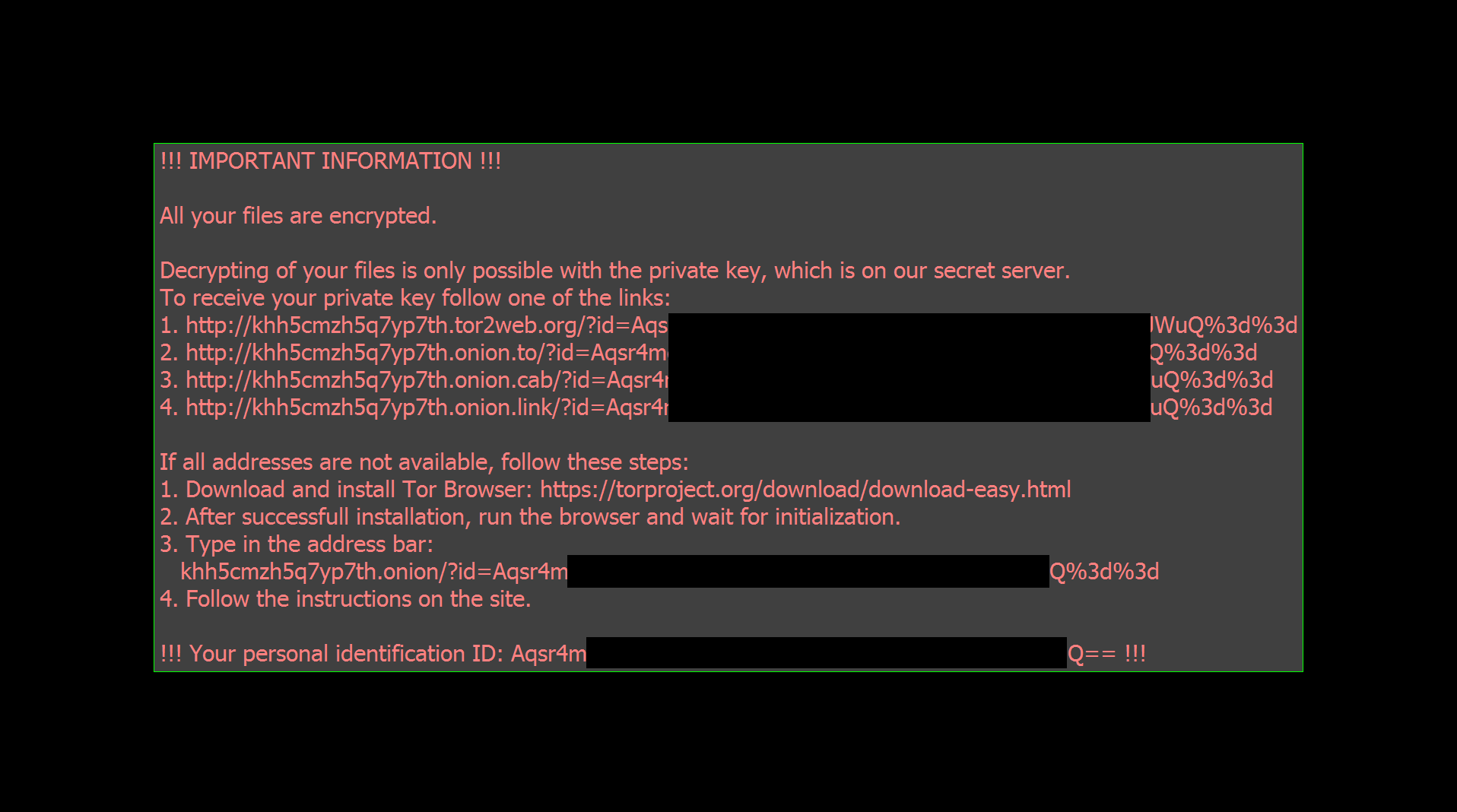

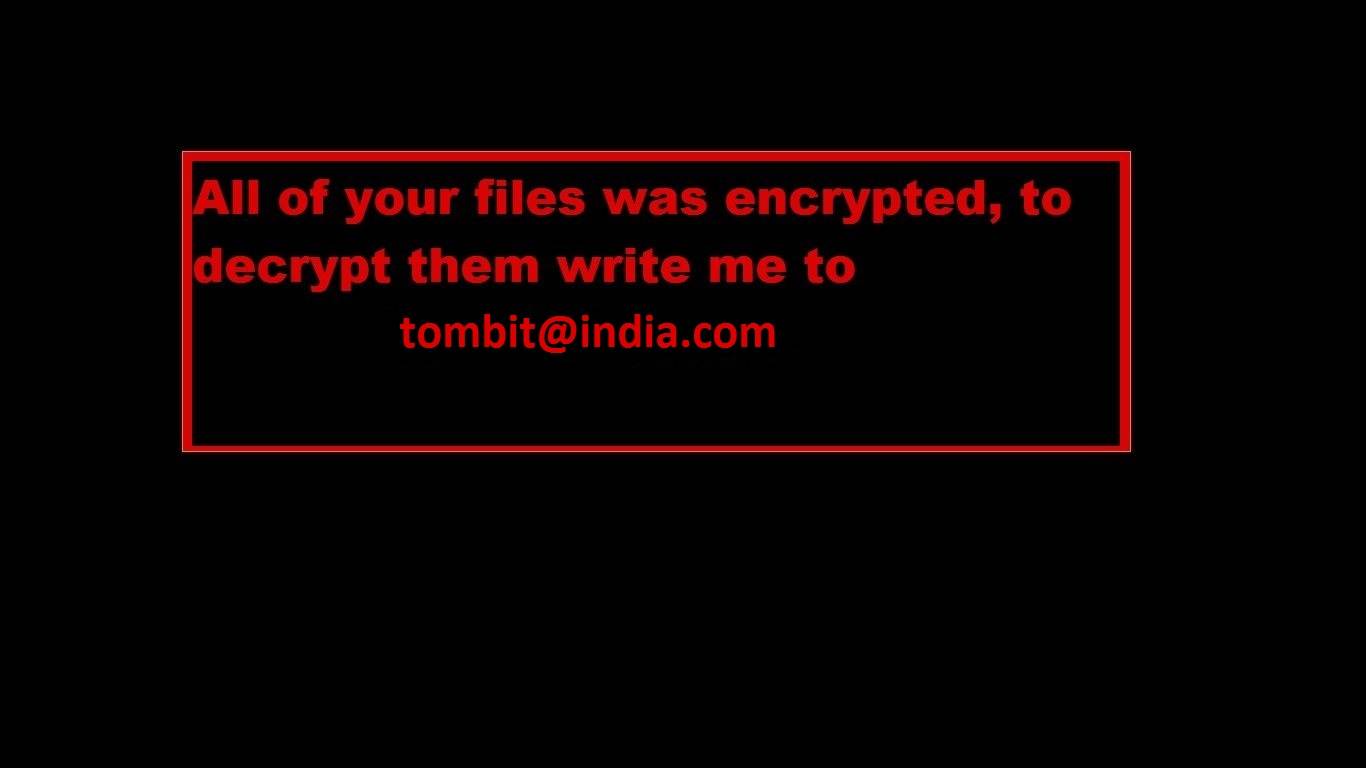

אחרי הצפנת הקבצים מופיעה אחת ההודעות הבאות (ראה למטה). ההודעה נמצאת בקבצים 'Decryption instructions.txt', 'Decryptions instructions.txt', 'README.txt', 'Readme to restore your files.txt' או 'HOW TO DECRYPT YOUR DATA.txt' בשולחן העבודה של המשתמש. כמו כן, הרקע של שולחן העבודה משתנה לאחת התמונות הבאות.

אם CrySiS הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

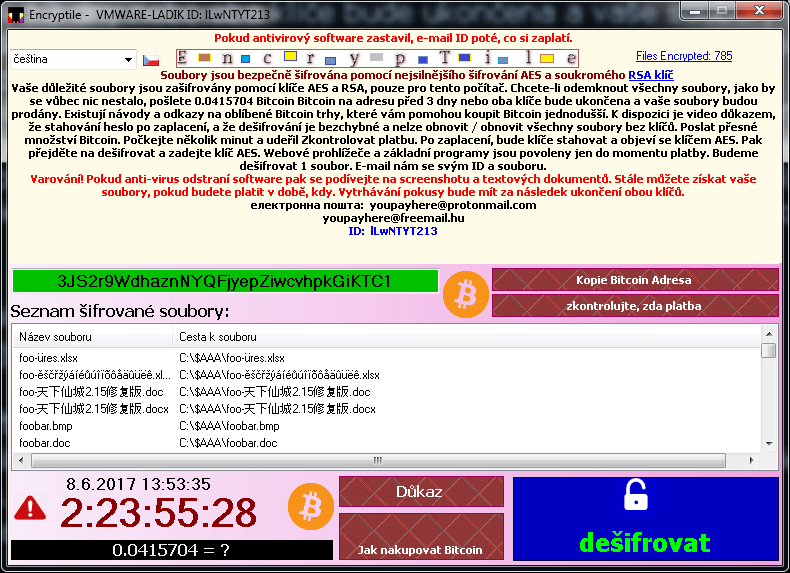

EncrypTile

EncrypTile היא תוכנת כופר שנצפתה לראשונה בנובמבר 2016. אחרי חצי שנה של פיתוח, הצלחנו לתפוס גרסה חדשה וסופית של תוכנת הכופר הזאת. היא משתמשת בהצפנת AES-128 עם מפתח קבוע לכל מחשב ומשתמש נתונים.

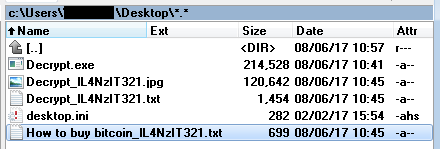

תוכנת הכופר הזאת מוסיפה את המילה 'encrypTile' לשם הקובץ:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

תוכנת הכופר גם יוצרת ארבעה קבצים חדשים בשולחן העבודה של המשתמש. שמות הקבצים מותאמים לשפה המקומית. הנה השמות באנגלית:

כשתוכנת הכופר רצה, היא מונעת מהמשתמש באופן פעיל להריץ כלים שיכולים, פוטנציאלית, להסיר אותה. עיין בפוסט בבלוג לקבלת הוראות הרצה מפורטות של המפענח במקרה שתוכנת הכופר רצה אצלך במחשב.

FindZip

FindZip היא זן של תוכנת כופר שנצפה בסוף פברואר 2017. תוכנת הכופר הזאת מתפשטת במחשבי Mac OS X (גרסה 10.11 ומעלה). ההצפנה מבוססת על יצירת קובצי ZIP – כל קובץ מוצפן הוא ארכיון ZIP המכיל את המסמך המקורי.

הסיומת של הקבצים המוצפנים היא .crypt.

אחרי הצפנת הקבצים נוצרים כמה קבצים חדשים בשולחן העבודה של המשתמש, והם נקראים בשמות הבאים, או בשמות דומים: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. כולם זהים ומכילים את הודעת הטקסט הבאה:

מיוחד: מכיוון שהמפענחים של Avast הם יישומי Windows, צריך להתקין ב-Mac שכבת אמולציה (WINE, CrossOver). למידע נוסף קרא את הפוסט בבלוג שלנו.

אם FindZip הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

Fonix

תוכנת הכופר Fonix פעילה מיוני 2020. היא כתובה ב-C++ ומשתמשת בשלוש סכמות הצפנה (מפתח מאסטר RSA-4096, מפתח סשן RSA-2048, מפתח קובץ 256 ביט להצפנת SALSA/ChaCha). בפברואר 2021 הפסיקו כותבי תוכנת הכופר את פעילותם ופרסמו מפתח מאסטר של RSA שיכול לשמש לפענוח הקבצים בחינם.

לקבצים המוצפנים תהיה אחת הסיומות הבאות:

.FONIX,

.XINOF

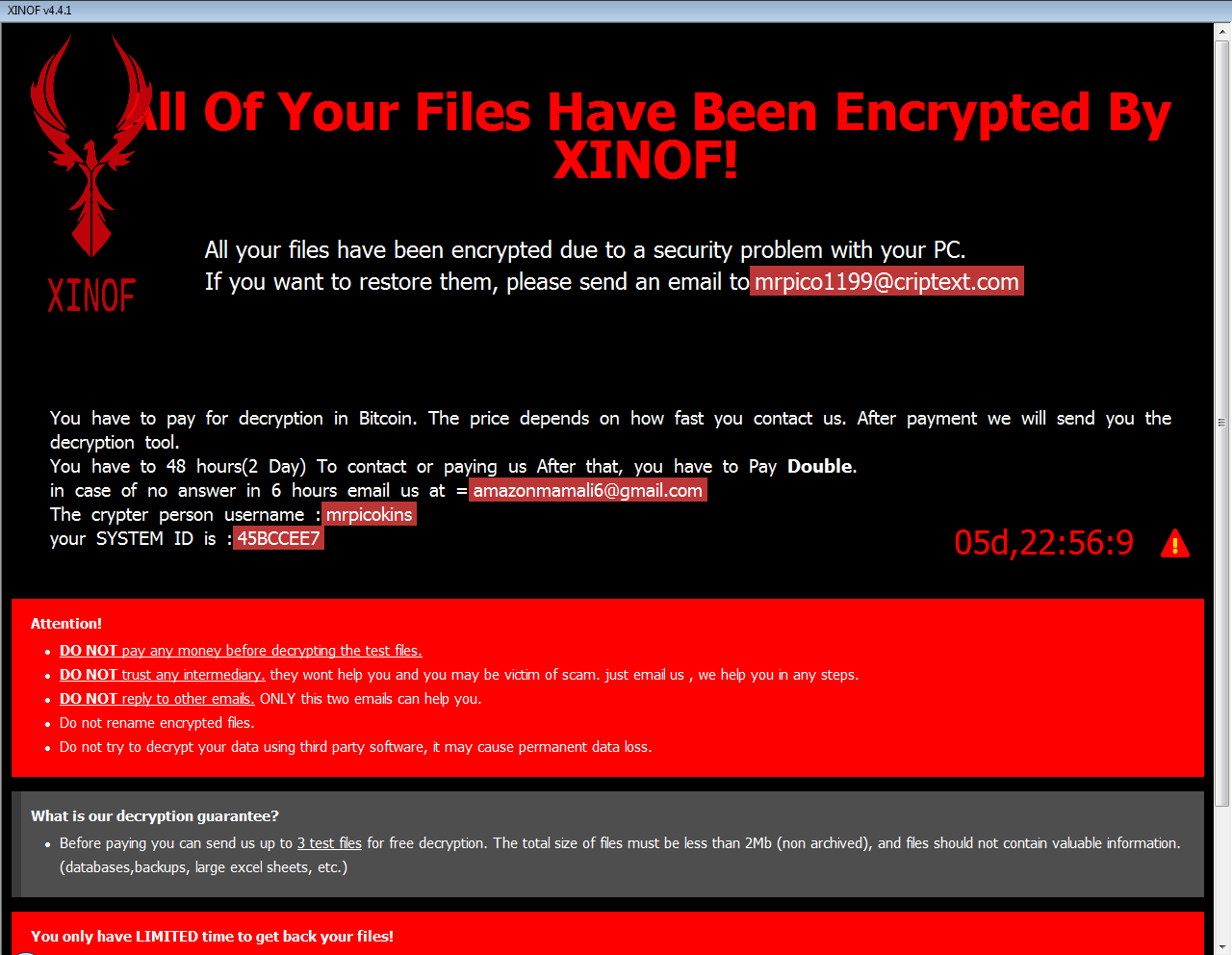

אחרי הצפנת הקבצים במכשיר של הקורבן, תוכנת הכופר מציגה את המסך הבא:

אם Fonix הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

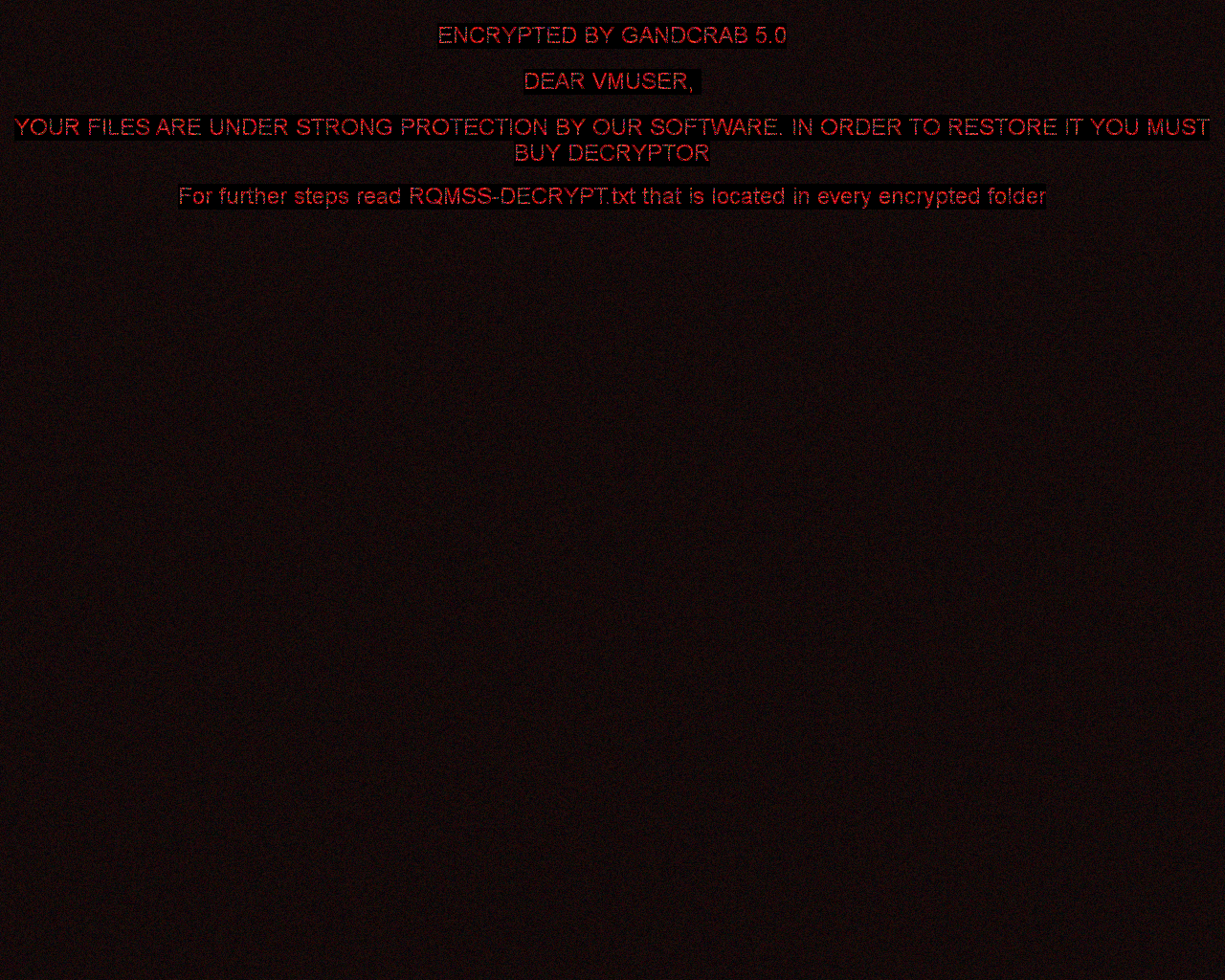

GandCrab

Gandcrab הייתה אחת מתוכנות הכופר הנפוצות ביותר ב-2018. ב-17 באוקטובר 2018, המפתחים של Gandcrab פרסמו 997 מפתחות בשביל קורבנות שנמצאים בסוריה. כמו כן, ביולי 2018 פרסם ה-FBI מפתחות מאסטר לפענוח בשביל גרסאות 4-5.2. גרסת המפענח הזאת משתמשת בכל המפתחות האלה ויכולה לפענח קבצים בחינם.

תוכנת הכופר הזאת מוסיפה את אחת הסיומות הבאות:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (האותיות אקראיות)

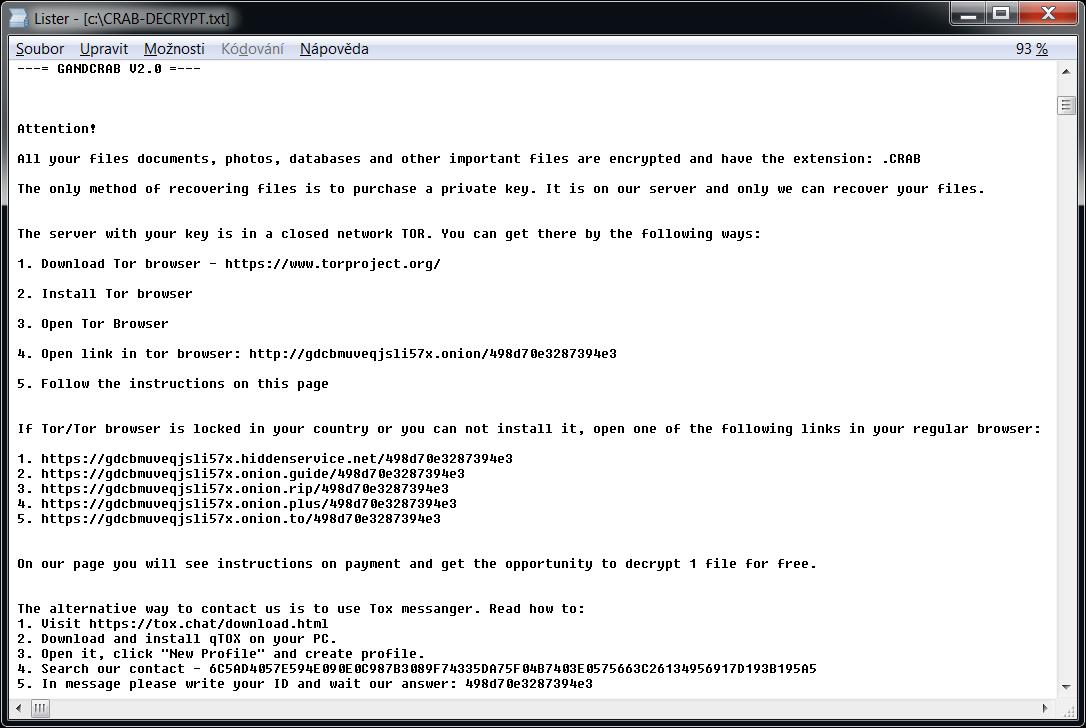

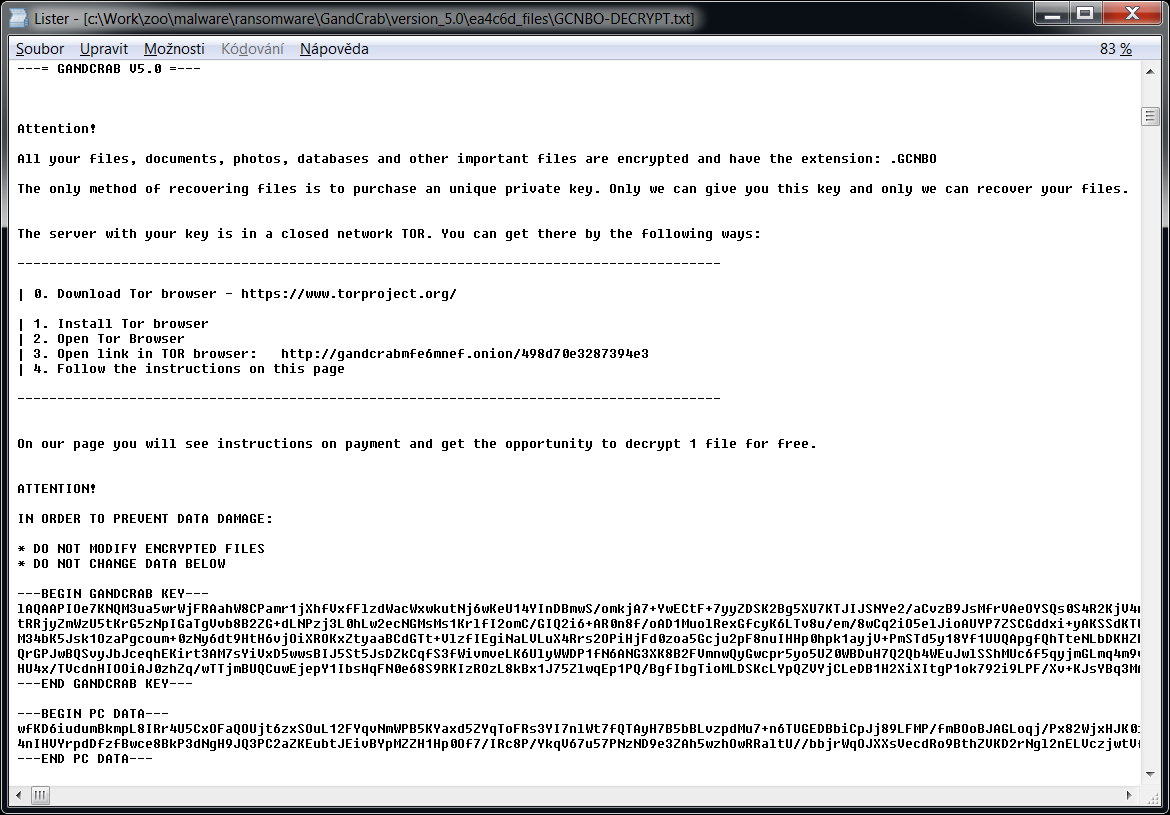

תוכנת הכופר גם יוצרת קובץ טקסט בשם 'GDCB-DECRYPT.txt', 'CRAB-DECRYPT.txt', 'KRAB_DECRYPT.txt' %RandomLetters%-DECRYPT.txt' או '%RandomLetters%-MANUAL.txt' בכל תיקייה. תוכן הקובץ מוצג למטה.

גרסאות מאוחרות יותר של תוכנת הכופר עשויות גם להציג את התמונה הבאה בשולחן העבודה של המשתמש:

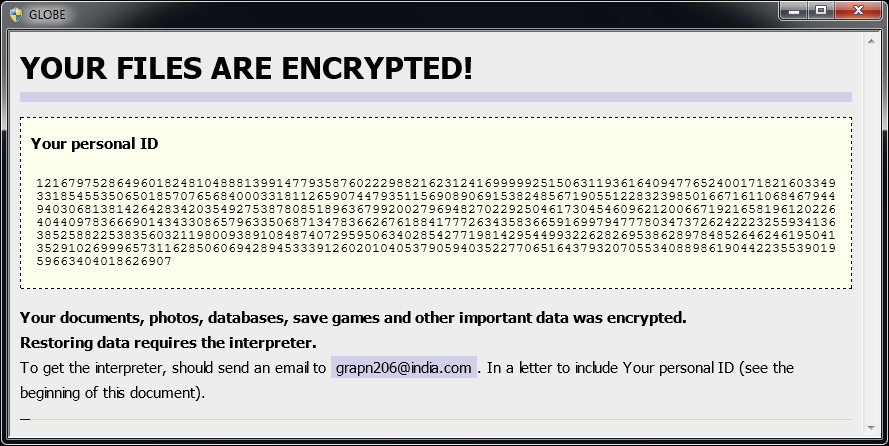

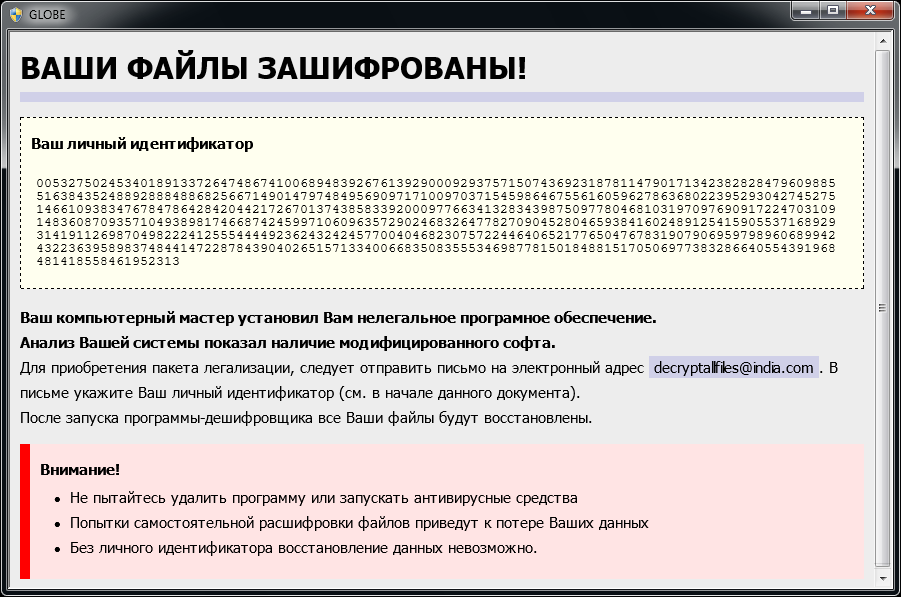

Globe

Globe היא זן של תוכנת כופר שנצפה מאז אוגוסט 2016. היא מבוססת על וריאנט ומשתמשת בשיטת ההצפנה RC4 או Blowfish. הנה סימני הזיהום שלה:

Globe מוסיפה לשם הקובץ את אחת הסיומות הבאות: '.ACRYPT', '.GSupport[0-9]', '.blackblock', '.dll555', '.duhust', '.exploit', '.frozen', '.globe', '.gsupport', '.kyra', '.purged', '.raid[0-9]', '.siri-down@india.com', '.xtbl', '.zendrz', '.zendr[0-9]' או '.hnyear'. נוסף על כך, יש לו גרסאות שמצפינות גם את שם הקובץ.

אחרי הצפנת הקבצים מופיעה הודעה דומה להודעה הבאה (נמצאת בקובץ 'How to restore files.hta' או 'Read Me Please.hta'):

אם Globe הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

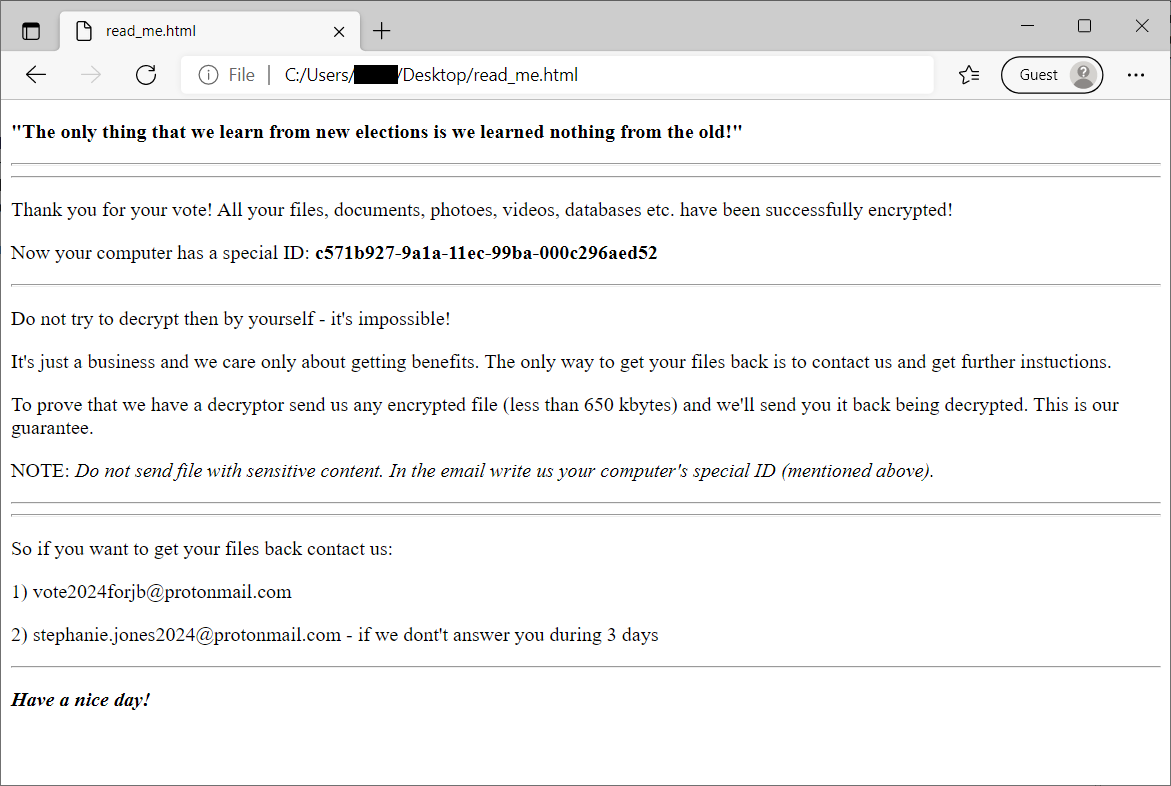

HermeticRansom

HermeticRansom היא תוכנת כופר שהשתמשו בה בתחילת הפלישה הרוסית לאוקראינה. היא כתובה בשפה Go ומצפינה קבצים בצופן הסימטרי AES GCM. מי שנפל קורבן להתקפה של תוכנת הכופר הזאת יכול לפענח את הקבצים שלו בחינם.

אפשר לזהות את הקבצים המוצפנים לפי סיומת הקובץ .[vote2024forjb@protonmail.com].encryptedJB. כמו כן, קובץ בשם read_me.html נשתל בשולחן העבודה של המשתמש (תמונה למטה).

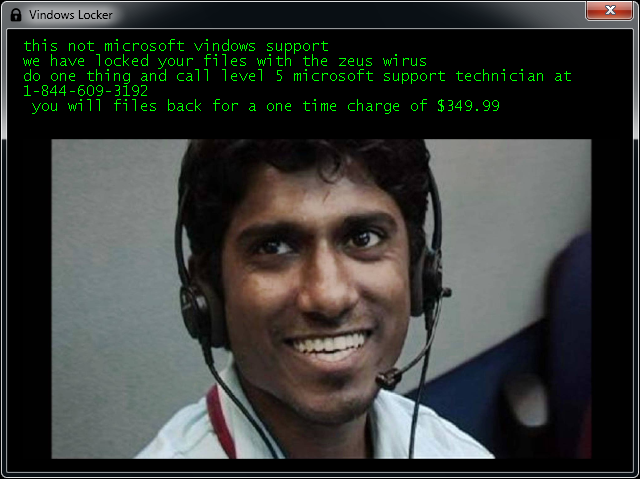

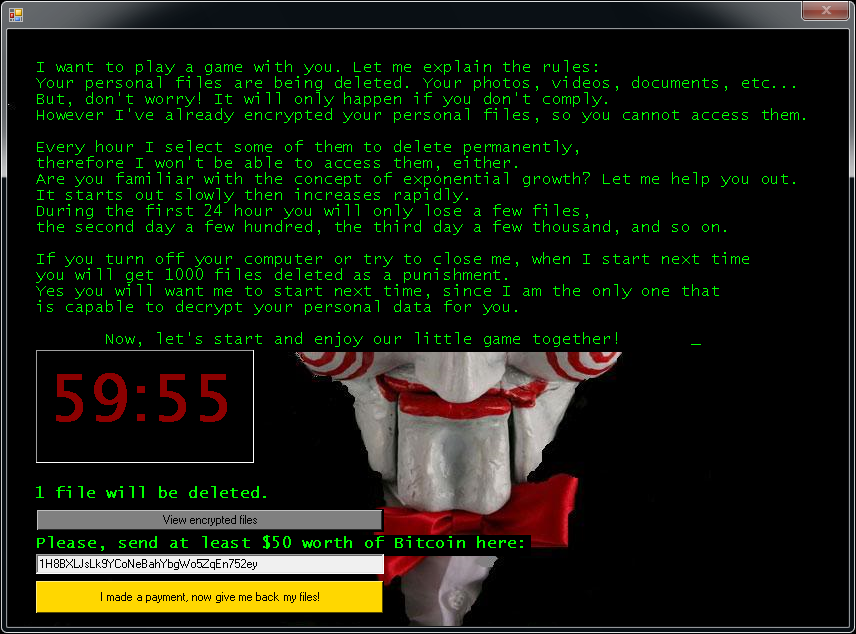

Jigsaw

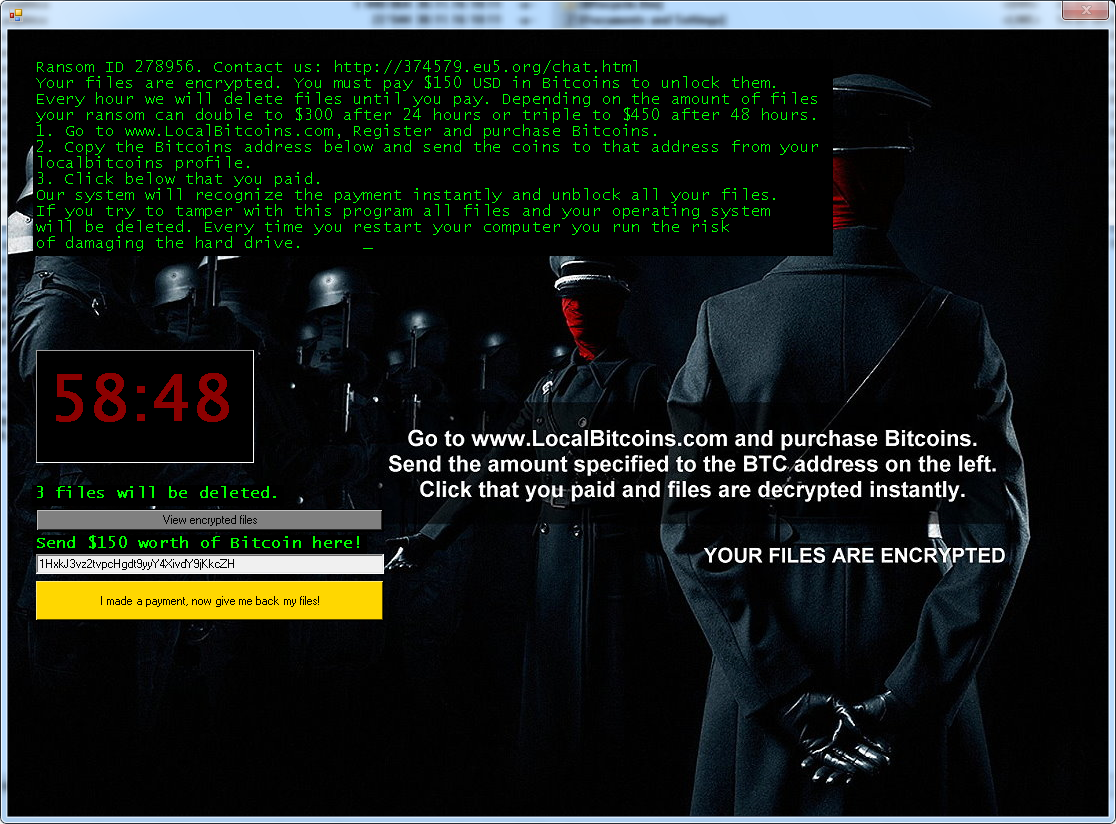

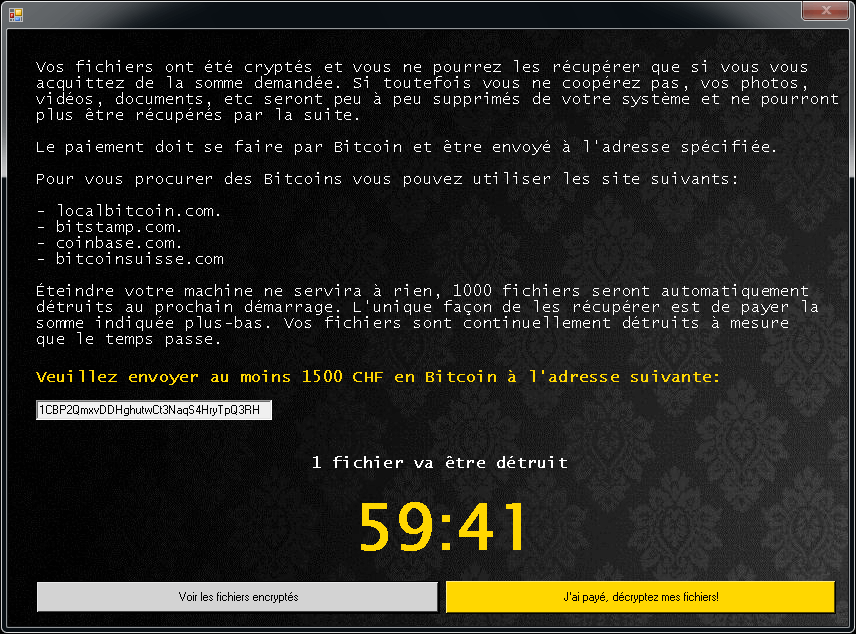

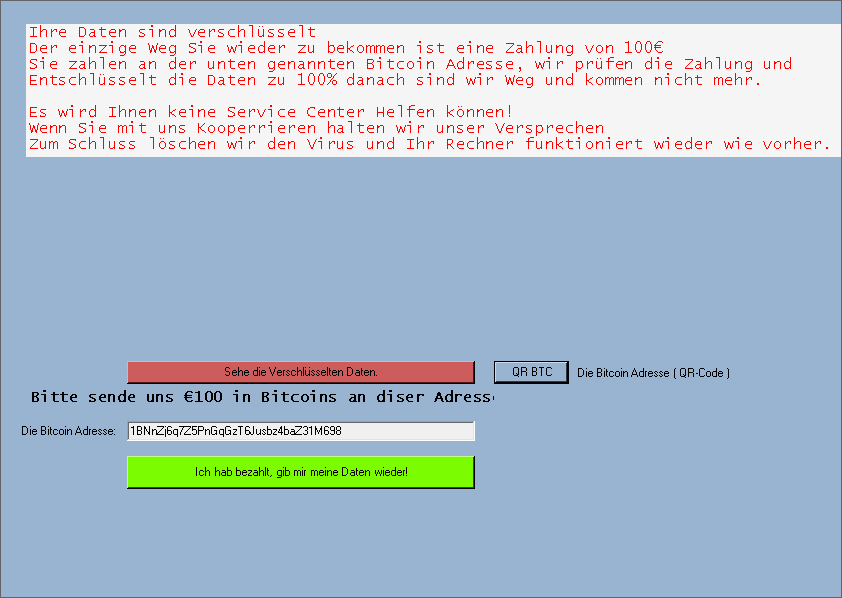

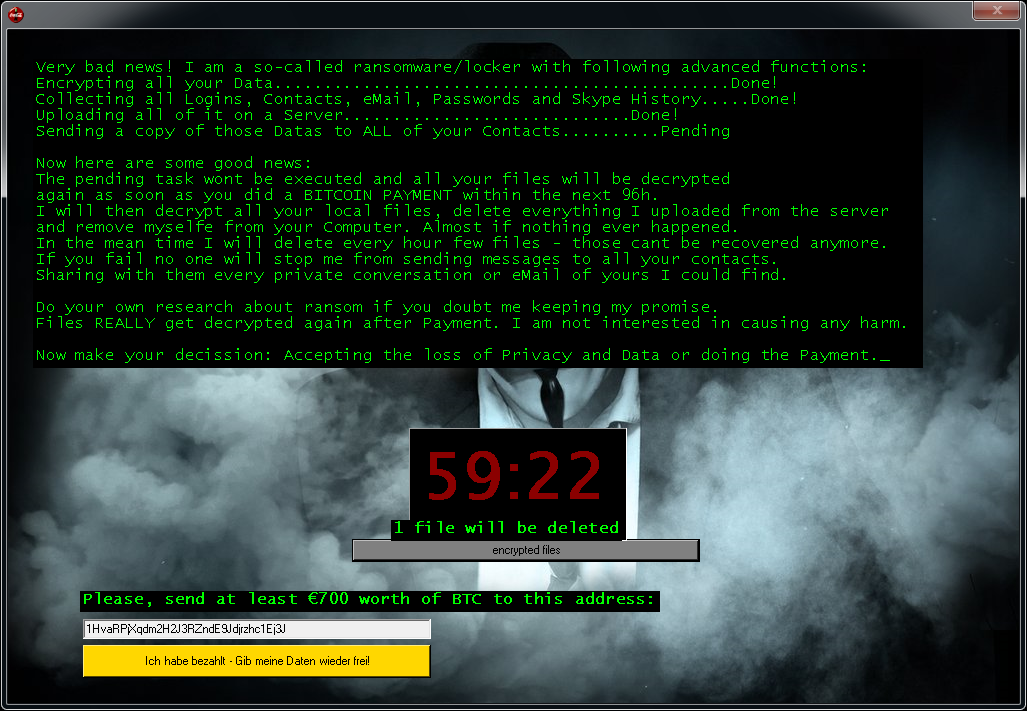

Jigsaw היא זן של תוכנת כופר שמסתובב ממרץ 2016. היא נקראת על שם הדמות מהסרט 'The Jigsaw Killer'. כמה וריאנטים של תוכנת הכופר הזאת משתמשים בתמונה של ה-Jigsaw Killer במסך הכופר.

לקבצים המוצפנים תהיה אחת הסיומות הבאות: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org או .gefickt.

אחרי הצפנת הקבצים, יופיע אחד המסכים הבאים:

אם Jigsaw הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

LambdaLocker

LambdaLocker היא זן של תוכנת כופר שנצפה לראשונה במאי 2017. היא כתובה בשפת התכנות Python ואת ההצפנות של הווריאנט הנפוץ כיום, אפשר לפענח.

תוכנת הכופר מוסיפה את הסיומת '.MyChemicalRomance4EVER' לשם הקובץ:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

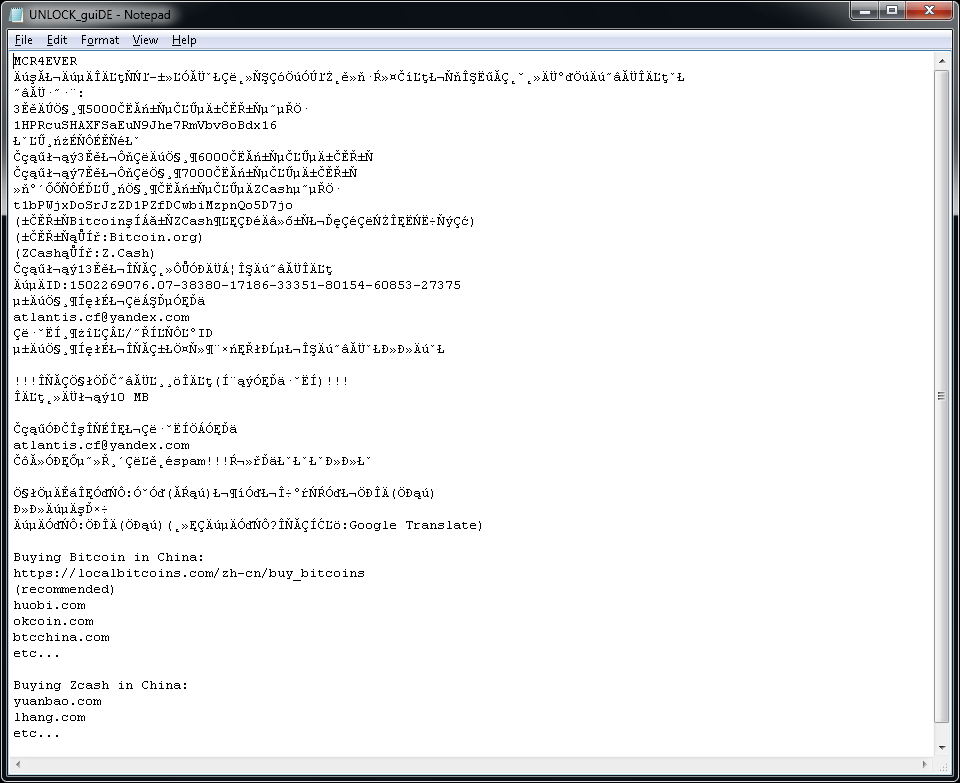

תוכנת הכופר גם יוצרת קובץ טקסט בשם 'UNLOCK_guiDE.txt' בשולחן העבודה של המשתמש. תוכן הקובץ מוצג למטה.

Legion

Legion היא זן של תוכנת כופר שזוהה לראשונה ביוני 2016. הנה סימני הזיהום שלה:

Legion מוסיפה סיומת שדומה ל-._23-06-2016-20-27-23_$f_tactics@aol.com$.legion או ל-.$centurion_legion@aol.com$.cbf לשמות הקבצים. (למשל, Thesis.doc -> Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

אחרי הצפנת הקבצים, Legion משנה את הטפט בשולחן העבודה ומציגה הודעה קופצת בדומה להודעה הזאת:

אם Legion הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

NoobCrypt

NoobCrypt היא זן של תוכנת כופר שנצפה מאז יולי 2016. להצפנת קובצי המשתמש, תוכנת הכופר הזאת משתמשת בשיטת ההצפנה AES 256.

NoobCrypt אינו משנה את שמות הקבצים. אבל בכל זאת אי אפשר לפתוח את הקבצים המוצפנים ביישום המקושר אליהם.

אחרי הצפנת הקבצים מופיעה הודעה דומה להודעה הבאה (נמצאת בקובץ 'ransomed.html' בשולחן העבודה של המשתמש):

אם NoobCrypt הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

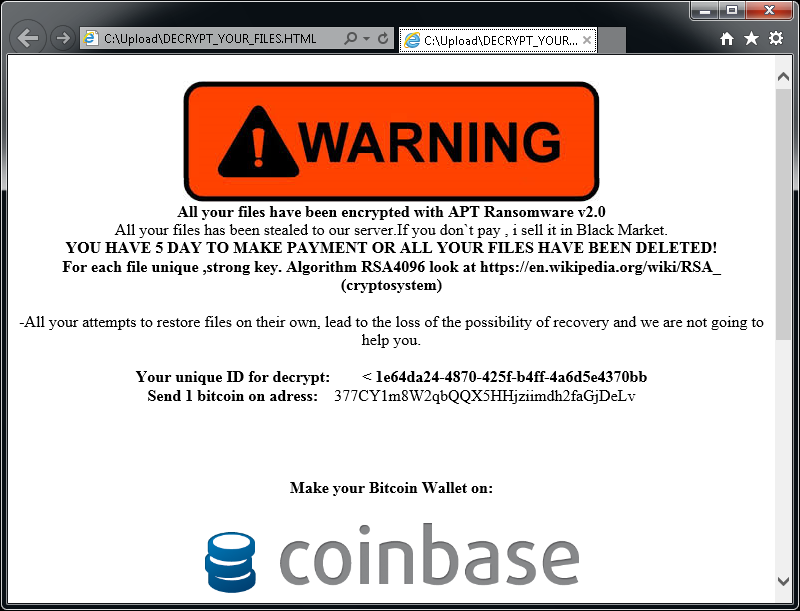

Prometheus

תוכנת הכופר Prometheus כתובה ב‑.NET (C#) ומצפינה קבצים באמצעות Chacha20 או AES-256. לאחר מכן מפתח ההצפנה של הקובץ מוצפן באמצעות RSA-2048 ונשמר בסוף הקובץ. יש וריאנטים של תוכנת הכופר שאפשר לפענח בחינם.

אפשר לזהות את הקבצים המוצפנים לפי אחת מסיומות הקבצים הבאות:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

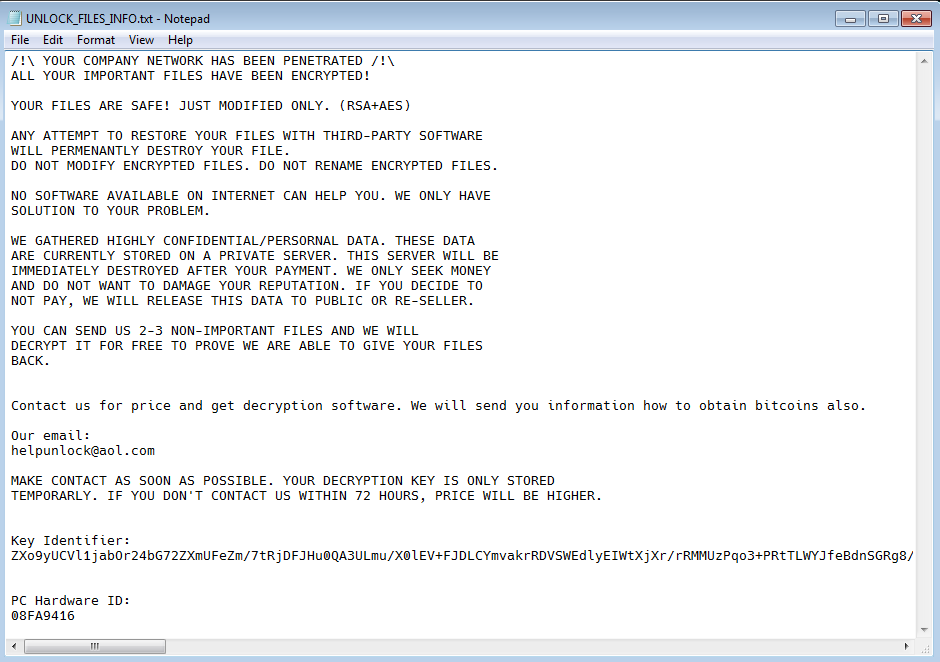

כמו כן, קובץ הערות כופר באחד השמות הבאים נשתל בשולחן העבודה של המשתמש:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany היא תוכנת כופר המצפינה את קובצי המשתמש בצופן Chacha20. מי שנפל קורבן להתקפה של תוכנת הכופר הזאת יכול עכשיו לפענח את הקבצים שלו בחינם.

אפשר לזהות את הקבצים המוצפנים לפי אחת הסיומות הבאות:

.mallox

.exploit

.architek

.brg

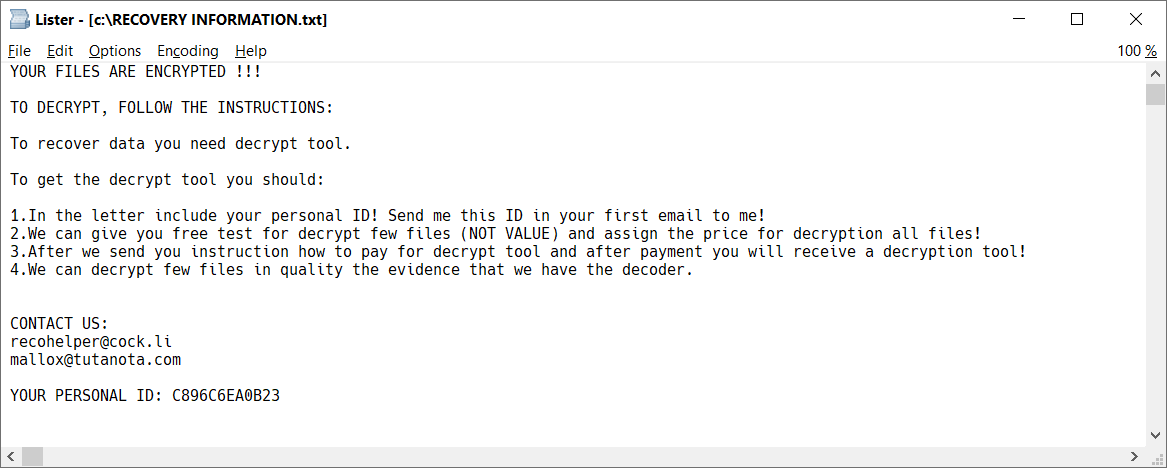

.carone

בכל תיקייה שחש בה לפחות קובץ מוצפן אחד, יש גם קובץ הערות כופר בשם RECOVERY INFORMATION.txt (ראה בתמונה למטה).

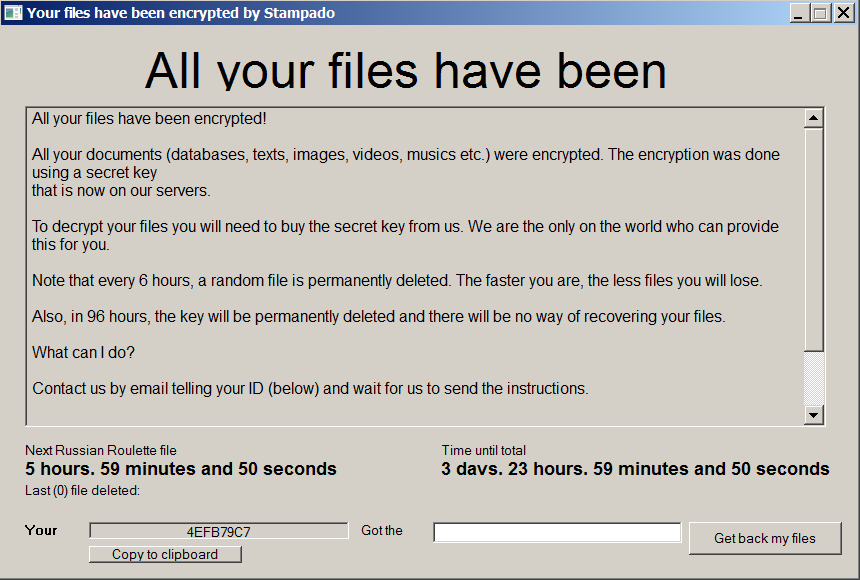

Stampado

Stampado היא זן של תוכנת כופר שנכתב בעזרת כלי הסקריפטים AutoIt. היא מסתובבת מאז אוגוסט 2016. היא נמכרת ב-dark web, וכל הזמן מופיעים וריאנטים חדשים שלה. לאחת הגרסאות שלה קוראים גם 'פילדלפיה'.

Stampado מוסיפה את הסיומת '.locked' לקבצים המוצפנים. יש וריאנטים שגם מצפינים את שם הקובץ, ואז שם הקובץ המוצפן ייראה כך: document.docx.locked, או כך: 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

אחרי שההצפנה מסתיימת, מופיע המסך הבא:

אם Stampado הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

SZFLocker

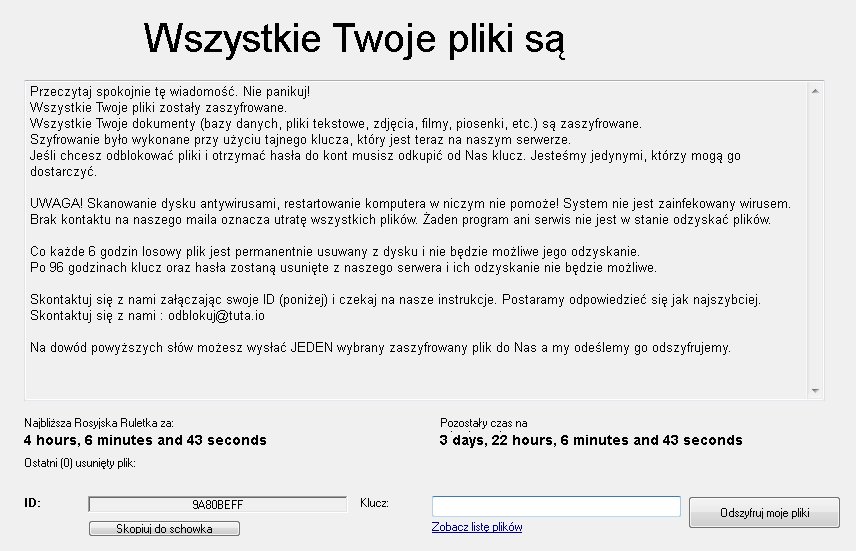

SZFLocker היא זן של תוכנת כופר שזוהה לראשונה במאי 2016. הנה סימני הזיהום שלה:

SZFLocker מוסיפה את הסיומת .szf לשמות הקבצים. (למשל, Thesis.doc -> Thesis.doc.szf)

כשמנסים לפתוח קובץ מוצפן, SZFLocker מציגה את ההודעה הבאה (בפולנית):

אם SZFLocker הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

TeslaCrypt

TeslaCrypt היא סוג של תוכנת כופר שזוהה לראשונה בפברואר 2015. הנה סימני הזיהום שלה:

הגרסה העדכנית ביותר של TeslaCrypt אינה משנה את שמות הקבצים.

אחרי ש-TeslaCrypt מצפינה את הקבצים, היא מציגה הודעה דומה להודעה הבאה:

אם TeslaCrypt הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

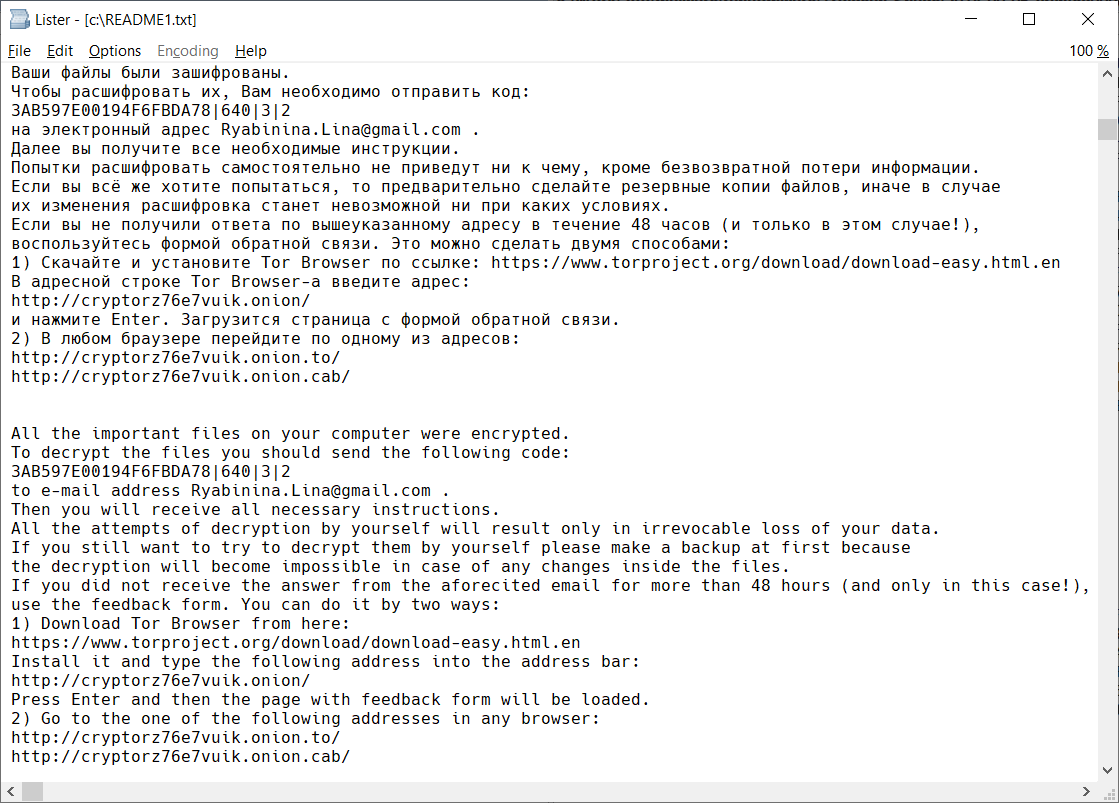

Troldesh / Shade

Troldesh, הידועה גם בשם Shade או Encoder.858 היא זן של תוכנת כופר שנצפה מאז 2016. בסוף אפריל 2020 כותבי התוכנה הפסיקו את פעילותם ופרסמו מפתחות פענוח שיכולים לשמש לפענוח הקבצים בחינם.

למידע נוסף:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

לקבצים המוצפנים תהיה אחת הסיומות הבאות:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

אחרי הצפנת הקבצים נוצרים כמה קבצים חדשים בשולחן העבודה של המשתמש, בשמות README1.txt עד README10.txt.. הם בשפות שונות, וכוללים את הטקסט הזה:

גם רקע שולחן העבודה של המשתמשים משתנה ונראה כמו בתמונה למטה:

אם Troldesh הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו:

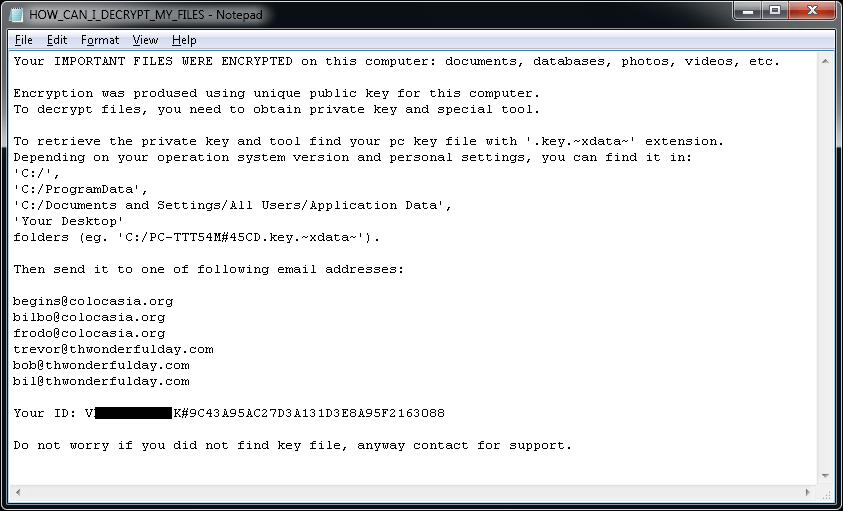

XData

XData היא זן של תוכנת כופר שנגזר מ-AES_NI, וכמו WannaCry, משתמש באקספלויט Eternal Blue כדי להתפשט למכשירים נוספים.

תוכנת הכופר מוסיפה את הסיומת '.~xdata~' לקבצים המוצפנים.

בכל תיקייה שיש בה לפחות קובץ מוצפן אחד, אפשר למצוא את הקובץ "HOW_CAN_I_DECRYPT_MY_FILES.txt". נוסף על כך, תוכנת הכופר יוצרת קובץ מפתח עם שם שדומה לשם הבא:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ בתיקיות הבאות:

• C:\

• C:\ProgramData

• Desktop

הקובץ 'HOW_CAN_I_DECRYPT_MY_FILES.txt' מכיל את הודעת הכופר הבאה:

אם Troldesh הצפינה את הקבצים שלך, לחץ כאן להורדת התיקון החינמי שלנו: