Ilmainen kiristysohjelmien salauksen poisto

Iskikö kiristysohjelma? Älä maksa kiristäjille!

Valitse kiristysohjelman tyyppi

Ilmaiset työkalut kiristysohjelmien salausten poistoon auttavat seuraavien tyyppisten kiristysohjelmien kanssa. Napsauta nimeä, katso merkkejä tartunnasta ja lataa ilmainen korjaustyökalumme.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

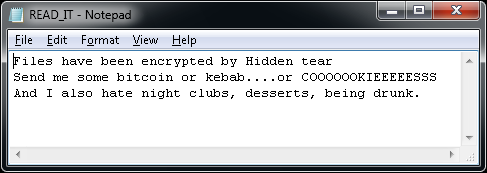

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

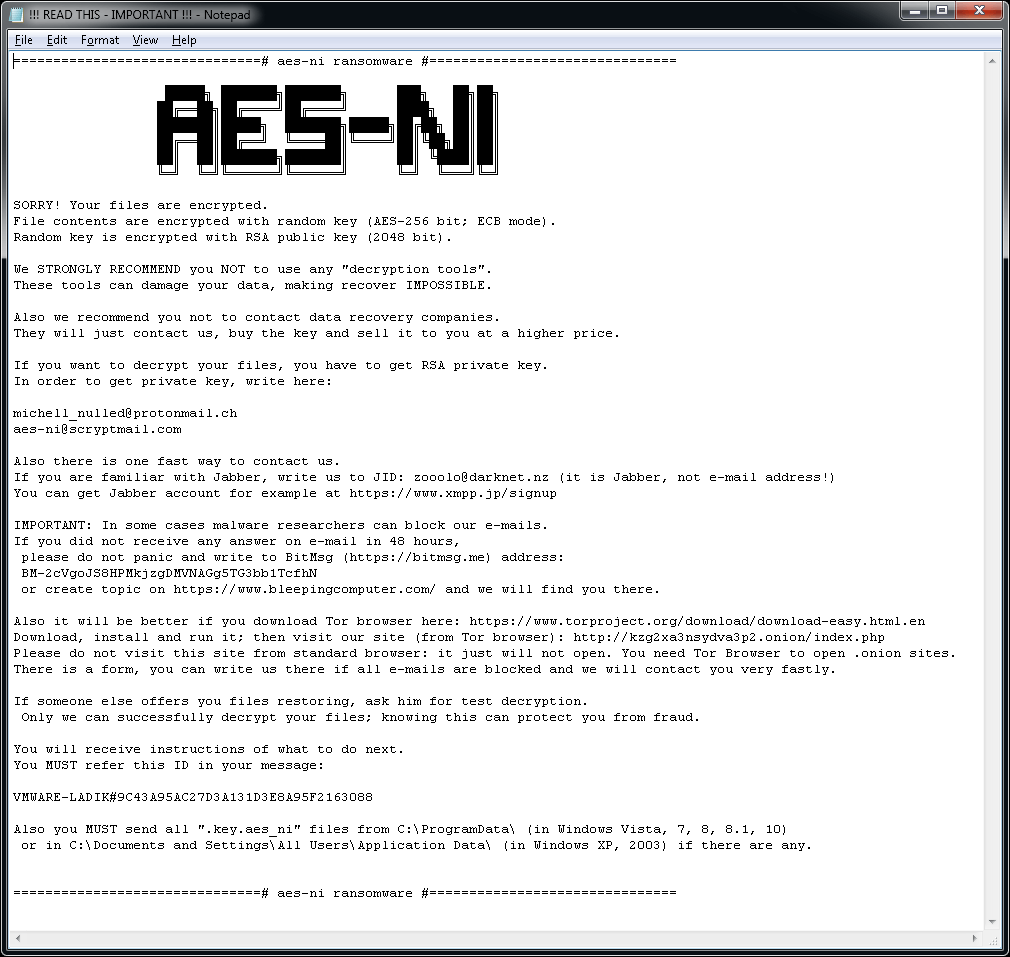

AES_NI

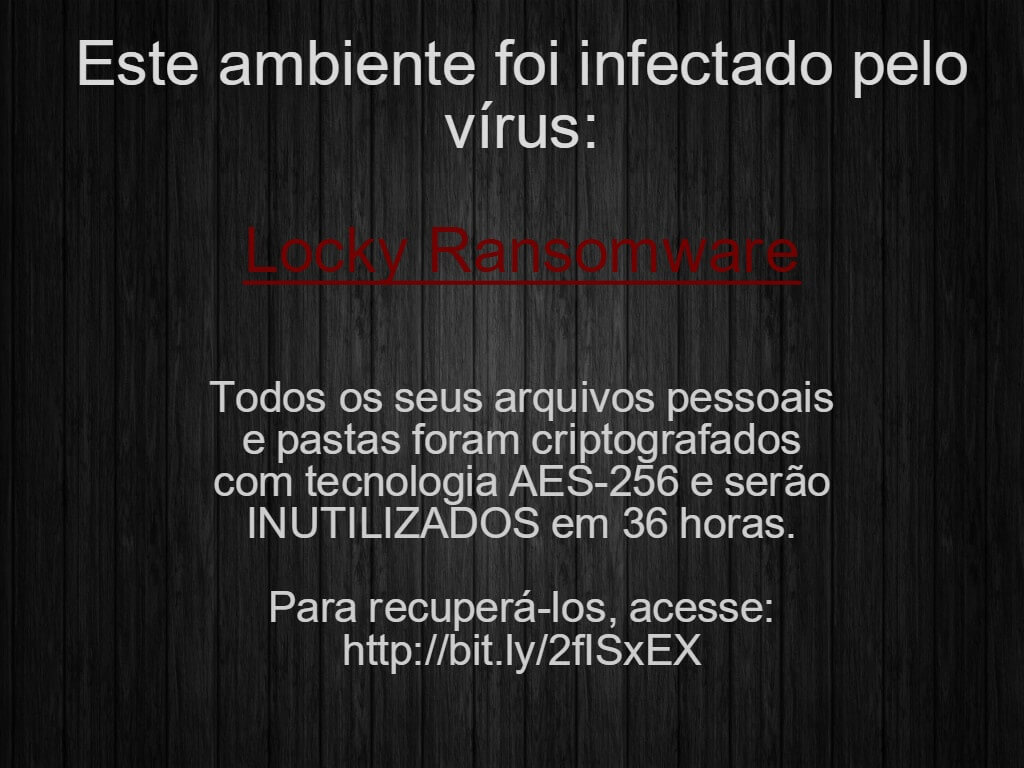

AES_NI on kiristysohjelma. joka ilmestyi joulukuussa 2016. Sen jälkeen siitä on ilmaantunut uusia versioita eri tiedostopäätteillä. Tiedostojen salaamiseen kiristysohjelma käyttää AES-256-salausta yhdessä RSA-2048:n kanssa.

Kiristysohjelma lisää salattuihin tiedostoihin jonkin seuraavista päätteistä:

.aes_ni

.aes256

.aes_ni_0day

Jokaisessa kansiossa jossa on ainakin yksi salattu tiedosto, on seuraava tiedosto: "!!! READ THIS - IMPORTANT !!!.txt". Lisäksi kiristysohjelma luo avaintiedoston, jonka nimi on tämän kaltainen: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day C:\ProgramData-kansiossa.

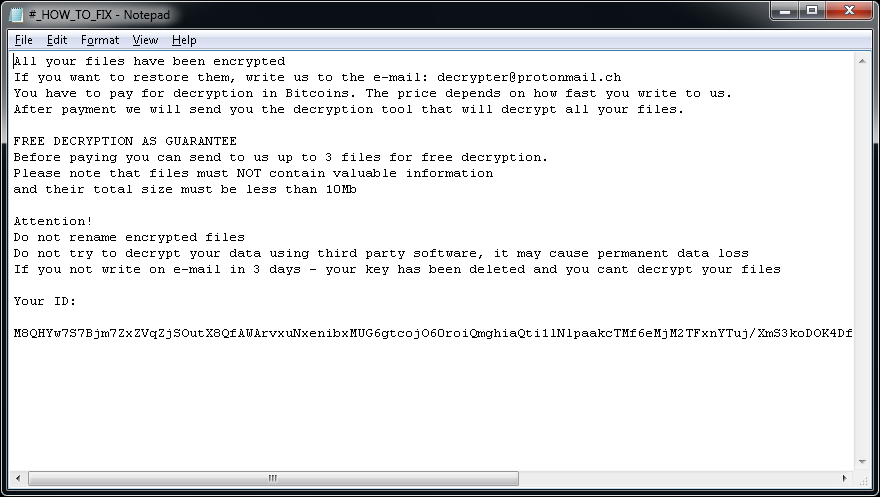

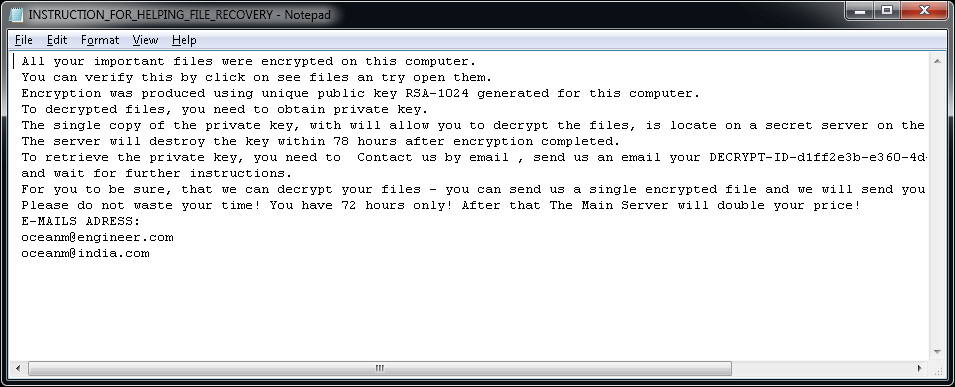

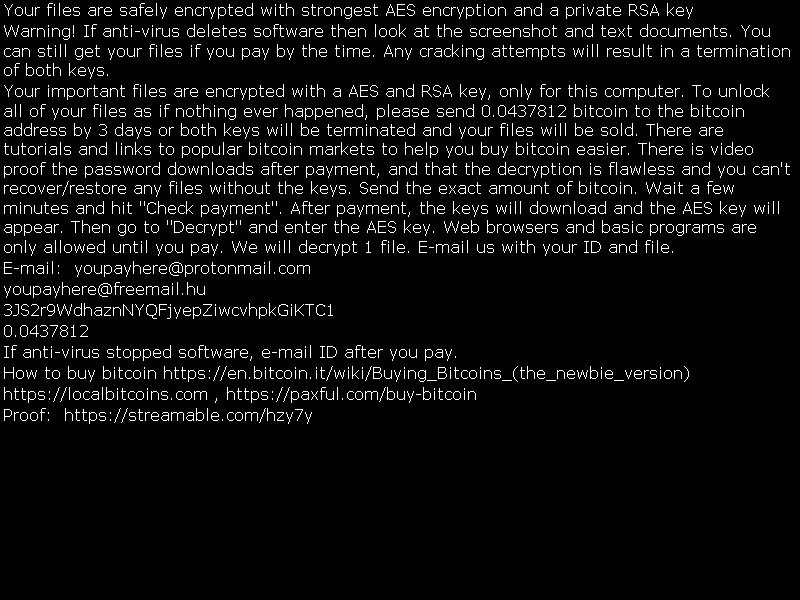

Tiedostossa “!!! READ THIS - IMPORTANT !!!.txt” on seuraava kiristysviesti:

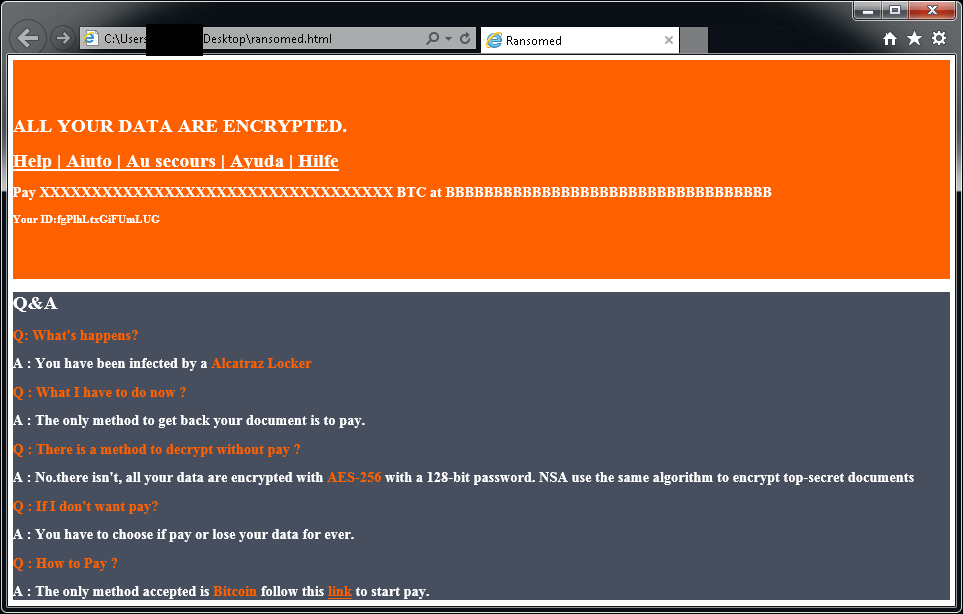

Alcatraz Locker

Alcatraz Locker on kiristysohjelma, joka havaittiin ensimmäisen kerran vuoden 2016 marraskuun puolivälissä. Se käyttää tiedostojen salaamiseen AES 256 -salausta ja Base64-koodausta.

Salatuissa tiedostoissa on .Alcatraz-tiedostopääte.

Kun tiedostot on salattu, näytölle tulee tämän kaltainen viesti (se on käyttäjän työpöydällä ransomed.html-tiedostossa):

Jos Alcatraz Locker on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

Apocalypse

Apocalypse on kiristysohjelma, joka havaittiin ensimmäisen kerran kesäkuussa 2016. Tartunnan merkkejä:

Apocalypse lisää seuraavia tiedostopäätteitä tiedostojen nimien perään: .encrypted, .FuckYourData, .locked, .Encryptedfile, tai .SecureCrypted. (esim. Gradu.doc = Gradu.doc.locked)

Kun tiedosto, jossa on jokin tiedostopäätteistä .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt tai .Where_my_files.txt (esim. Gradu.doc.How_To_Decrypt.txt) avataan, näytölle tulee versio tästä tekstistä:

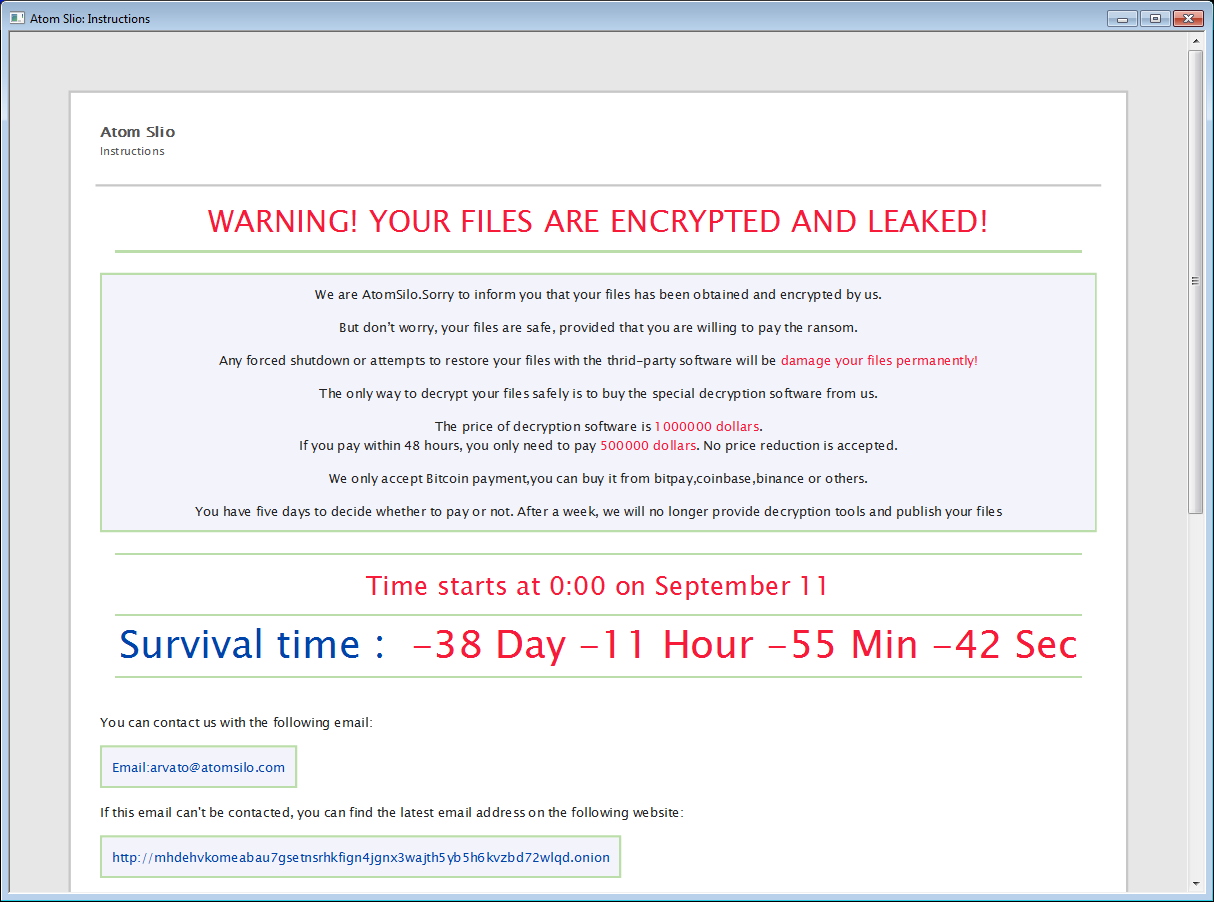

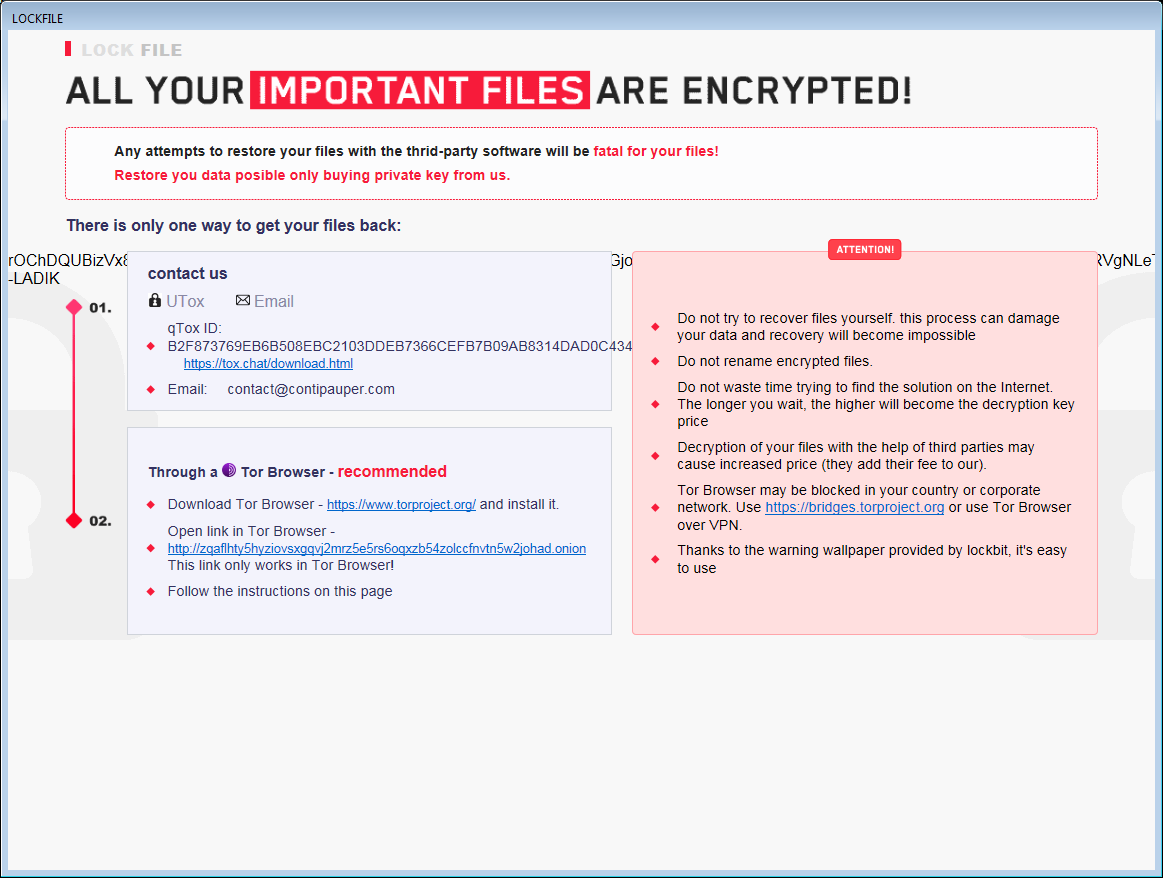

AtomSilo & LockFile

AtomSilo&LockFile ovat kaksi kiristysohjelmakantaa, joita on analysoinut Jiří Vinopal. Molemmilla kiristysohjelmilla on hyvin samankaltainen salaus, joten tämä salauksen poistaja kattaa molemmat ohjelmat. Uhrit voivat poistaa tiedostojensa salauksen ilmaiseksi.

Salatut tiedostot voidaan tunnistaa jommankumman seuraavan tiedostotunnisteen perusteella:

.ATOMSILO

.lockfile

Kussakin kansiossa on vähintään yksi salattu tiedosto sekä kiristysviestitiedosto nimeltä README-FILE-%ComputerName%-%Number%.hta tai LOCKFILE-README-%ComputerName%-%Number%.hta, esim.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk on venäläinen kiristysohjelma. Syyskuussa 2021 sen lähdekoodi paljastui, ja koodin mukana saatiin osa salauksen poiston avaimista. Uhrit voivat poistaa tiedostojensa salauksen ilmaiseksi.

Kun Babuk salaa tiedoston, se lisää tiedostonimeen jonkin seuraavista päätteistä:

.babuk

.babyk

.doydo

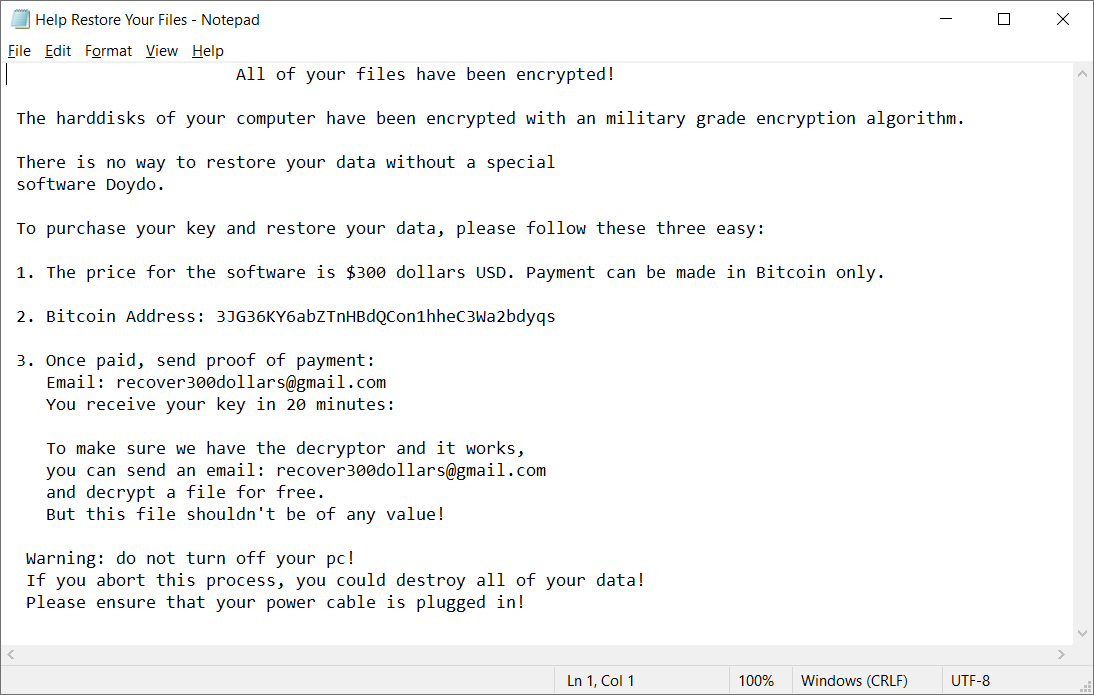

Jokaisessa kansiossa, jossa on ainakin yksi salattu tiedosto, on tiedosto Help Restore Your Files.txt, jossa on seuraava sisältö:

BadBlock

BadBlock on kiristysohjelma, joka havaittiin ensimmäisen kerran toukokuussa 2016. Tartunnan merkkejä:

BadBlock ei muuta tiedostojen nimiä.

Salattuaan tiedostot BadBlock näyttää jonkin näistä viesteistä (tiedostosta, jonka nimi on Help Decrypt.html):

Jos BadBlock on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

Bart

Bart on kiristysohjelma, joka havaittiin ensimmäisen kerran kesäkuussa 2016. Tartunnan merkkejä:

Bart lisää tiedostopäätteen .bart.zip tiedostonimien perään. (esim. Gradu.doc = Gradu.docx.bart.zip) Nämä ovat salattuja ZIP-tiedostoja, jotka sisältävät alkuperäiset tiedostot.

Salattuaan tiedostot Bart tuo näytölle seuraavanlaisen kuvan. Kuvan tekstiä voi käyttää myös Bartin tunnistamiseen. Se on tallennettu tietokoneen työpöydälle tiedostonimillä recover.bmp ja recover.txt.

Jos Bart on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

Kiitos: Haluamme kiittää PkCrack-työkalun luojaa Peter Conradia, joka antoi meille luvan käyttää kirjastoaan Bartin salauksenpoistotyökalussamme.

BigBobRoss

BigBobRoss salaa tiedostot AES128-salauksella. Salattujen tiedostojen nimen perään tulee ".obfuscated"-tiedostopääte.

Kiristysohjelma lisää tiedostoihin seuraavia tiedostopäätteitä: .obfuscated

blaablaa.doc -> blaablaa.doc.obfuscated

asiakirja.dat -> asiakirja.dat.obfuscated

asiakirja.xls -> asiakirja.xls.obfuscated

blaablaa.bmp -> blaablaa.bmp.obfuscated

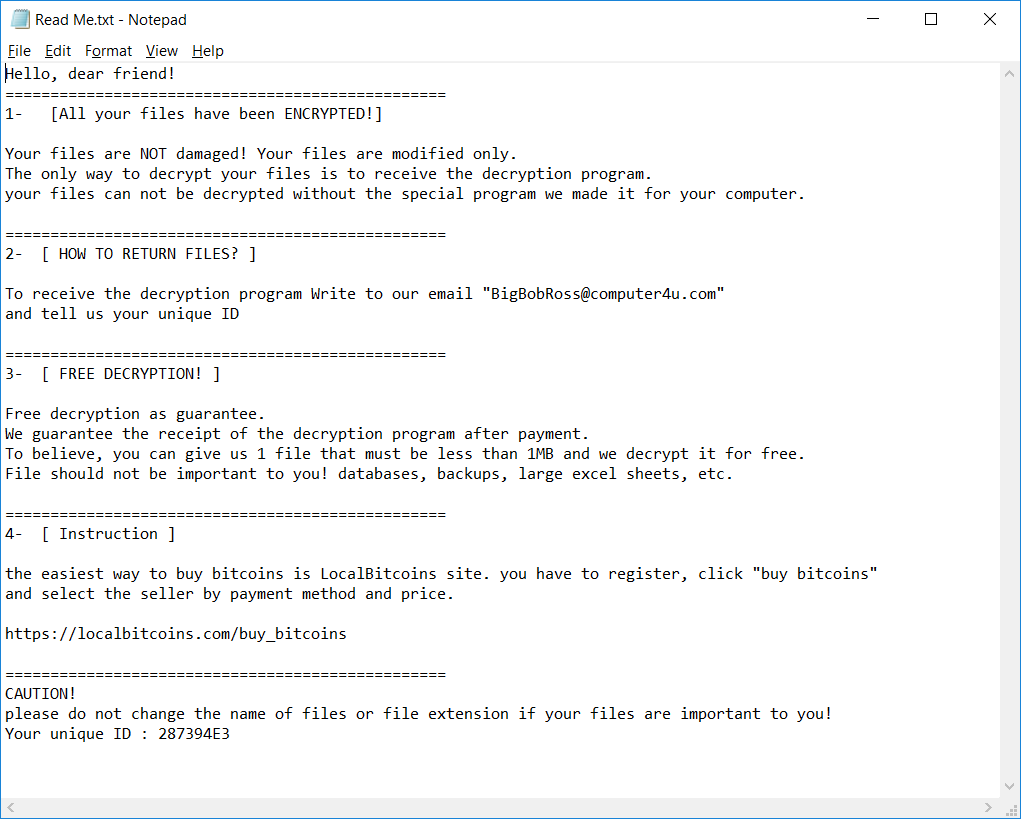

Kiristysohjelma luo jokaiseen kansioon myös tekstitiedoston, jonka nimi on "Read Me.txt". Tiedostossa on seuraava teksti.

BTCWare

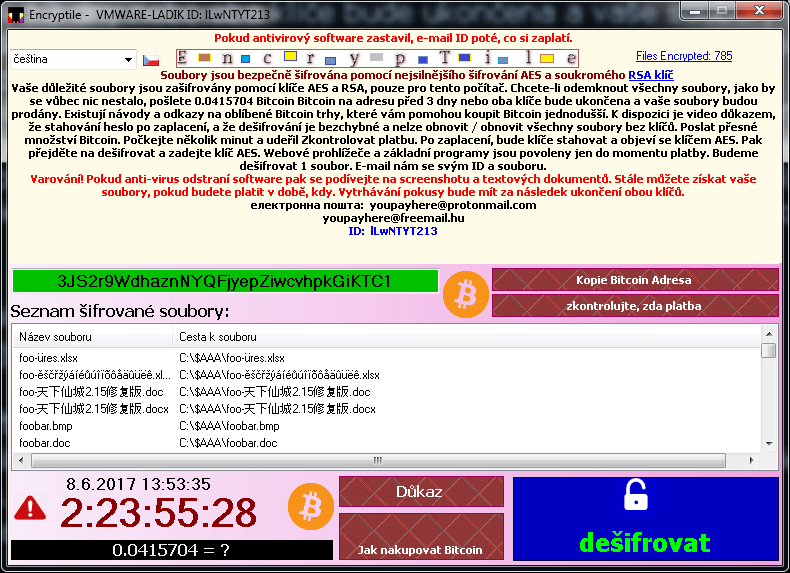

BTCWare on kiristysohjelma, joka havaittiin ensimmäistä kertaa maaliskuussa 2017. Sen jälkeen siitä on havaittu viisi muunnosta, jotka tunnistaa salatun tiedoston tiedostopäätteestä. Kiristysohjelma käyttää kahta erilaista salausmenetelmää – RC4:ää ja AES 192:ta.

Salattuihin tiedostoihin tulee seuraavia tiedostopäätteitä:

blaablaa.docx.[sql772@aol.com].theva

blaablaa.docx.[no.xop@protonmail.ch].cryptobyte

blaablaa.bmp.[no.btc@protonmail.ch].cryptowin

blaablaa.bmp.[no.btcw@protonmail.ch].btcware

blaablaa.docx.onyon

Lisäksi tietokoneelta löytyy jokaisesta tartunnan saaneesta kansiosta jokin seuraavista tiedostoista:

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf or !#_DECRYPT_#!.inf.

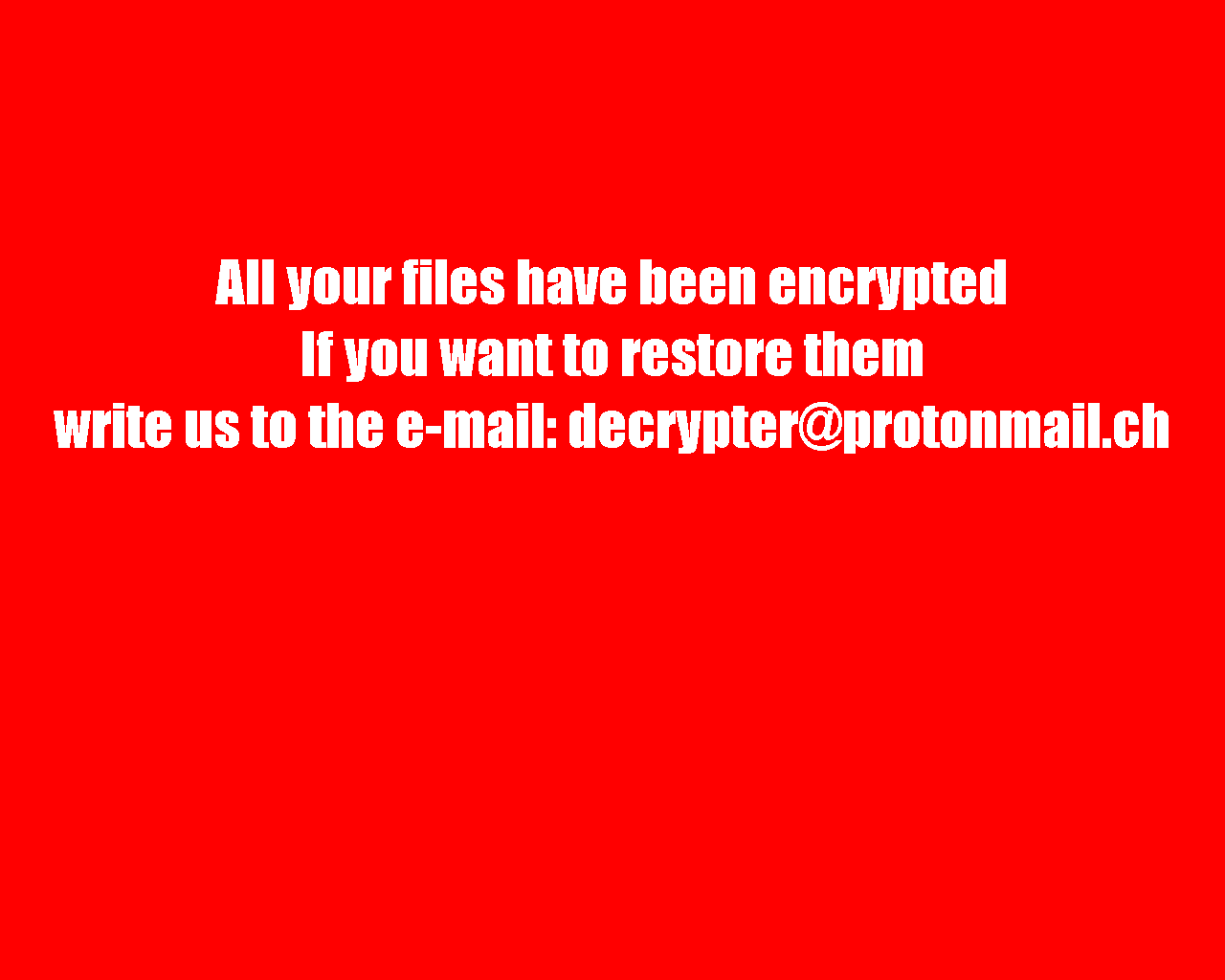

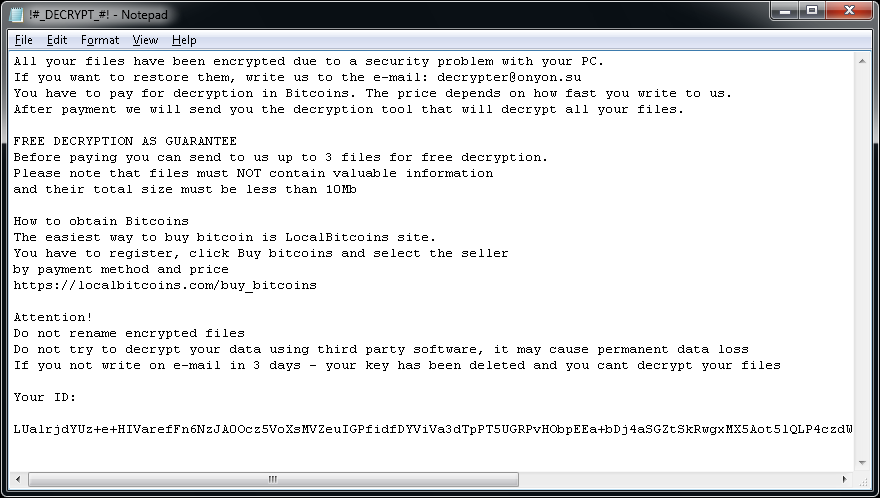

Kun tiedostot on salattu, työpöydän taustakuva muuttuu seuraavanlaiseksi:

Saatat myös saada nähtäväksesi seuraavan kiristysviestin:

Crypt888

Crypt888 (tunnetaan myös nimellä Mircop) on kiristysohjelma, joka havaittiin ensimmäisen kerran kesäkuussa 2016. Tartunnan merkkejä:

Crypt888 lisää tekstin Lock. tiedostonimien alkuun. (esim.Gradu.doc = Lock.Gradu.doc)

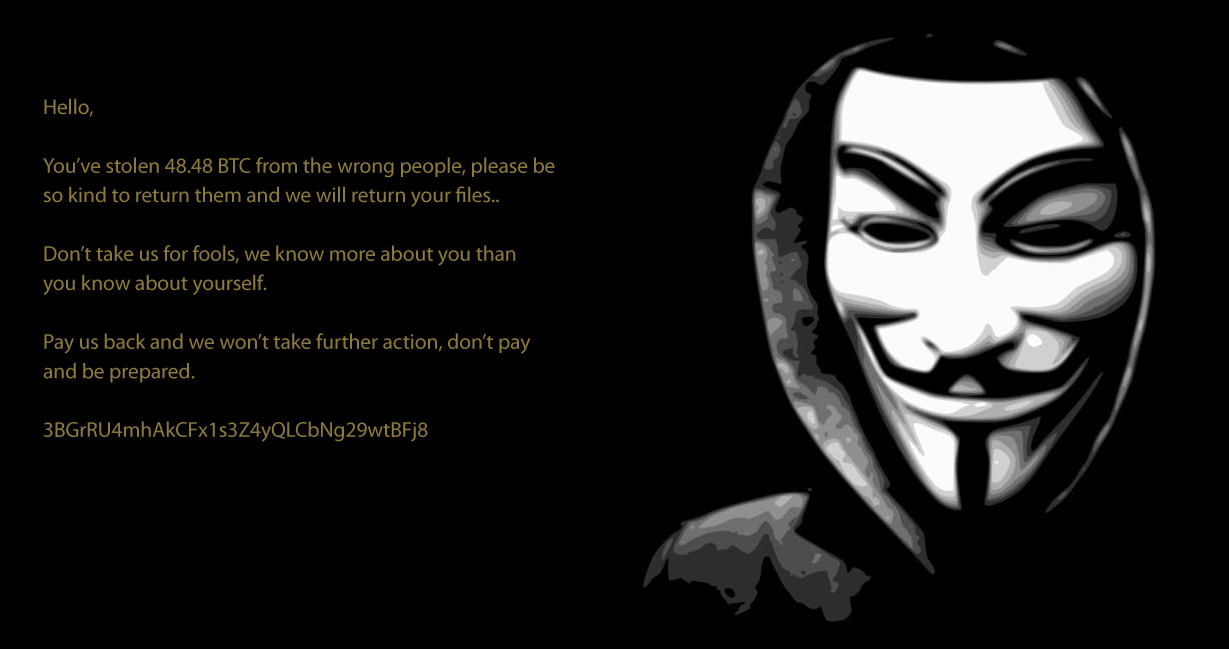

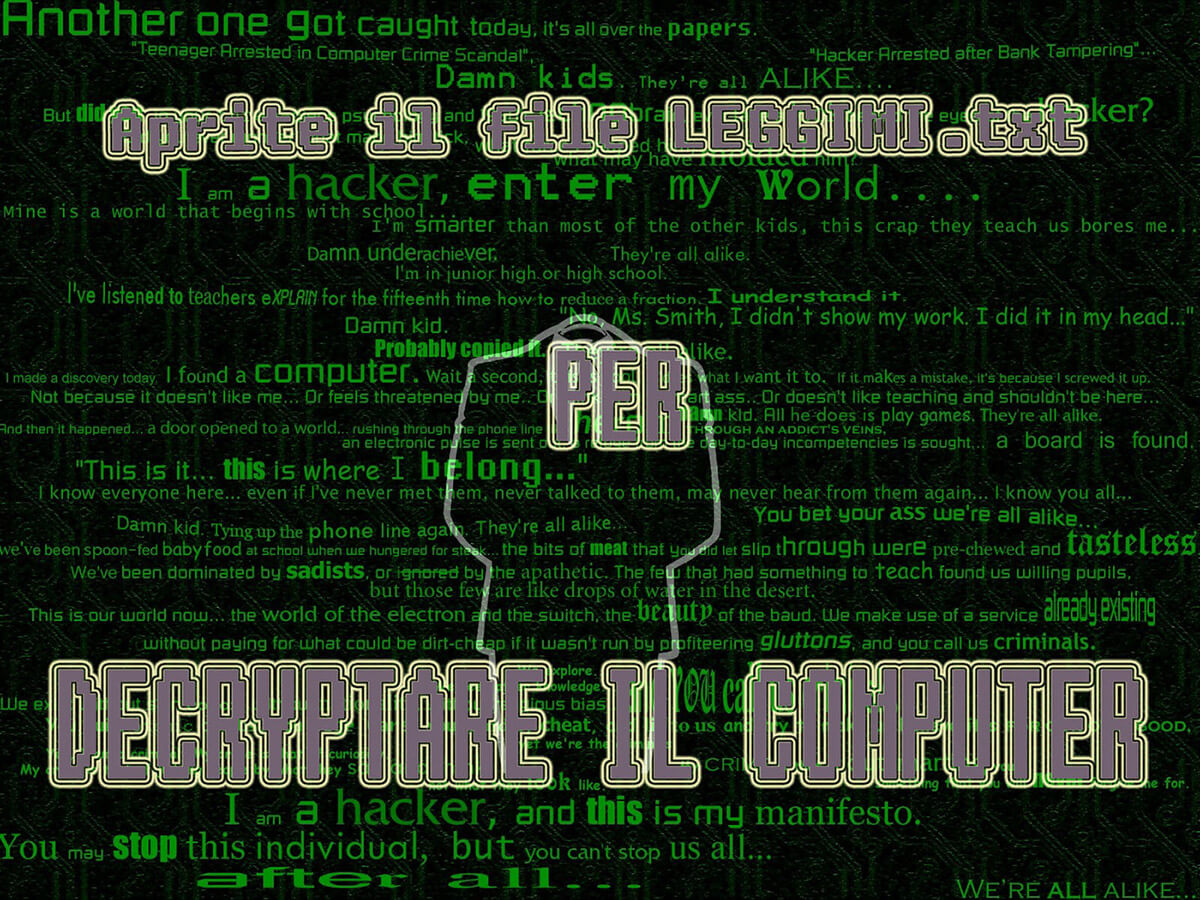

Salattuaan tiedostot Crypt888 muuttaa työpöydän taustakuvan joksikin seuraavista:

Jos Crypt888 on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

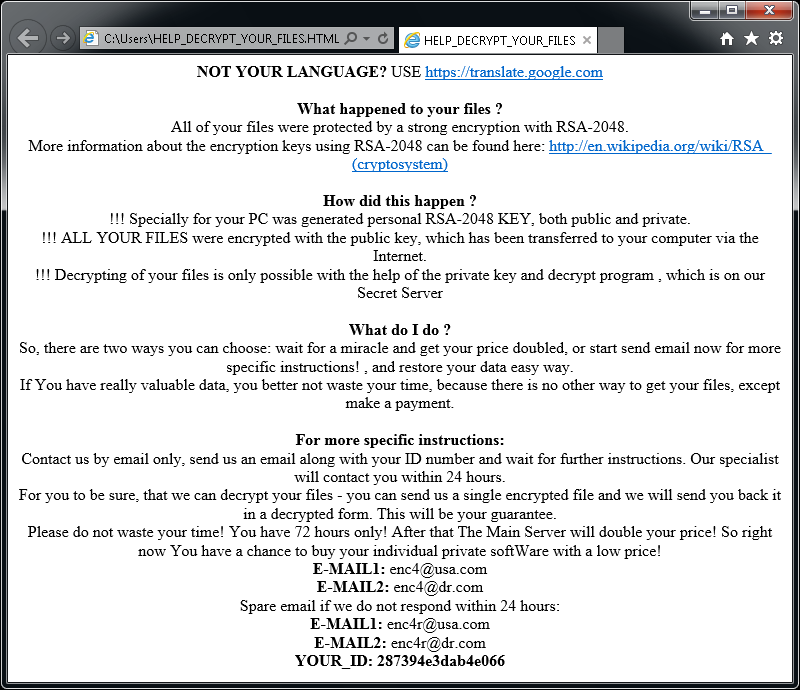

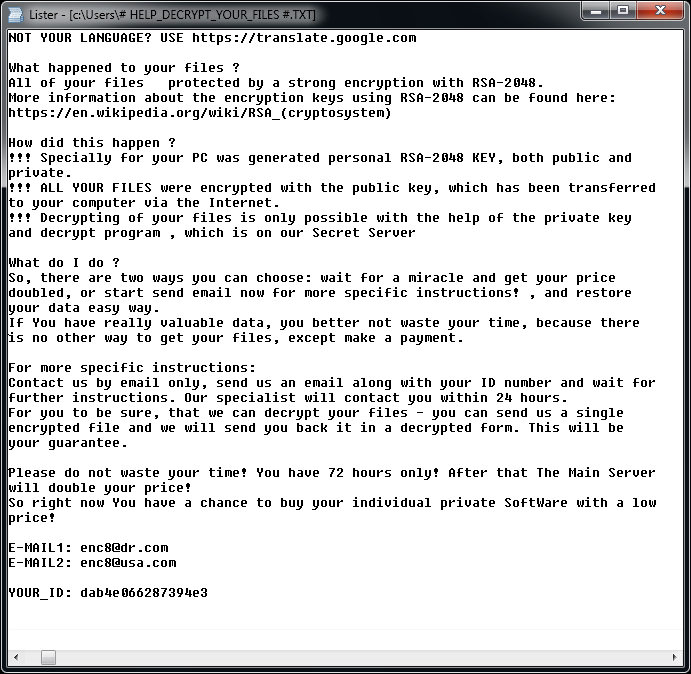

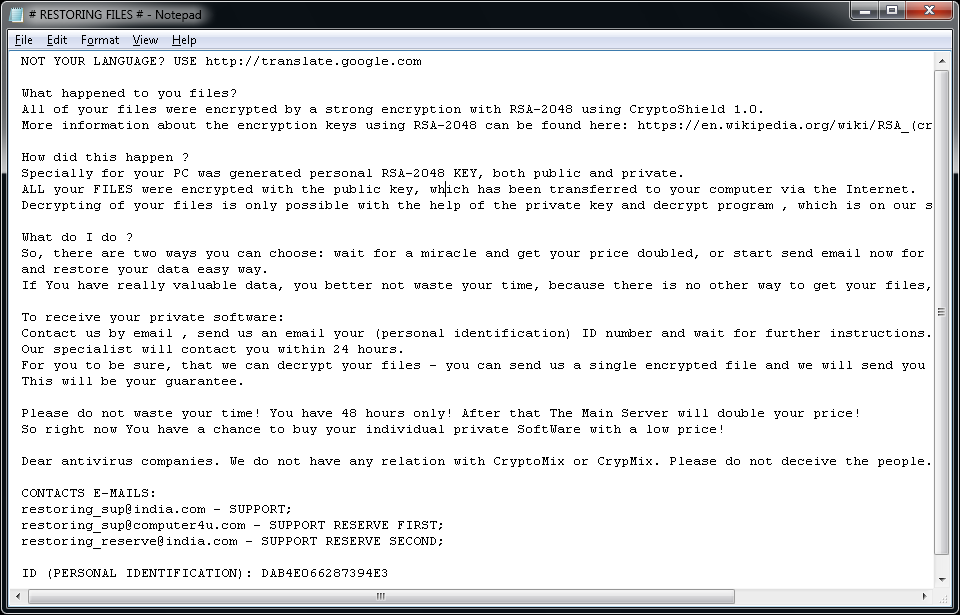

CryptoMix (Offline)

CryptoMix (tunnetaan myös nimillä CryptFile2 ja Zeta) on kiristysohjelma, joka havaittiin ensimmäisen kerran maaliskuussa 2016. Vuoden 2017 alkupuolella havaittiin CryptoMixin uusi muunnelma nimeltään CryptoShield. Molemmat muunnelmat käyttävät AES256-salausta ja ainutlaatuista salausavainta, jotka ladataan etäpalvelimelta. Jos palvelin ei kuitenkaan ole saatavilla tai jos käyttäjä ei yhdistä Internetiin, kiristysohjelma salaa tiedostot kiinteällä avaimella ("offline -avaimella").

Tärkeää: Tämä salauksenpurkutyökalu tukee ainoastaan ”offline-avaimella” salattujen tiedostojen salauksen purkamista. Jos tiedostojen salaukseen ei ole käytetty offline-avainta, työkalumme ei kykene palauttamaan tiedostoja eikä tiedostoja muokata.

Päivitetty 21.7.2017: Salauksen poistaja päivitettiin toimimaan myös Mole-muunnelman kanssa.

Salatuissa tiedostoissa on seuraavia tiedostopäätteitä: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl tai .MOLE.

Tietokoneelta voi löytyä seuraavia tiedostoja tiedostojen salaamisen jälkeen:

Jos CryptoMix on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) on kiristysohjelma, joka havaittiin ensimmäisen kerran syyskuussa 2015. Se käyttää AES-256-salausta yhdessä epäsymmetrisen RSA-1024-salauksen kanssa.

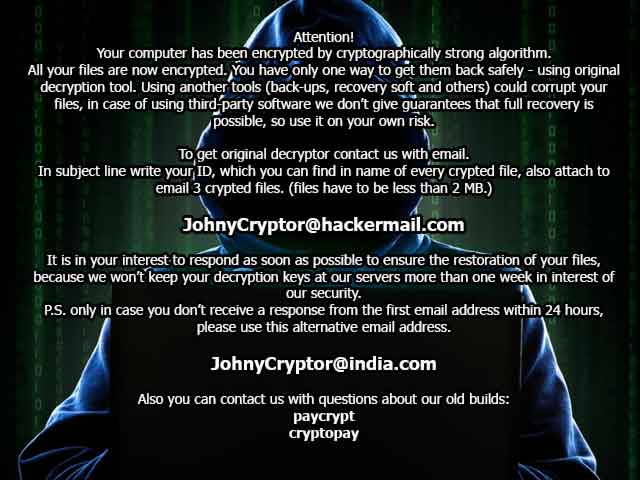

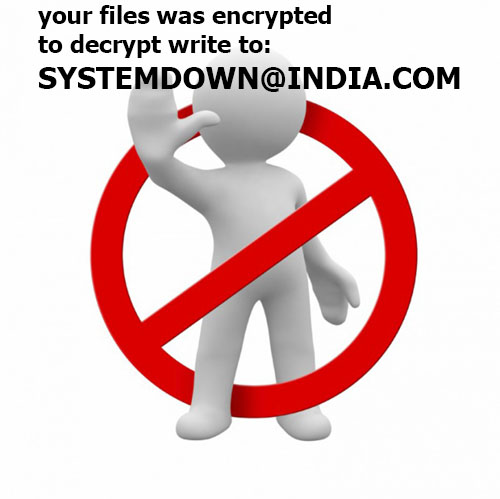

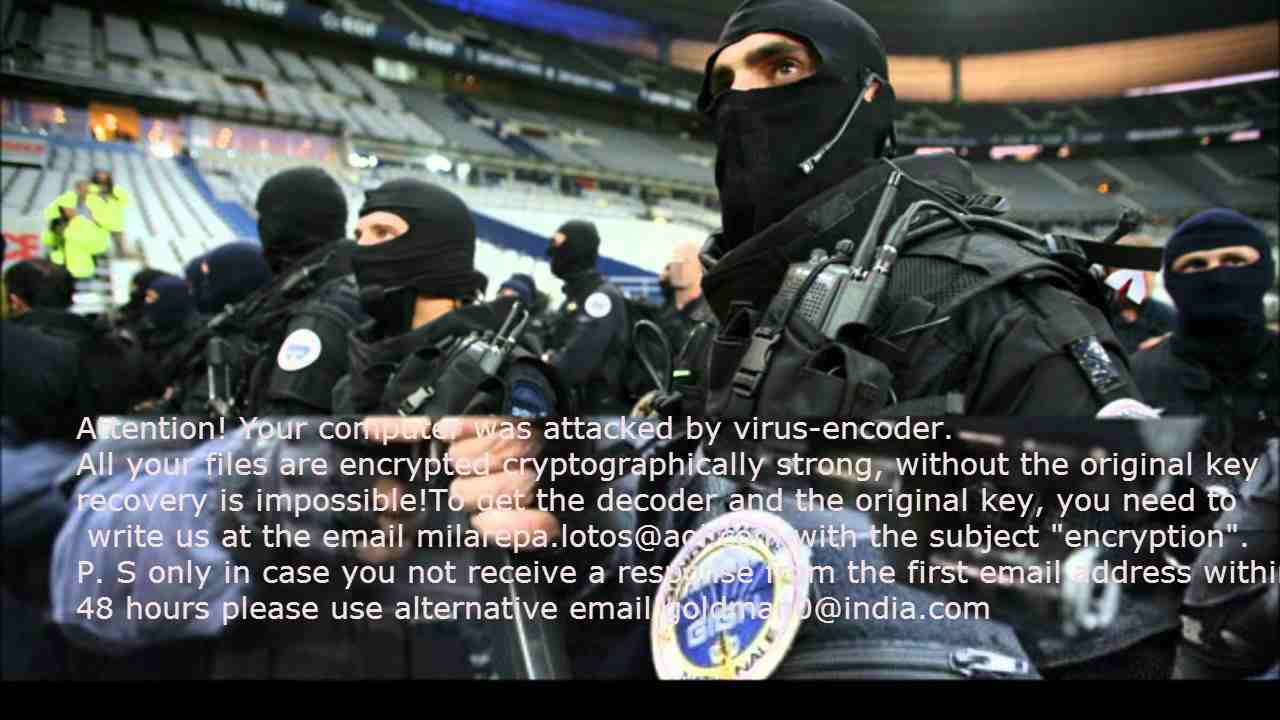

Tiedostoissa on lukuisia tiedostopäätteitä, mm.:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

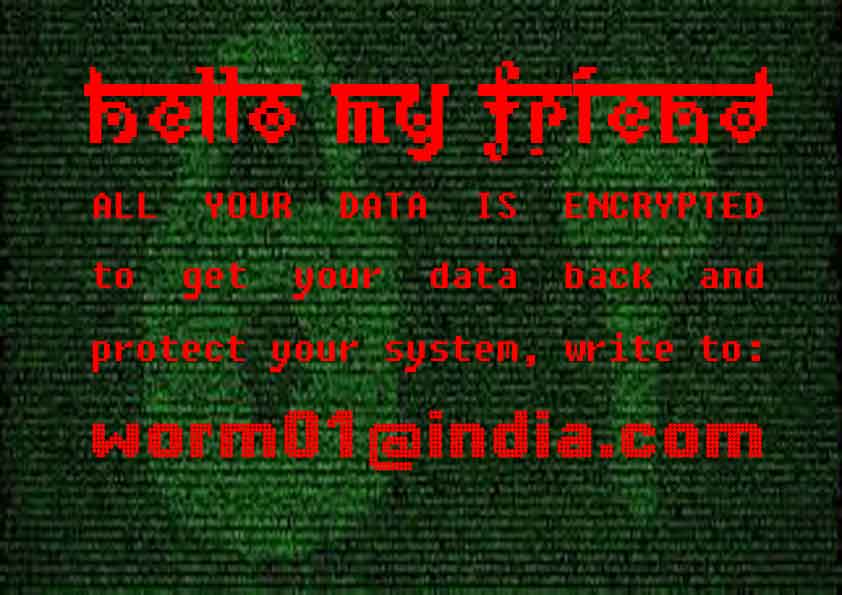

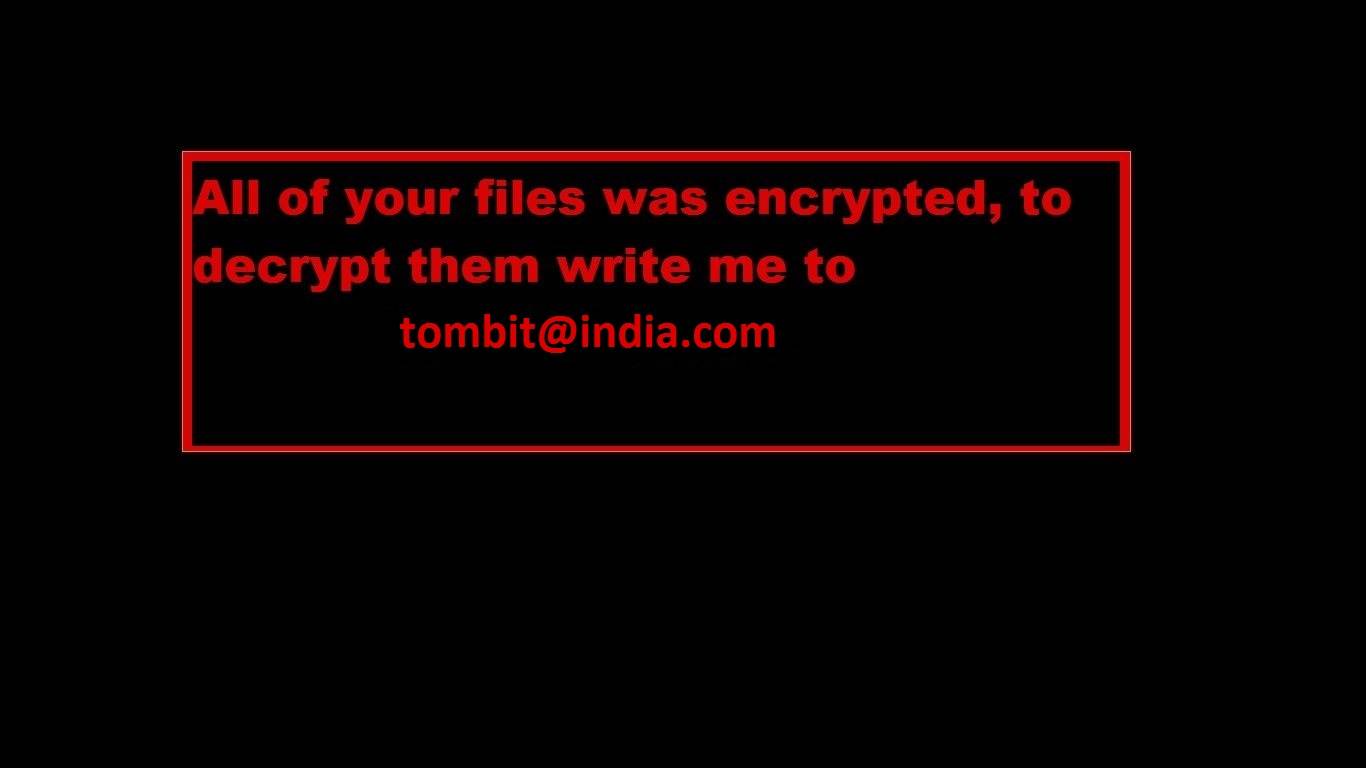

Tiedostojen salaamisen jälkeen näytölle tulee jokin alla olevista viesteistä. Viesti on käyttäjän työpöydällä tiedostossa "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" tai "HOW TO DECRYPT YOUR DATA.txt". Näytön taustakuvaksi muuttuu myös jokin seuraavista.

Jos CrySiS on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

EncrypTile

EncrypTile on kiristysohjelma, joka havaittiin ensimmäisen kerran marraskuussa 2016. Puolen vuoden kehittelyn jälkeen saimme käsiimme tämän kiristysohjelman lopullisen version. Se käyttää AES-128-salausta ja omaa avainta jokaiselle tietokoneelle ja käyttäjälle.

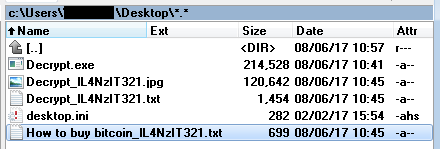

Kiristysohjelma lisää sanan ”encrypTile” tiedostonimeen:

blaablaa.doc -> blaablaa.docEncrypTile.doc

blaablaa3 -> blaablaa3EncrypTile

Kiristysohjelma luo käyttäjän työpöydälle neljä kuvaketta. Niiden nimet on lokalisoitu, tässä englanninkieliset versiot:

Kiristysohjelma estää aktiivisesti käyttäjää suorittamasta työkaluja, jotka voisivat poistaa sen. Lue blogista salauksen poistajan käyttöohjeet, jos tietokoneellasi on kiristysohjelma.

FindZip

FindZip on kiristysohjelma, joka havaittiin ensimmäisen kerran helmikuussa 2017. Tämä kiristysohjelma leviää Mac OS X (versio 10.11 tai uudempi) -ympäristössä. Salaus perustuu ZIP-tiedostojen luomiseen – jokainen salattu tiedosto on ZIP-kansiossa. joka sisältää myös alkuperäisen tiedoston.

Salatuissa tiedostoissa on .crypt-tiedostopääte.

Kun tiedostot on salattu, työpöydälle luodaan useita tiedostoja, joiden nimenä on jotain näiden kaltaista: DECRYPT.txt, HOW_TO_DECRYPT.txt ja README.txt. Tiedostot ovat identtisiä, ja niissä on seuraava viesti:

Erityistä: Koska AVASTin salauksen poistajat ovat Windows-sovelluksia, on Maciin asennettava emulaattori (WINE, CrossOver). Lisätietoja blogissamme.

Jos FindZip on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

Fonix

Fonix-kiristysohjelma on ollut aktiivinen kesäkuusta 2020 lähtien. Tämä C++-ohjelmointikielellä kirjoitettu kiristysohjelma käyttää kolmen avaimen salausmallia (pääavain RSA-4096, istunnon avain RSA-2048 ja 256-bittinen tiedostoavain SALSA-/ChaCha-salaukseen). Kiristysohjelman tekijät lakkauttivat toimintansa helmikuussa 2021 ja julkaisivat RSA-pääavaimen, jolla tiedostojen salauksen voi poistaa ilmaiseksi.

Salatuissa tiedostoissa on jokin seuraavista tiedostopäätteistä:

.FONIX,

.XINOF

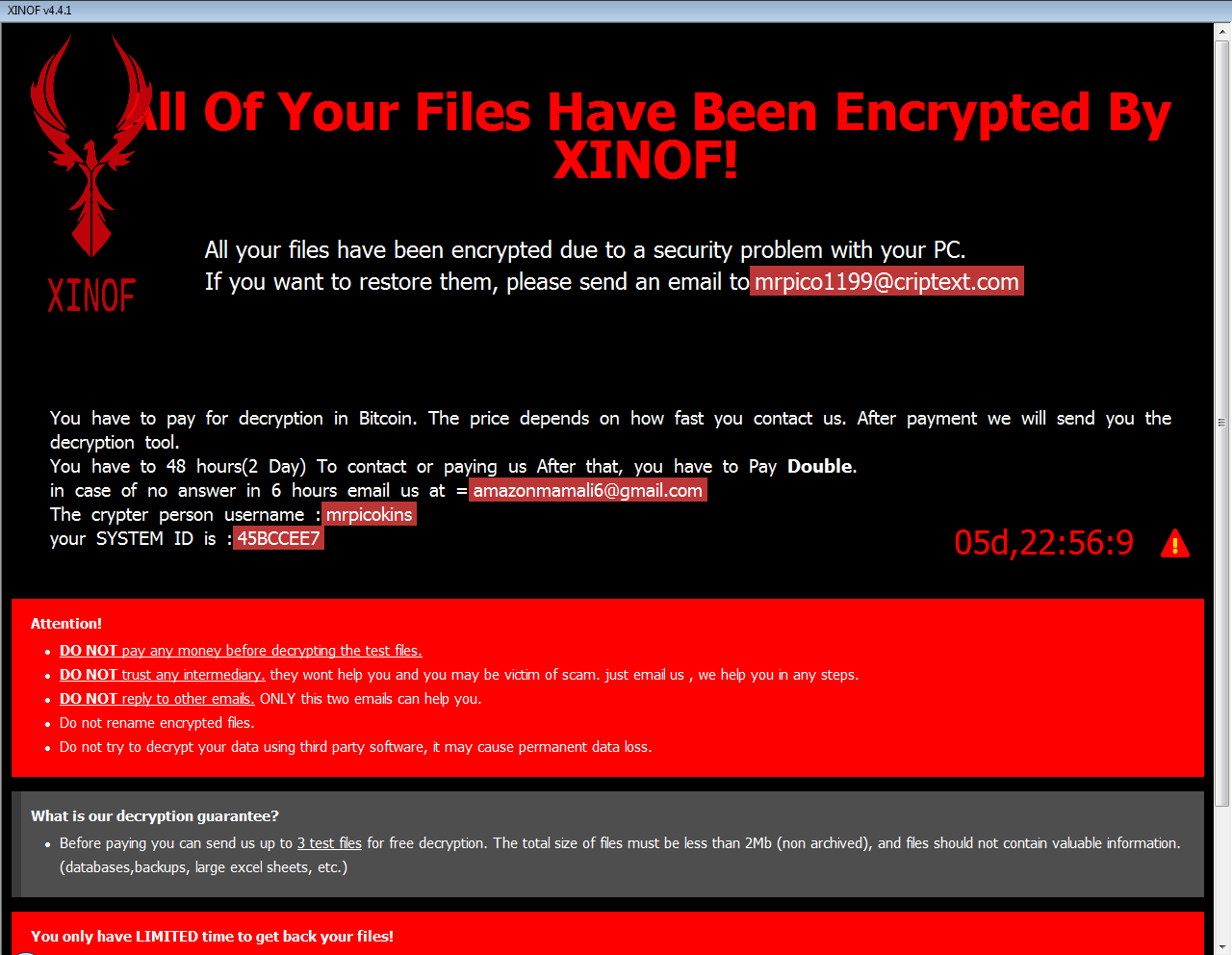

Kun kiristysohjelma on salannut uhrin koneella olevat tiedostot, esiin tulee seuraava näyttö:

Jos Fonix on salannut tiedostosi, lataa ilmainen korjaustyökalumme napsauttamalla tätä:

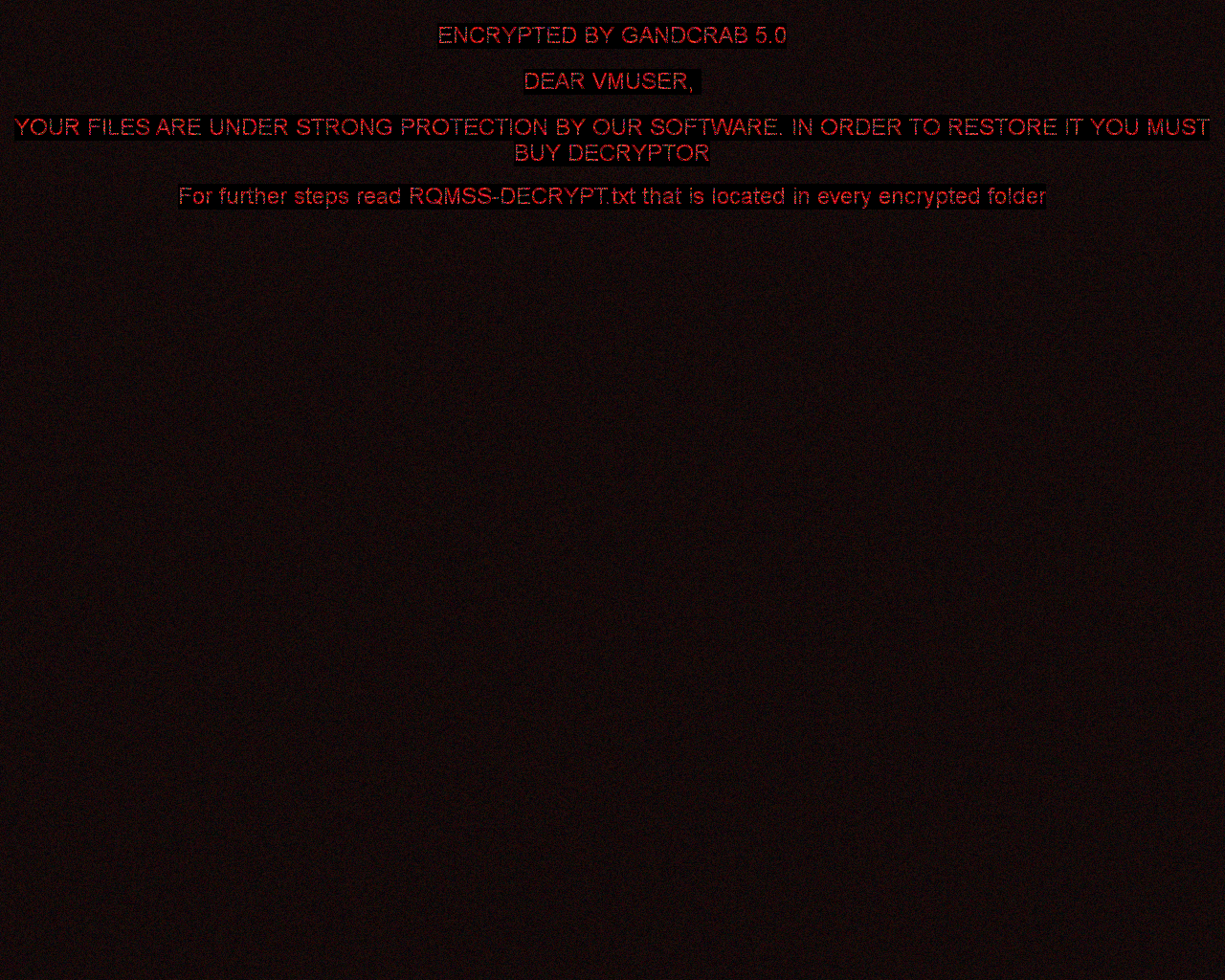

GandCrab

Gandcrab oli vuonna 2018 yksi laajimmalle levinneistä kiristysohjelmista. 17. lokakuuta 2018, Gandcrabin kehittäjät julkaisivat 997 avainta Syyriassa sijaitseville uhreille. Lisäksi heinäkuussa 2018 FBI julkaisi salauksen poiston pääavaimet versioille 4–5.2. Tämä salauksen poistajan versio käyttää kaikkia näitä avaimia ja voi poistaa tiedostojen salauksen ilmaiseksi.

Kiristysohjelma lisää useita erilaisia tiedostopäätteitä, kuten:

.GDCB,

.CRAB,

.KRAB,

.%SatunnaisiaKirjaimia%

blaablaa.doc -> blaablaa.doc.GDCB

asiakirja.dat -> asiakirja.dat.CRAB

asiakirja.xls -> asiakirja.xls.KRAB

blaablaa.bmp -> blaablaa.bmp.gcnbo (kirjaimet ovat satunnaisia)

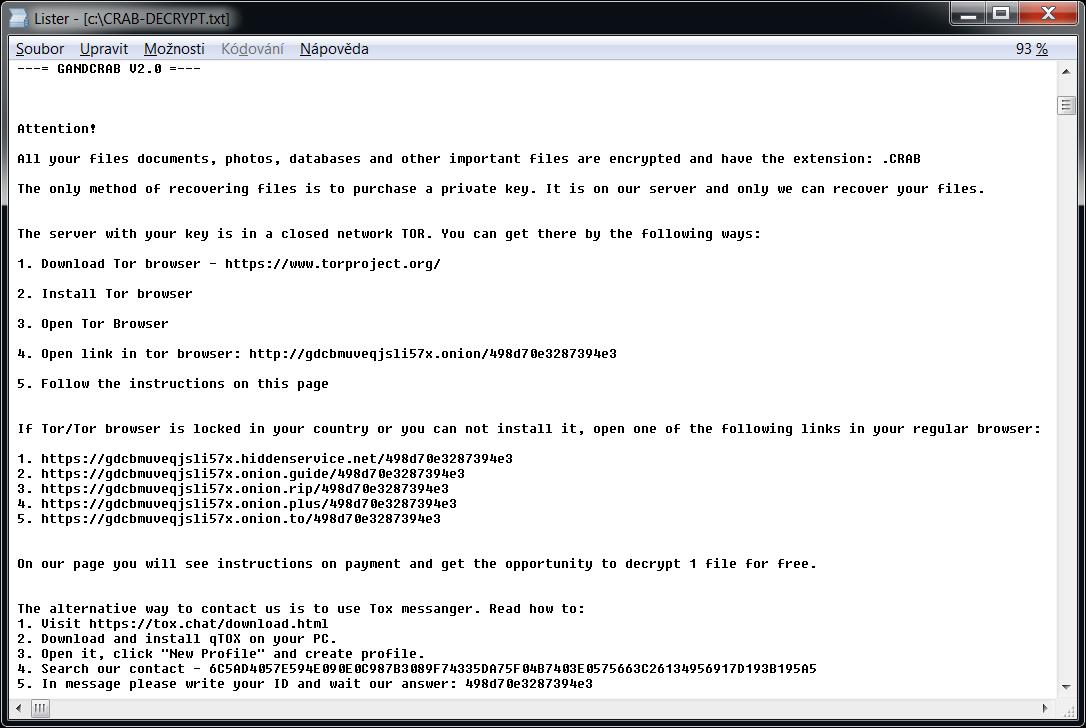

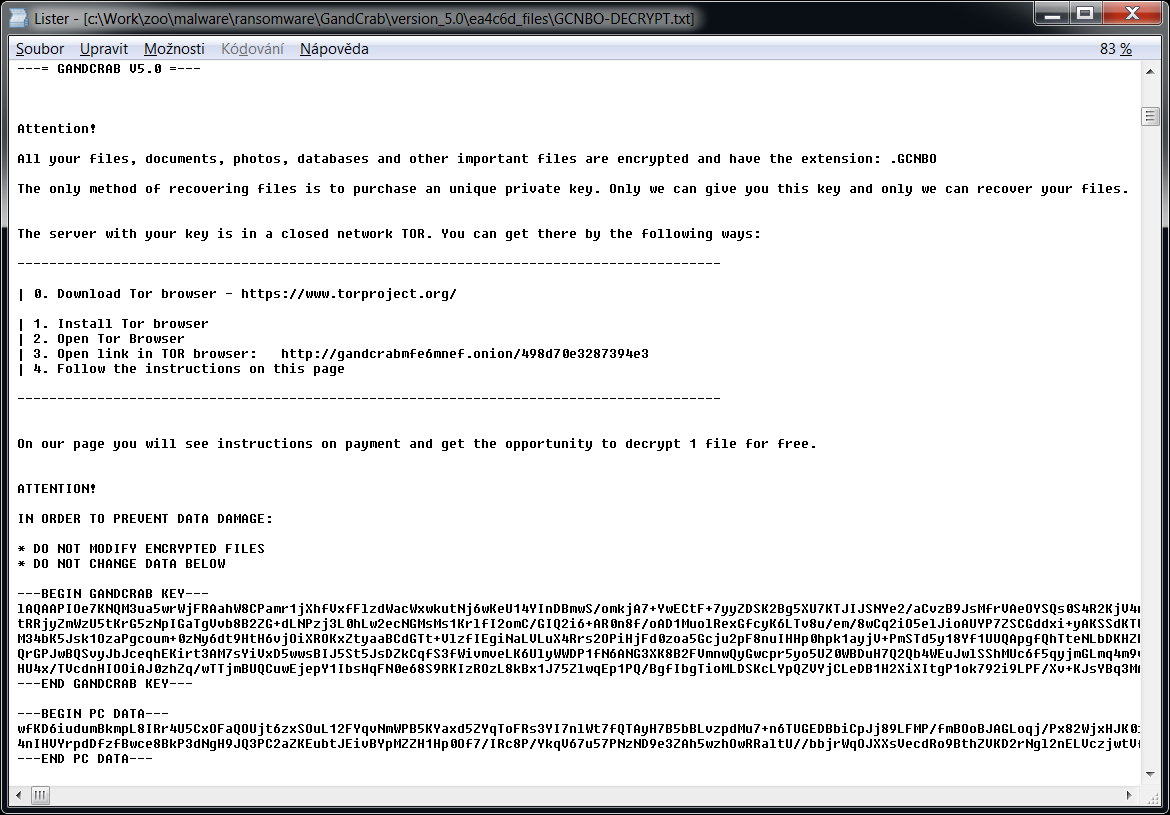

Kiristysohjelma luo jokaiseen kansioon myös tekstitiedoston nimeltä ”GDCB-DECRYPT.txt”, ”CRAB-DECRYPT.txt”, ”KRAB_DECRYPT.txt”, ”%SatunnaisiaKirjaimia%-DECRYPT.txt” tai ”%SatunnaisiaKirjaimia%-MANUAL.txt”. Tiedostossa on seuraava teksti.

Kiristysohjelman uudemmat versiot voivat myös asettaa työpöydälle seuraavan kuvan:

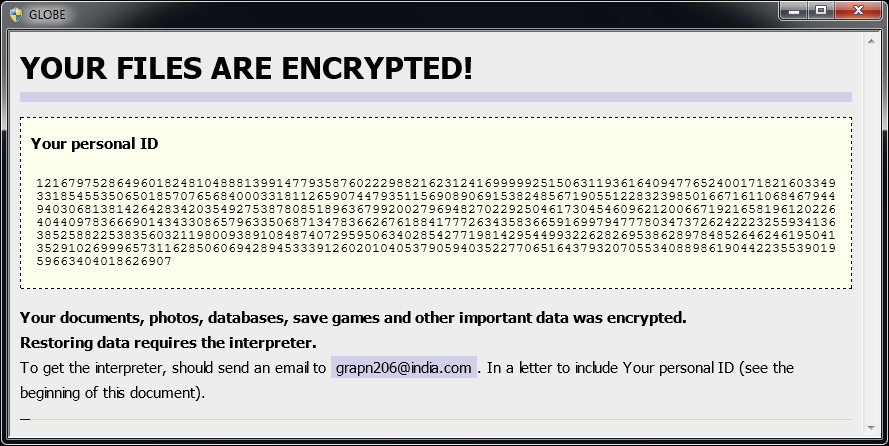

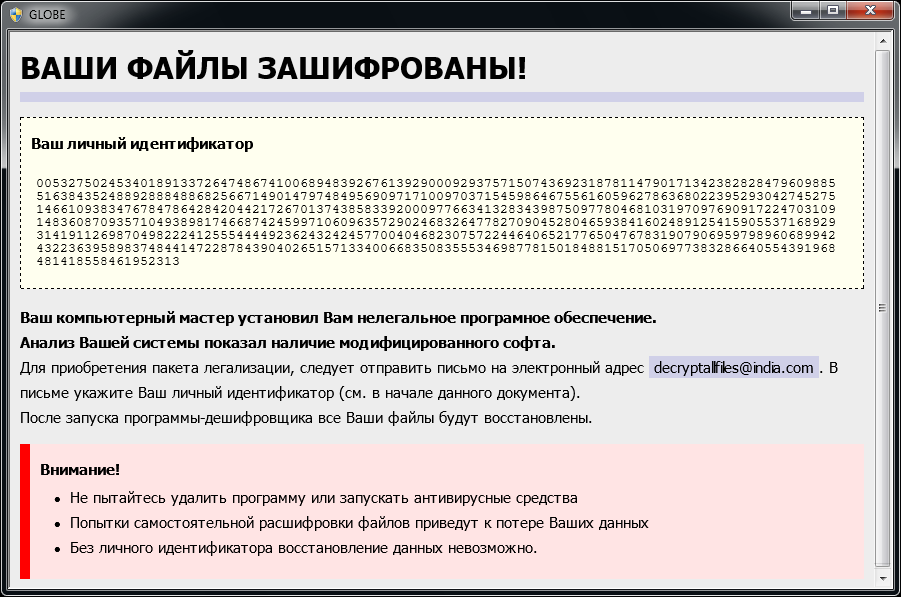

Globe

Globe on kiristysohjelma, joka on ollut liikkeellä elokuusta 2016 lähtien. Muunnokseen perustuva kiristysohjelma käyttää RC4- tai Blowfish-salausta. Tartunnan merkkejä:

Globe lisää jonkin seuraavista tiedostopäätteistä tiedoston nimen perään: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", or ".hnyear". Lisäksi jotkin sen versioista salaavat myös tiedostonimen.

Salattuaan tiedostot ohjelma näyttää tämän kaltaisen viestin (joka sijaitsee tiedostossa How to restore files.hta tai Read Me Please.hta):

Jos FindZip on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

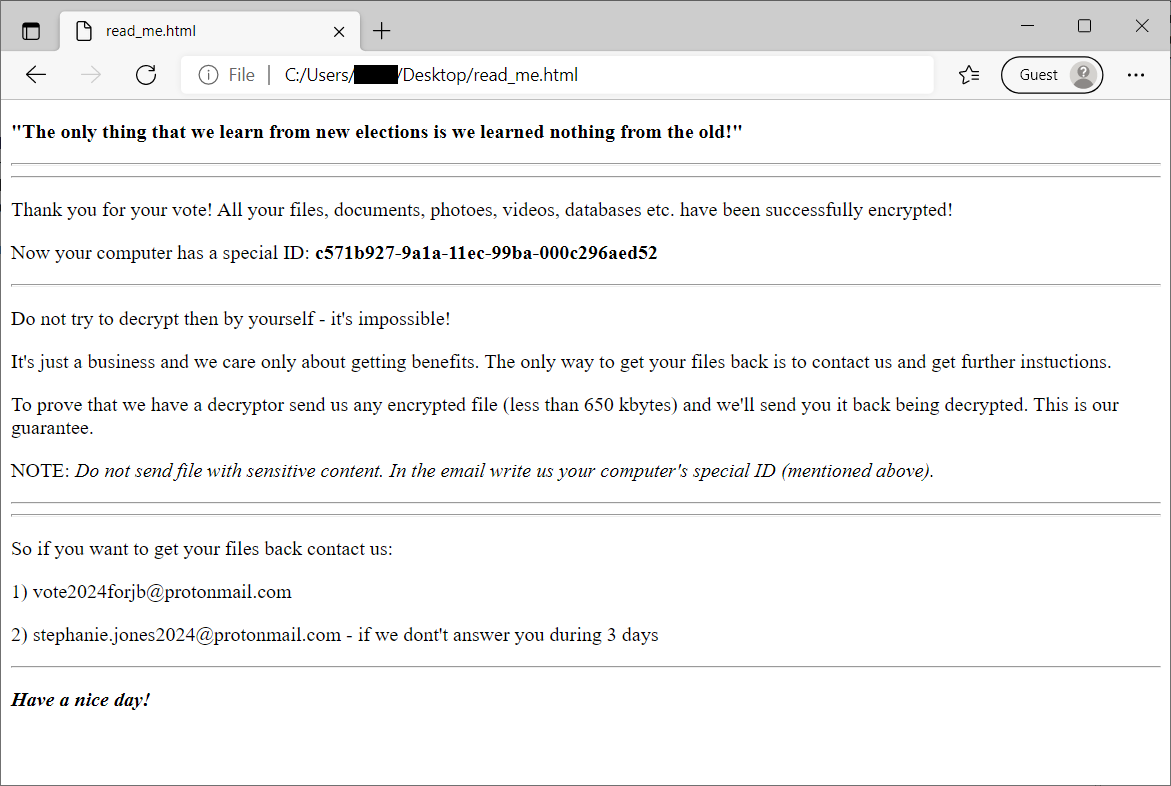

HermeticRansom

HermeticRansom on kiristysohjelma, jota käytettiin Venäjän Ukraina-hyökkäyksen alkuvaiheessa. Se on kirjoitettu Go-ohjelmointikielellä ja se käyttää tiedostojen salaamiseen symmetristä AES GCM -salausmenetelmää. Tämän kiristysohjelmahyökkäyksen uhrit voivat purkaa tiedostojensa salauksen maksutta.

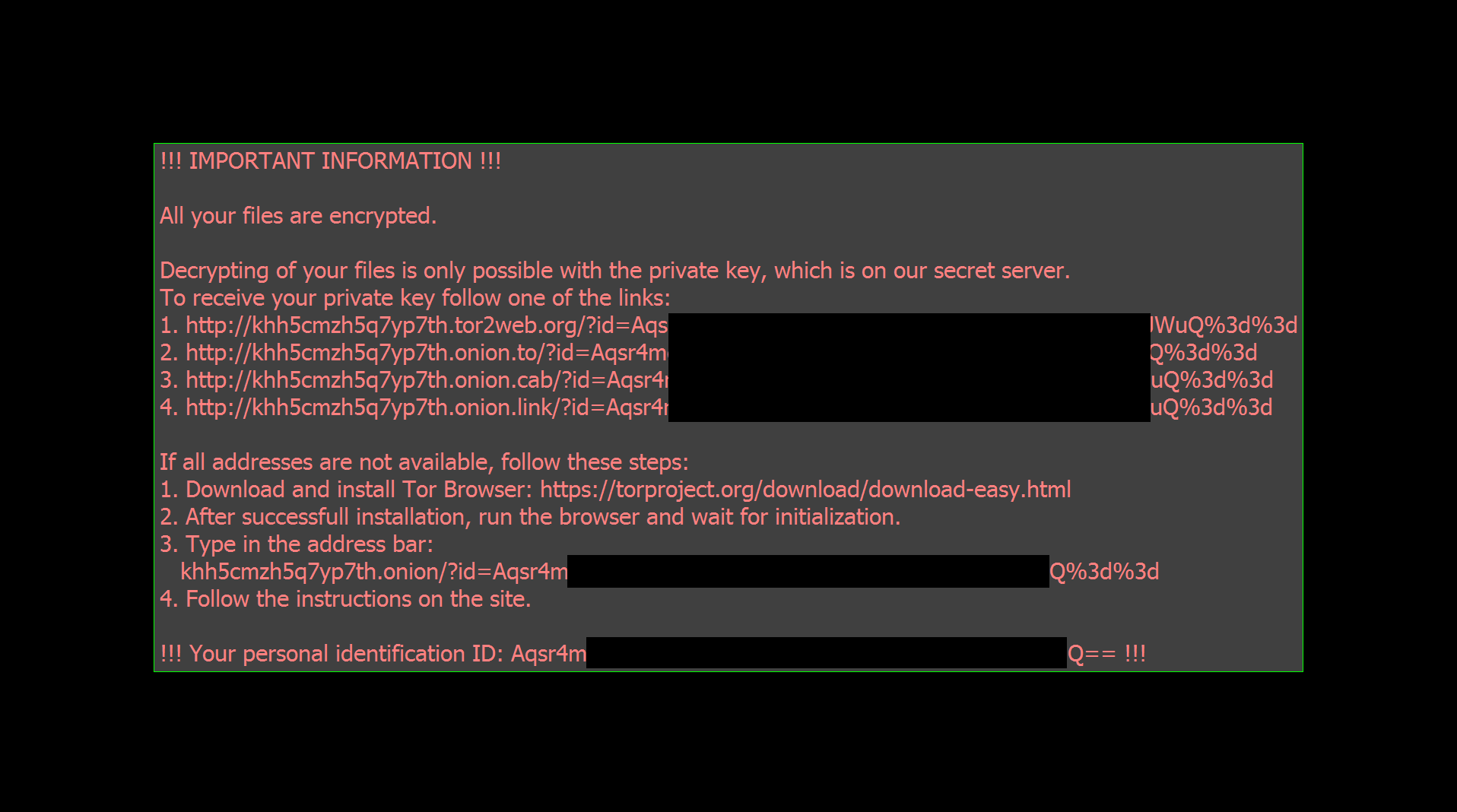

Salatut tiedostot tunnistaa tiedostopäätteestä [vote2024forjb@protonmail.com].encryptedJB. Käyttäjän työpöydälle pudotetaan myös read_me.html-niminen tiedosto (katso kuva alla).

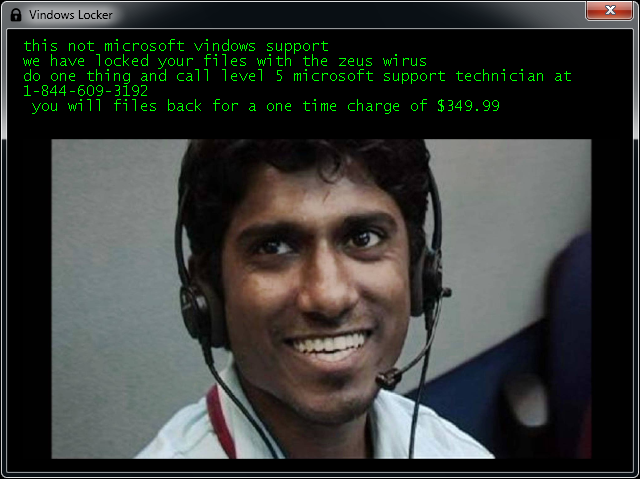

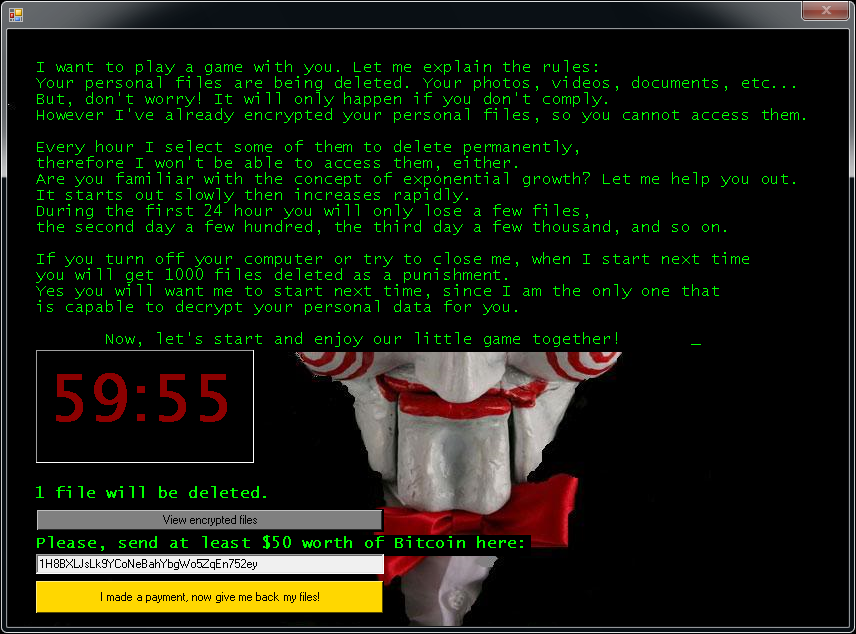

Jigsaw

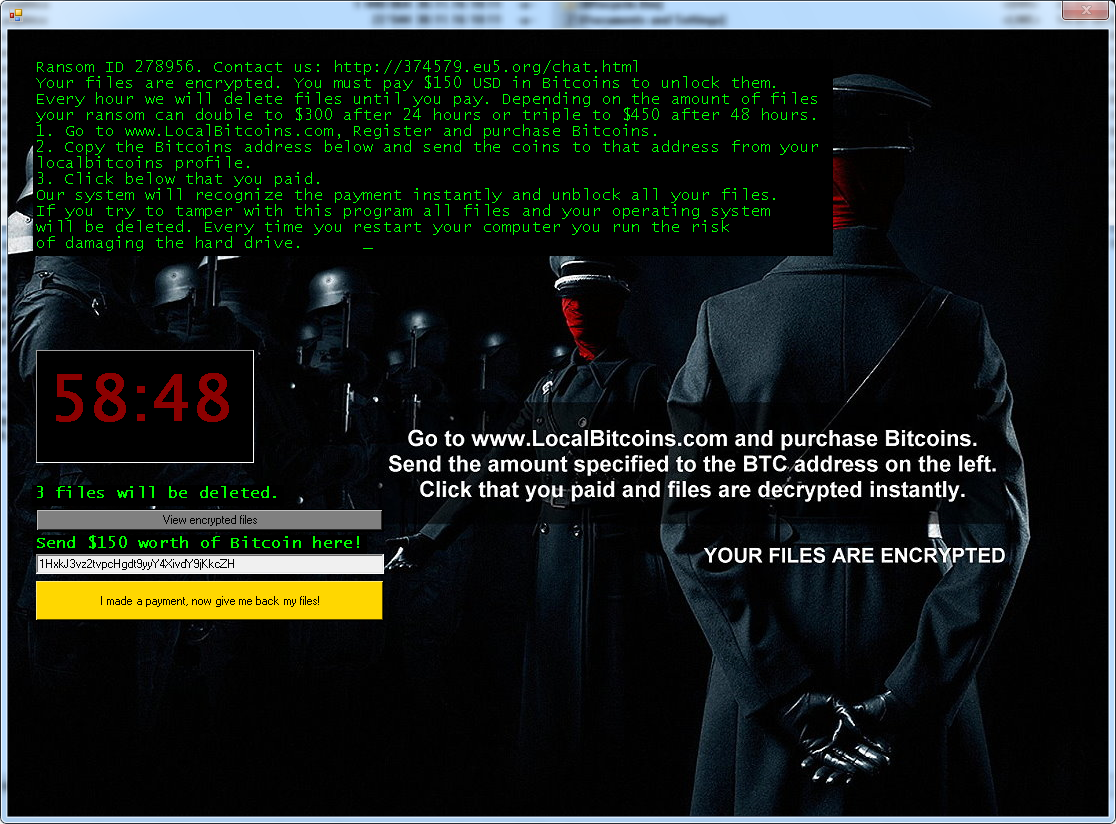

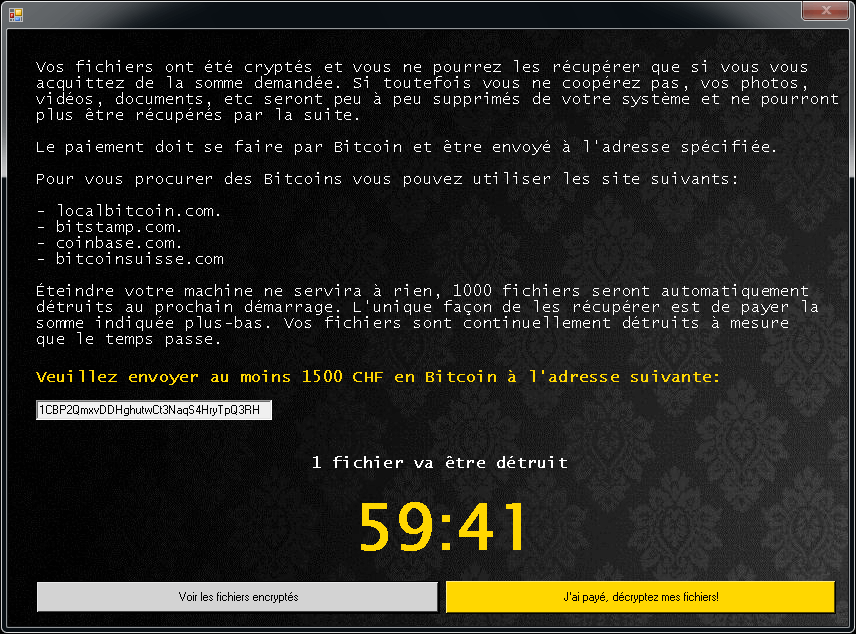

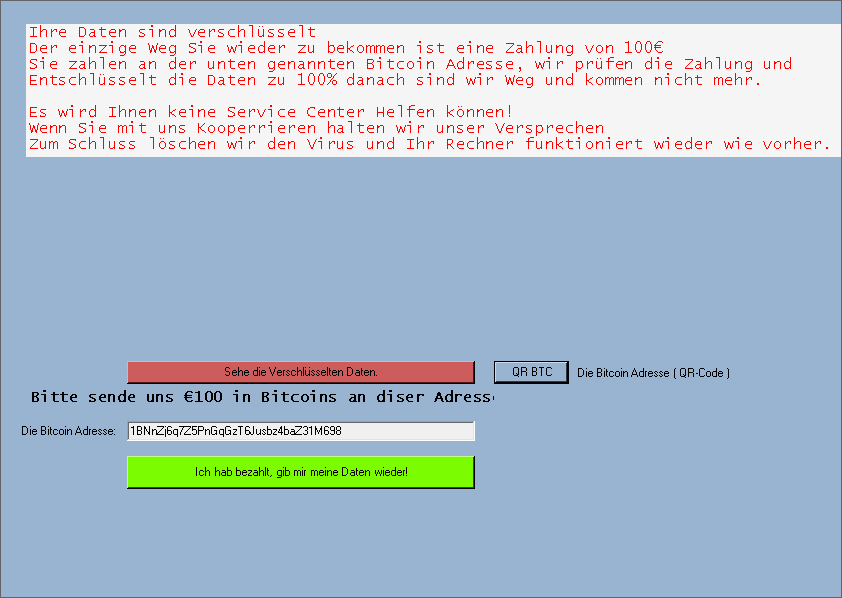

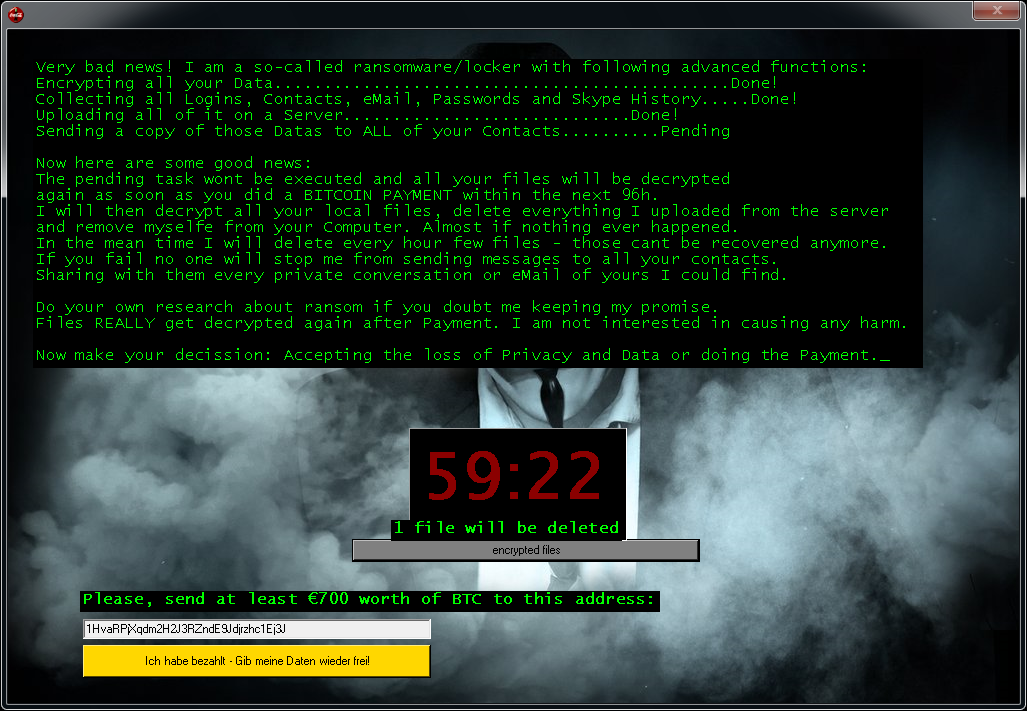

Jigsaw on kiristysohjelma, joka on ollut liikkeellä maaliskuusta 2016 lähtien. Se on nimetty ”The Jigsaw Killer”-elokuvan roolihahmon mukaan. Useat kiristysohjelman versiot näyttävät Jigsaw Killerin kuvan näytöllä.

Salatuissa tiedostoissa on seuraavia tiedostopäätteitä: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, or .gefickt.

Kun tiedostot on salattu, näytölle tulee jokin seuraavista viesteistä:

Jos Jigsaw on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

LambdaLocker

LambdaLocker on kiristysohjelma, joka ilmestyi toukokuussa 2017. Se on kirjoitettu Python-ohjelmointikielellä, ja nykyisen version salaus voidaan poistaa.

Kiristysohjelma lisää tiedostopäätteen “.MyChemicalRomance4EVER” tiedostojen nimen perään:

blaablaa.doc -> blaablaa.doc.MyChemicalRomance4EVER

asiakirja.dat -> asiakirja.dat.MyChemicalRomance4EVER

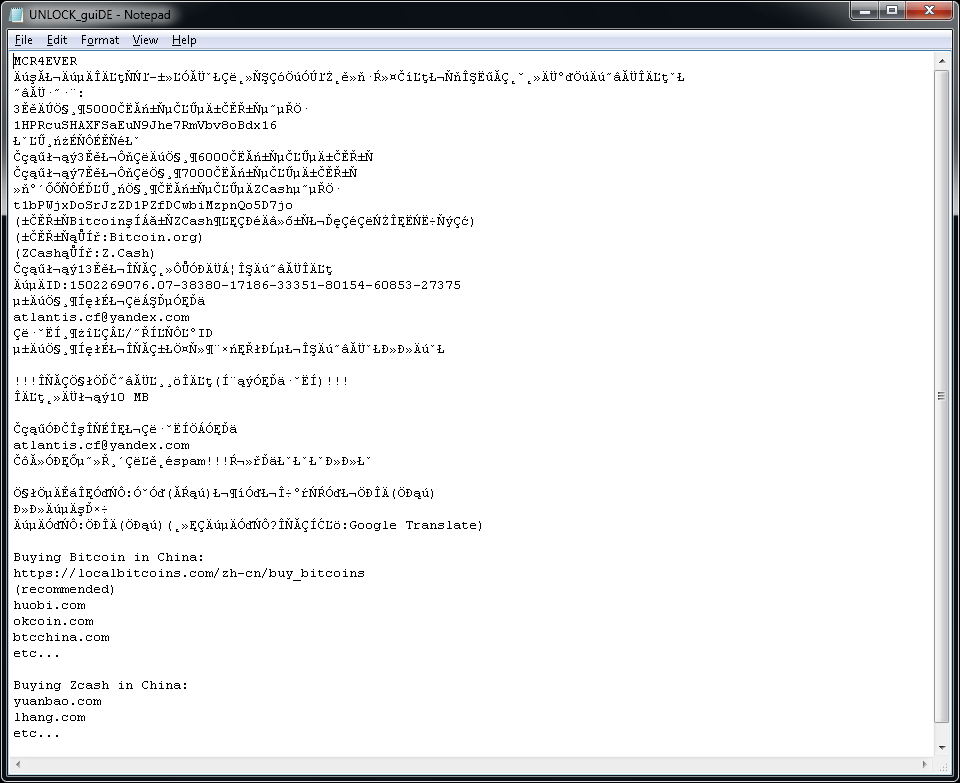

Kiristysohjelma luo käyttäjän työpöydälle tekstitiedoston nimeltä "UNLOCK_guiDE.txt". Tiedostossa on seuraava teksti.

Legion

Legion on kiristysohjelma, joka havaittiin ensimmäisen kerran kesäkuussa 2016. Tartunnan merkkejä:

Legion lisää tiedostojen nimen perään päätteen ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion tai .$centurion_legion@aol.com$.cbf . (esim. Gradu.doc = Gradu.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Salattuaan tiedostot Legion vaihtaa työpöydän taustakuvan ja näyttää seuraavanlaisen ponnahdusviestin:

Jos Legion on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

NoobCrypt

NoobCrypt on kiristysohjelma, joka on ollut liikkeellä vuoden 2016 heinäkuun loppupuolelta lähtien. Se käyttää tiedostojen salaamiseen AES 256 -salausta.

NoobCrypt ei muuta tiedostonimiä. Salattuja tiedostoja ei kuitenkaan voida avata niihin liitetyillä sovelluksilla.

Kun tiedostot on salattu, näytölle tulee tämän kaltainen viesti (se on käyttäjän työpöydällä ransomed.html-tiedostossa):

Jos NoobCrypt on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

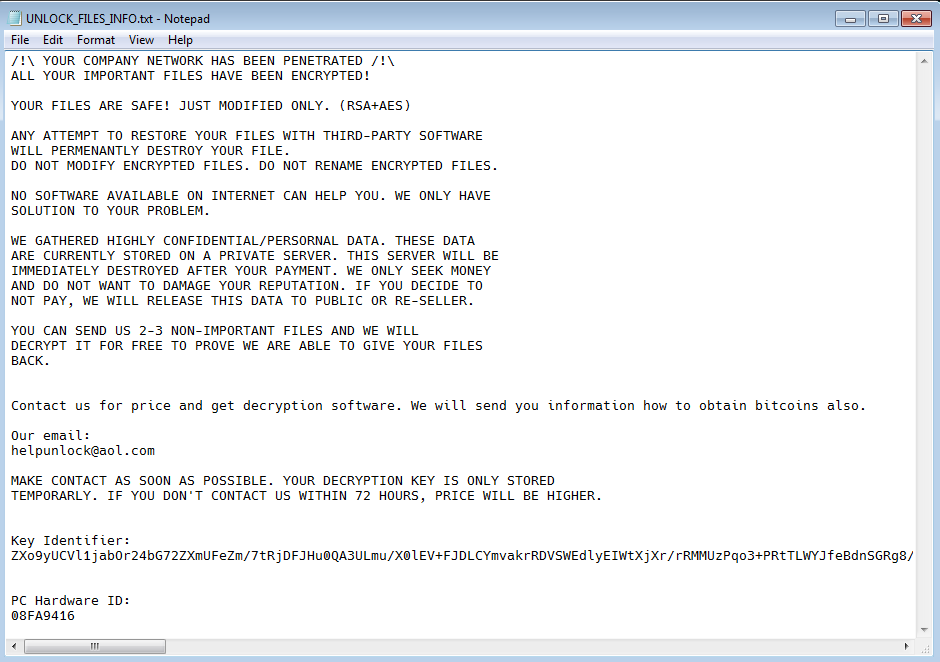

Prometheus

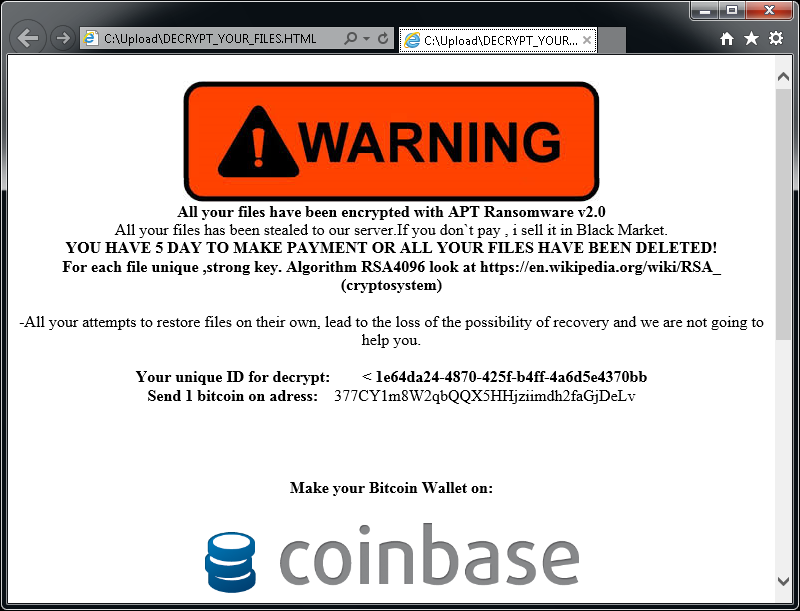

Prometheus-kiristysohjelma on kirjoitettu .NET (C#) -ohjelmointikielellä ja se käyttää tiedostojen salaamiseen joko Chacha20- tai AES-256-salausmenetelmää. Tiedostoavain salataan vielä RSA-2048-salauksella, ja avain liitetään tiedoston loppuun. Joidenkin kiristysohjelman versioiden salauksen voi purkaa maksutta.

Salatut tiedostot voidaan tunnistaa näiden tiedostopäätteiden perusteella:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

Lisäksi käyttäjän työpöydälle pudotetaan tekstitiedosto, jonka nimi on jokin seuraavista:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

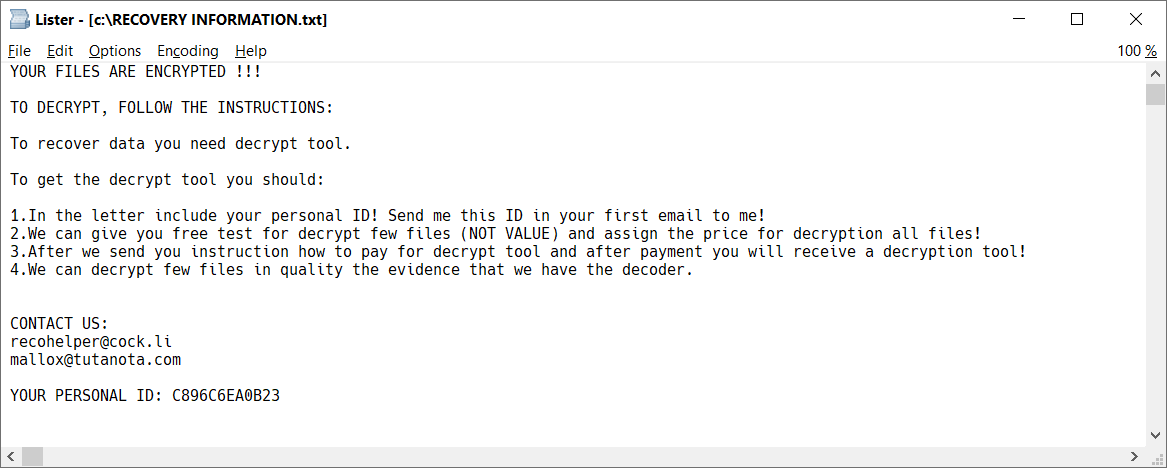

TargetCompany

TargetCompany on kiristysohjelma, joka salaa käyttäjätiedostot Chacha20-salakirjoituksella. Tämän kiristysohjelmahyökkäyksen uhrit voivat nyt purkaa tiedostojensa salauksen maksutta.

Salatut tiedostot voidaan tunnistaa näiden tiedostotunnisteiden perusteella:

.mallox

.exploit

.architek

.brg

.carone

Kussakin vähintään yhden salatun tiedoston sisältävässä kansiossa on myös kiristysviestitiedosto nimeltä RECOVERY INFORMATION.txt (katso alla olevaa kuvaa).

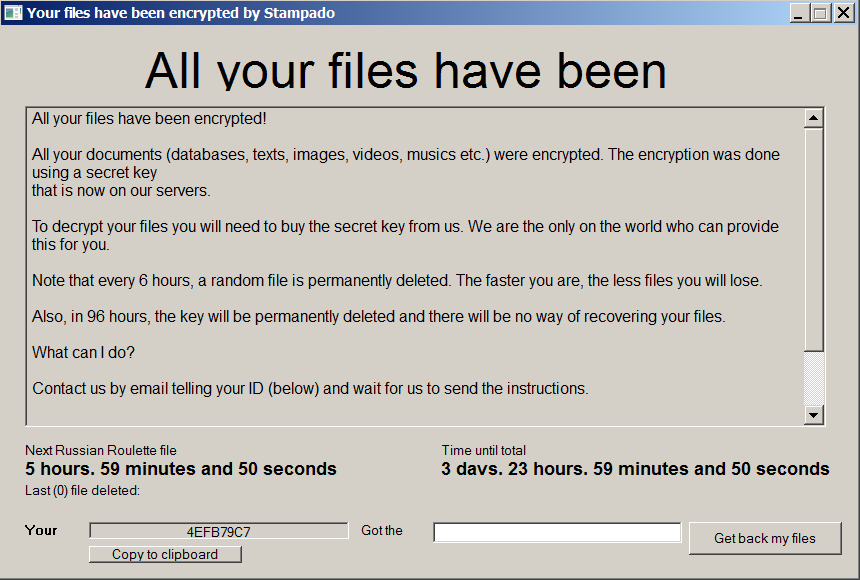

Stampado

Stampado on AutoIt-skriptityökalulla kirjoitettu kiristysohjelma. Se on ollut liikkeellä elokuusta 2016 lähtien. Sitä myydään pimeässä verkossa ja uusia versioita tulee edelleen. Yksi versioista on nimeltään Philadelphia.

Stampado lisää salattuihin tiedostoihin tiedostopäätteen .locked. Jotkut versiot voivat myös salata tiedostonimet. Silloin salatun tiedoston nimi voi olla asiakirja.docx.locked tai 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Kun tiedostot on salattu, näytölle tulee seuraava viesti:

Jos Stampado on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

SZFLocker

SZFLocker on kiristysohjelma, joka havaittiin ensimmäisen kerran toukokuussa 2016. Tartunnan merkkejä:

SZFLocker lisää tiedostopäätteen .szf tiedostonimien perään. (esim. Gradu.doc = Gradu.doc.szf)

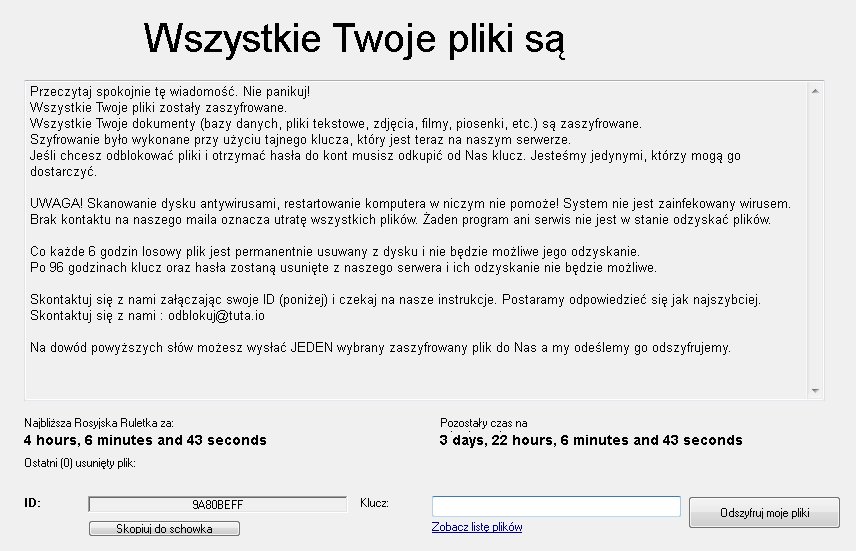

Kun yrität avata salattua tiedostoa, SZFLocker näyttää seuraavan viestin (puolaksi):

Jos SZFLocker on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

TeslaCrypt

TeslaCrypt on kiristysohjelma, joka havaittiin ensimmäisen kerran helmikuussa 2015. Tartunnan merkkejä:

TeslaCryptin viimeisin versio ei nimeä tiedostoja uudelleen.

Salattuaan tiedostot TeslaCrypt näyttää jonkin muunnelman seuraavasta viestistä:

Jos TeslaCrypt on salannut tiedostosi, lataa ilmainen korjaustyökalumme:

Troldesh/Shade

Troldesh, joka tunnetaan myös nimellä Shade tai Encoder.858, on kiristysohjelma, joka on ollut liikkeellä vuodesta 2016 lähtien. Kiristysohjelman tekijät lopettivat toimintansa huhtikuun lopussa 2020 ja julkaisivat salauksen poiston avaimet, joilla tiedostojen salauksen voi poistaa ilmaiseksi.

Lisätietoja:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Salatuissa tiedostoissa on jokin seuraavista tiedostopäätteistä:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

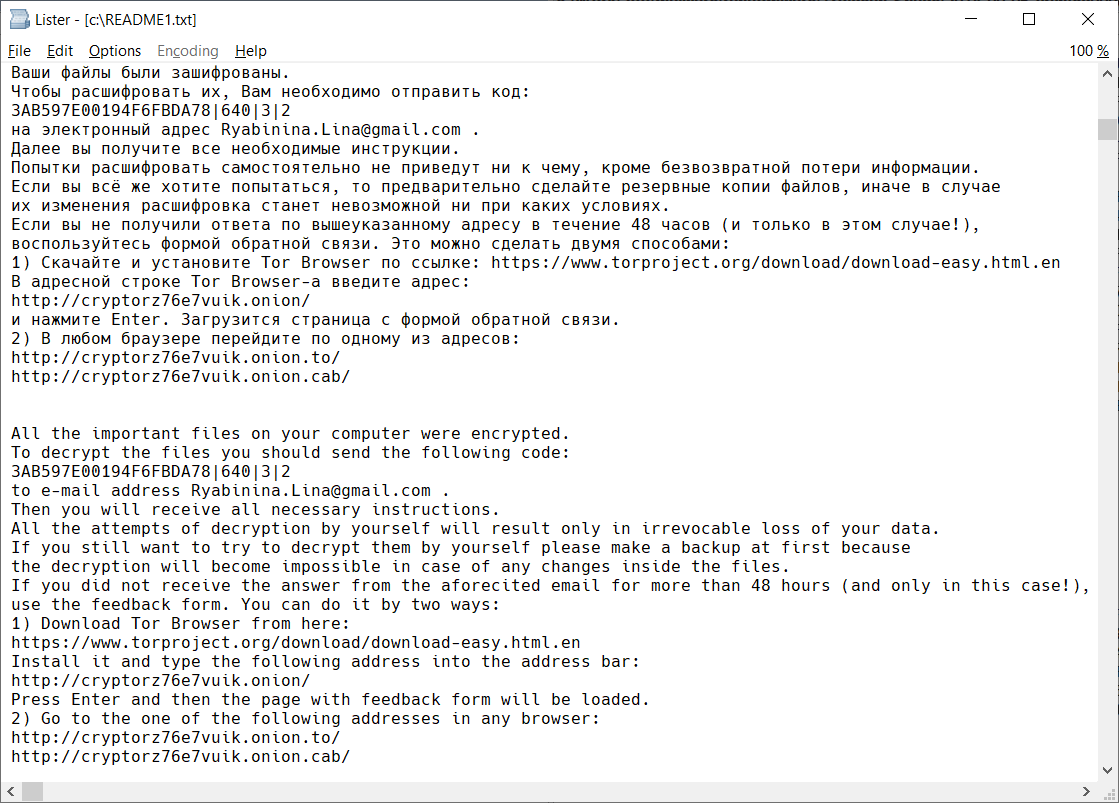

Kun tiedostot on salattu, käyttäjän työpöydälle luodaan useita tiedostoja, joiden nimi on README1.txt–README10.txt. Ne ovat eri kielillä ja sisältävät seuraavan tekstin:

Lisäksi käyttäjän työpöydän taustakuvaa muutetaan, ja se näyttää seuraavanlaiselta:

Jos Troldesh on salannut tiedostosi, lataa ilmainen korjaustyökalumme napsauttamalla tätä:

XData

XData on kiristysohjelma, joka on johdettu AES_NI:stä, ja WannaCryn tavoin se käyttää Eternal Blue -haavoittuvuutta muihin laitteisiin levittäytymiseen.

Kiristysohjelma liittää salattuihin tiedostoihin tiedostopäätteen ".~xdata~".

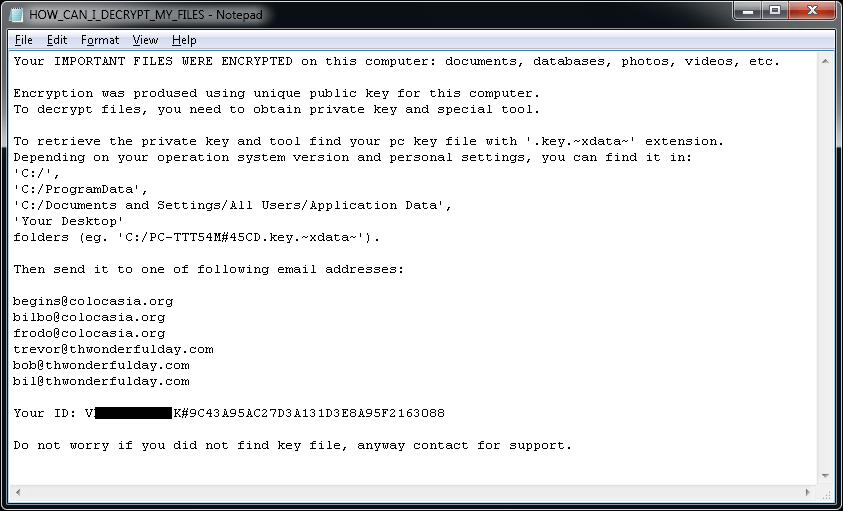

Jokaisessa kansiossa, jossa on ainakin yksi salattu tiedosto, on lisäksi tiedosto nimeltä "HOW_CAN_I_DECRYPT_MY_FILES.txt". Lisäksi kiristysohjelma luo avaintiedoston, jonka nimi on tämän kaltainen:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~. Löydät sen seuraavista kansioista:

• C:\

• C:\ProgramData

• Työpöytä

Tiedostossa ”HOW_CAN_I_DECRYPT_MY_FILES.txt” on seuraava kiristysviesti:

Jos Troldesh on salannut tiedostosi, lataa ilmainen korjaustyökalumme napsauttamalla tätä: