नि:शुल्क रैंसमवेयर डिक्रिप्शन टूल्स

रैंसमवेयर से हिट हुए? फिरौती का भुगतना न करें!

रैंसमवेयर के प्रकार का चयन करें

हमारे मुफ्त रैसमवेयर डिक्रिप्शन टूल्स रैंसमवेयर के निम्न प्रकारो के द्वारा एनक्रिप्टेड फाइलों को डिक्रिप्ट करने में मदद कर सकते हैं. संक्रमण के संकेतों को देखने के लिए एक नाम पर क्लिक करें और हमारा निःशुल्क समाधान प्राप्त करें.

- AES_NI

- Alcatraz लॉकर

- Apocalypse

- AtomSilo और LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (ऑफ़लाइन)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

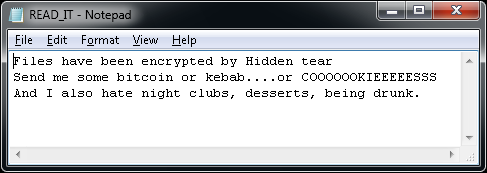

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

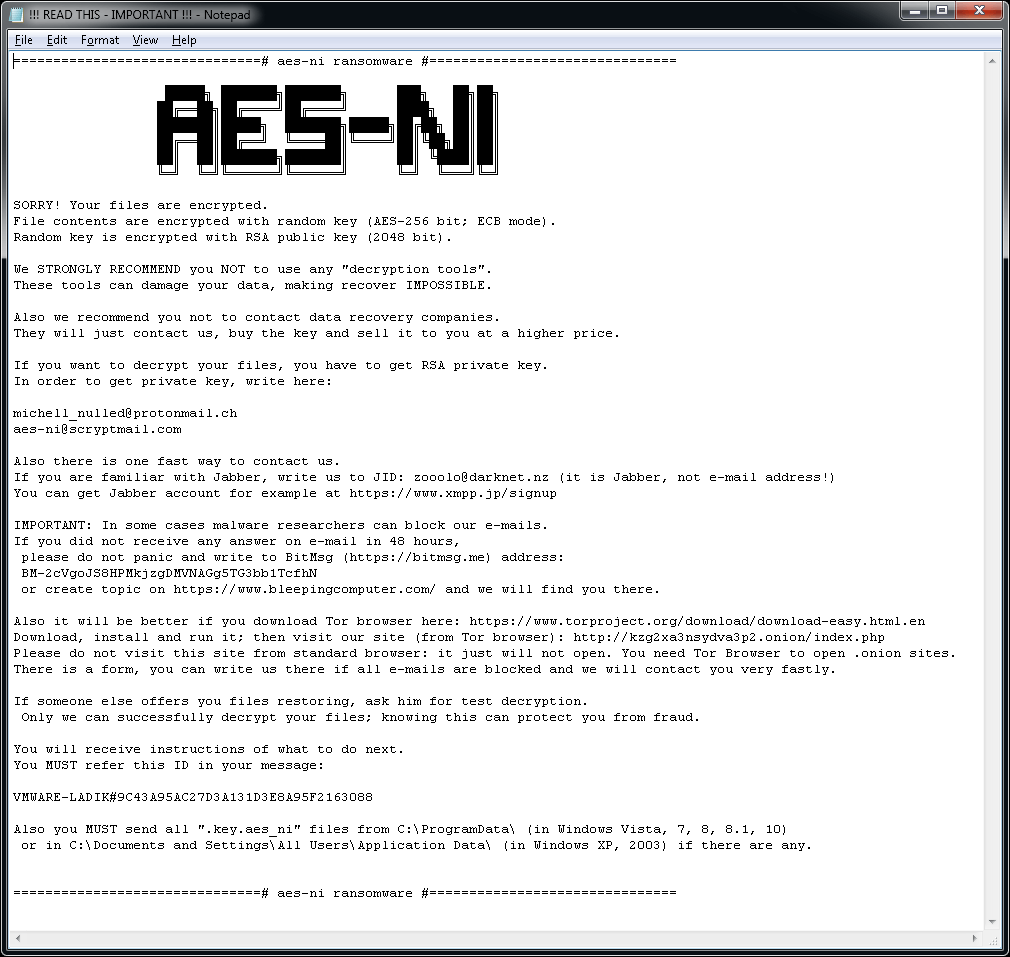

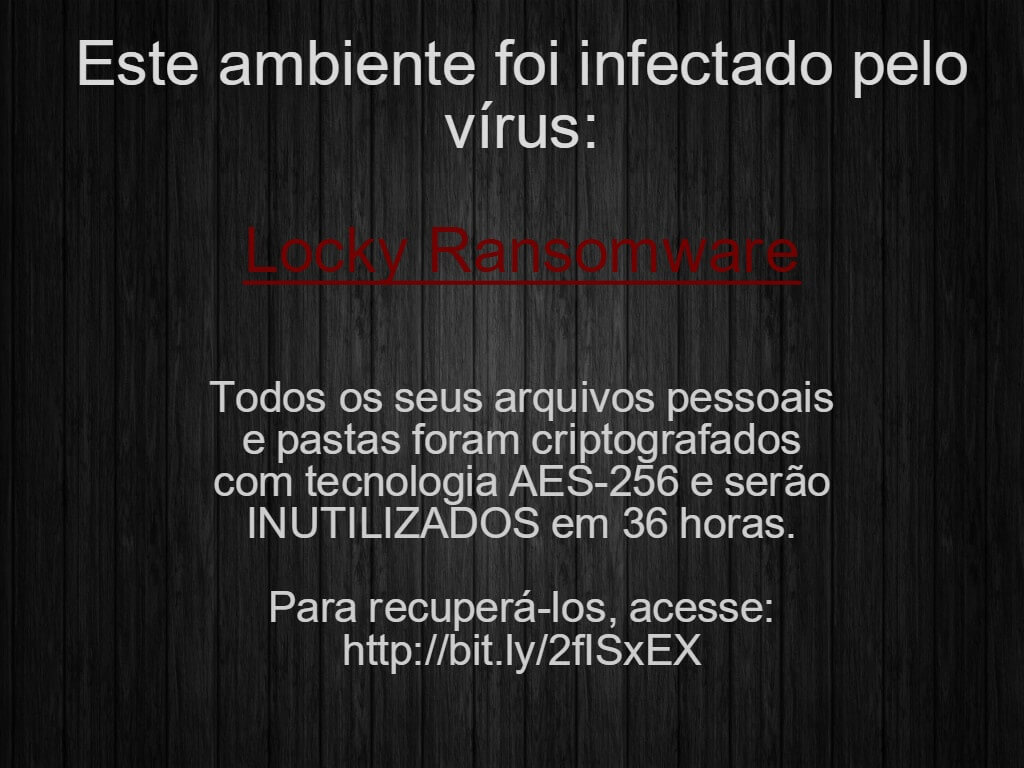

AES_NI

AES_NI एक रैंसमवेयर स्ट्रेन है, जो दिसंबर 2016 में पहली बार सामने आया था. तब से, हमने अलग-अलग फ़ाइल एक्सटेंशन के साथ कई वेरिएंट देखे हैं. फ़ाइलों को एन्क्रिप्ट करने के लिए, रैंसमवेयर RSA-2048 के साथ संयोजित AES-256 का उपयोग करता है.

रैंसमवेयर एन्क्रिप्ट की गई फ़ाइलों में निम्नलिखित एक्सटेंशन में से एक को जोड़ता है:

.aes_ni

.aes256

.aes_ni_0day

एन्क्रिप्ट की गई कम से कम एक फ़ाइल वाले प्रत्येक फ़ोल्डर में, फ़ाइल "!!! READ THIS - IMPORTANT !!!.txt" पाई जा सकती है. इसके अतिरिक्त, रैंसमवेयर निम्नलिखित नाम के जैसी एक कुंजी फ़ाइल बनाता है: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

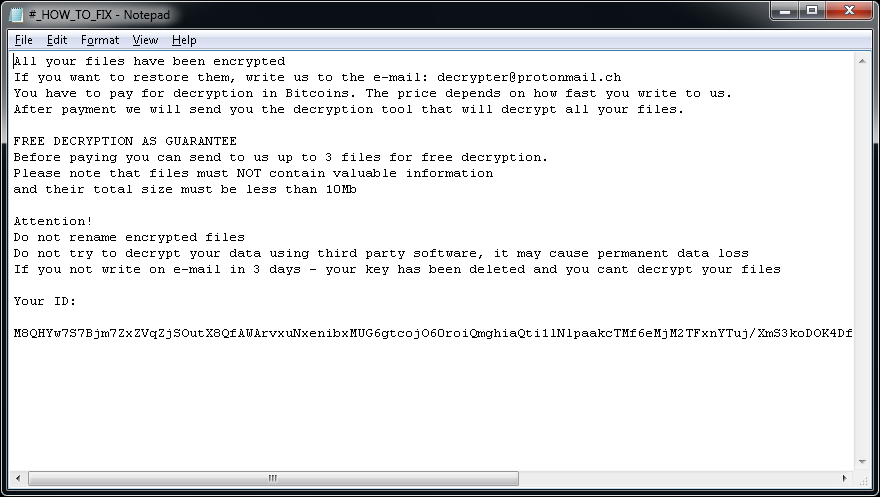

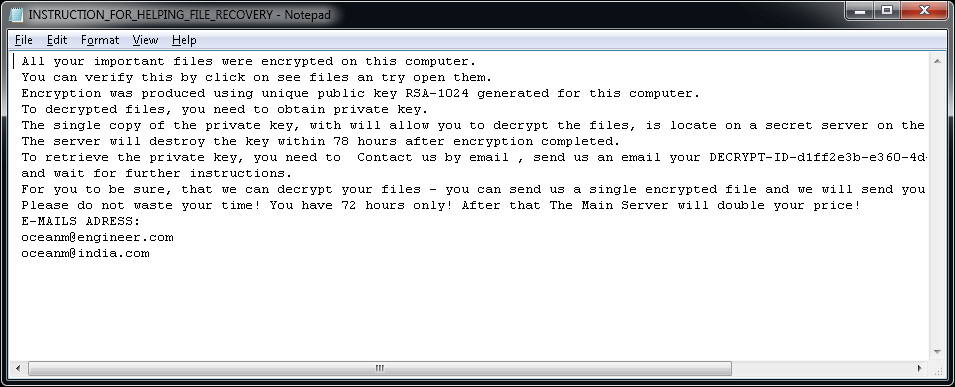

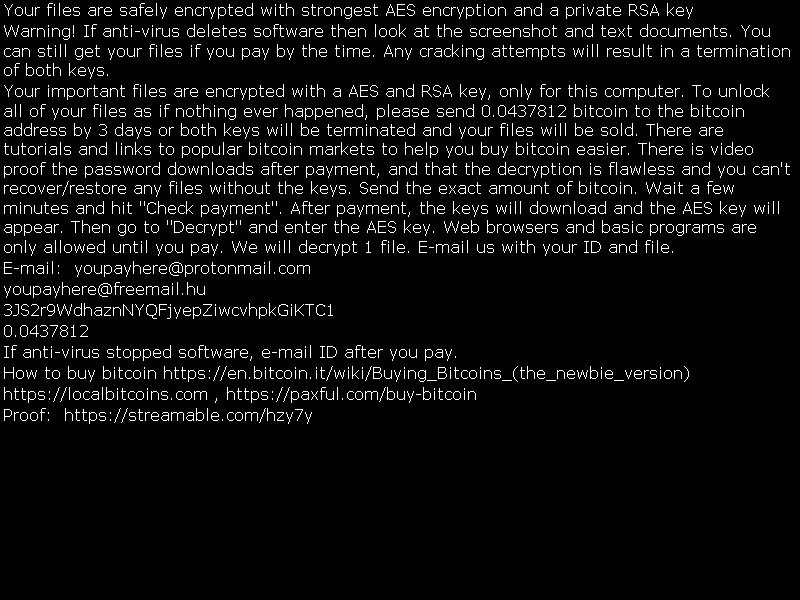

फ़ाइल "!!! READ THIS - IMPORTANT !!!.txt" में निम्नलिखित रैंनसम नोट शामिल है:

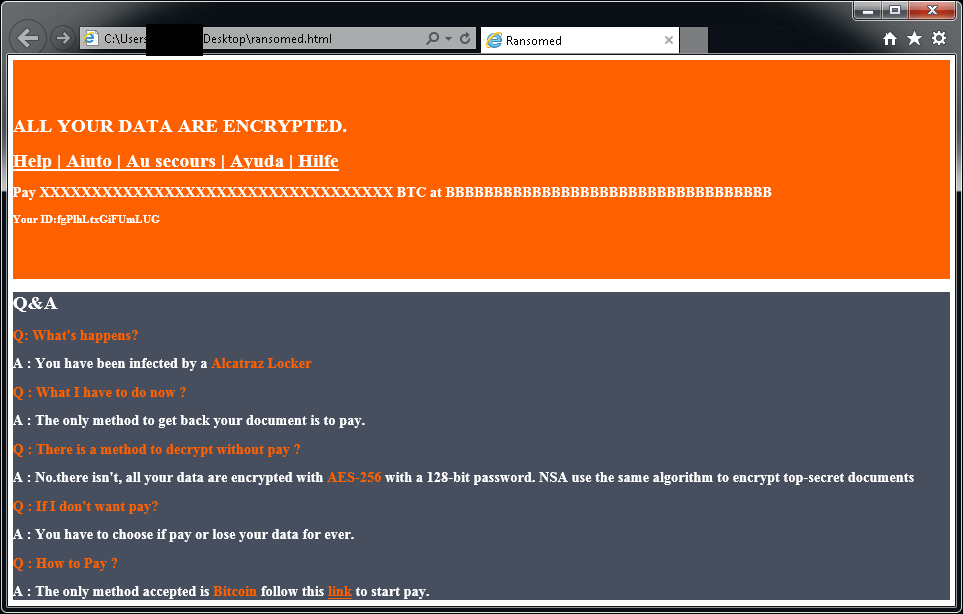

Alcatraz लॉकर

Alcatraz लॉकर एक रैंसमवेयर स्ट्रेन है जो पहली बार नवंबर 2016 के मध्य में देखा गया था. उपयोगकर्ता की फ़ाइलों को एन्क्रिप्ट करने के लिए, यह रैंसमवेयर Base64 एनकोडिंग के साथ संयुक्त AES 256 एन्क्रिप्शन का उपयोग करता है.

एन्क्रिप्ट की हुई फ़ाइलों का एक्सटेंशन ".Alcatraz" होता है.

अपनी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, समान संदेश प्रदर्शित होता है (यह उपयोगकर्ता के डेस्कटॉप में "ransomed.html" फ़ाइल में स्थित होता है):

यदि Alcatraz लॉकर ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

Apocalypse

Apocalypse रैंसमवेयर का एक रूप है जिसे पहली बार जून 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

Apocalypse फ़ाइल नाम के अंत में .encrypted, FuckYourData, locked, Encryptedfile या singapor SecureCrypted जोड़ता है. (उदाहरण के लिए, Thesis.doc = Thesis.doc.locked)

एक्सटेंशन वाली फ़ाइल खोलना. How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt,या .Where_my_files.txt (e.g., Thesis.doc.How_To_Decrypt.txt) इस संदेश के वेरिएंट प्रदर्शित करेंगे:

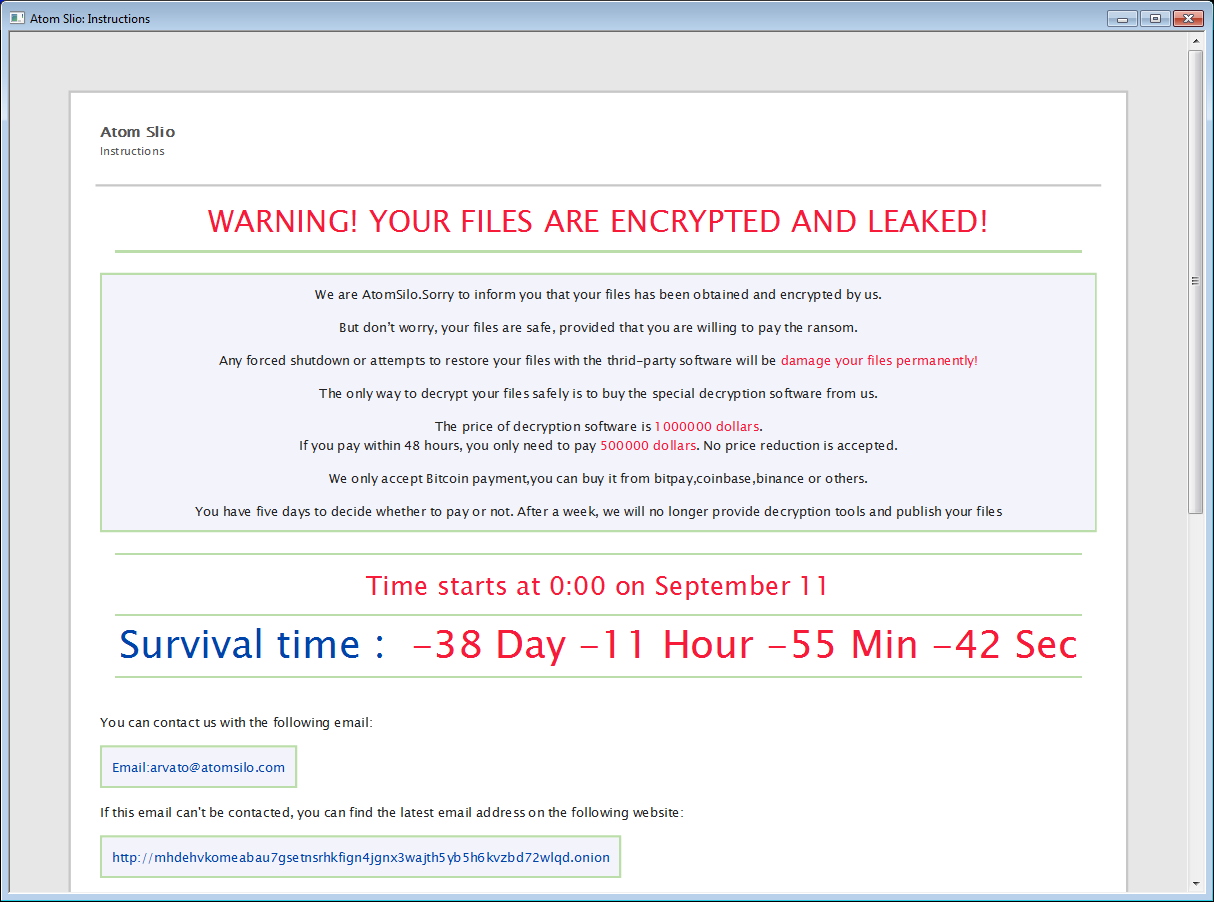

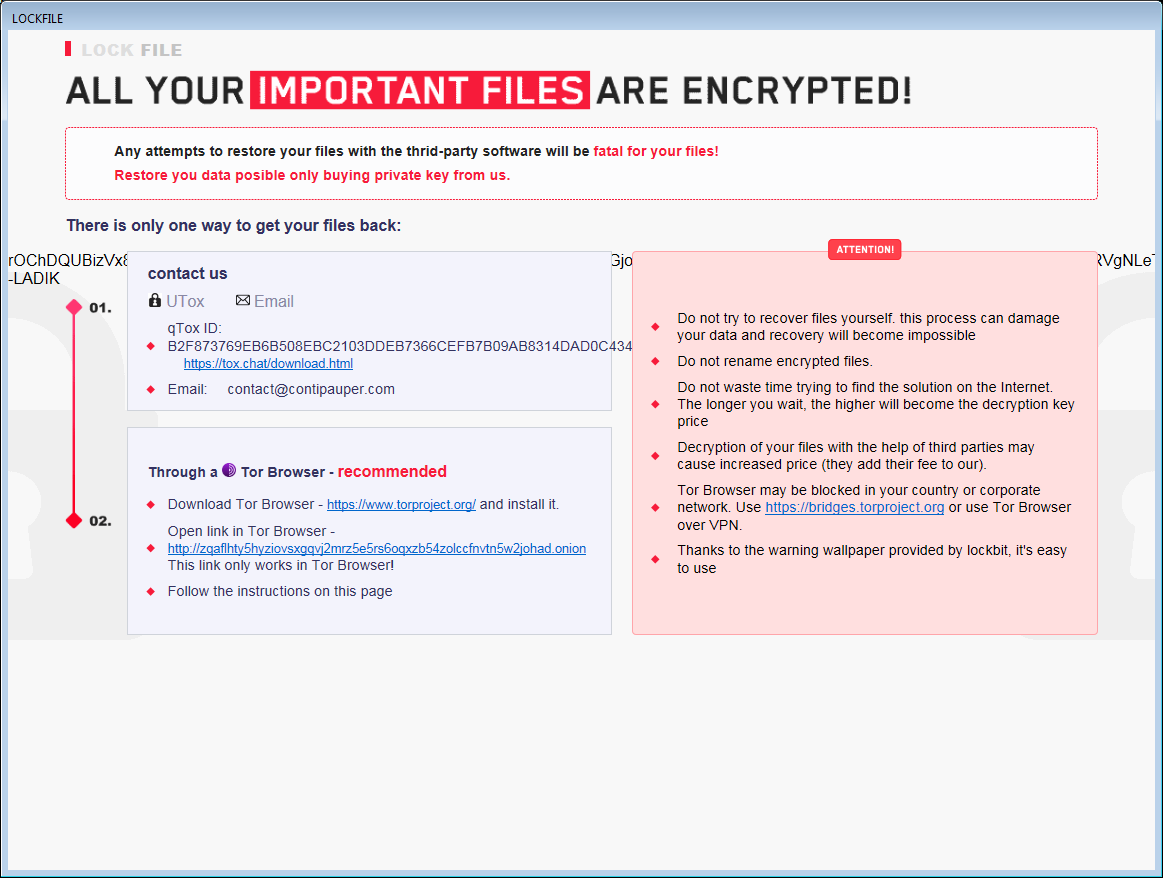

AtomSilo और LockFile

AtomSilo&LockFile, Jiří Vinopal द्वारा विश्लेषण किए गए दो रैंसमवेयर स्ट्रेन हैं. इन दोनों की एक जैसी एन्क्रिप्शन रुपरेखा है, इसलिए यह डिक्रिप्टर दोनों वेरिएंट को कवर करता है. शिकार हुए लोग अपनी फ़ाइलों को मुफ्त में डिक्रिप्ट कर सकते हैं.

एन्क्रिप्ट की गई फ़ाइलों की इन एक्सटेंशन में से किसी एक के द्वारा पहचान की जा सकती है:

.ATOMSILO

.lockfile

कम से कम एक एन्क्रिप्ट की गई फ़ाइल के साथ प्रत्येक फ़ोल्डर में, README-FILE-%ComputerName%-%Number%.hta या LOCKFILE-README-%ComputerName%-%Number%.hta, नाम की रैंसम नोट फ़ाइल भी होती है, उदाहरण के लिए:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

बाबुक रूसी रैंसमवेयर है. सितंबर 2021 में, सोर्स कोड कुछ डिक्रिप्शन कुंजियों सहित लीक हो गया था leaked with some of the decryption keys. शिकार हुए लोग अपनी फ़ाइलों को मुफ्त में डिक्रिप्ट कर सकते हैं.

फ़ाइल को एन्क्रिप्ट करते समय, बाबुक फ़ाइल नाम में नीचे दी गई एक्सटेंशन में से एक जोड़ता है:

babuk

.babyk

doydo

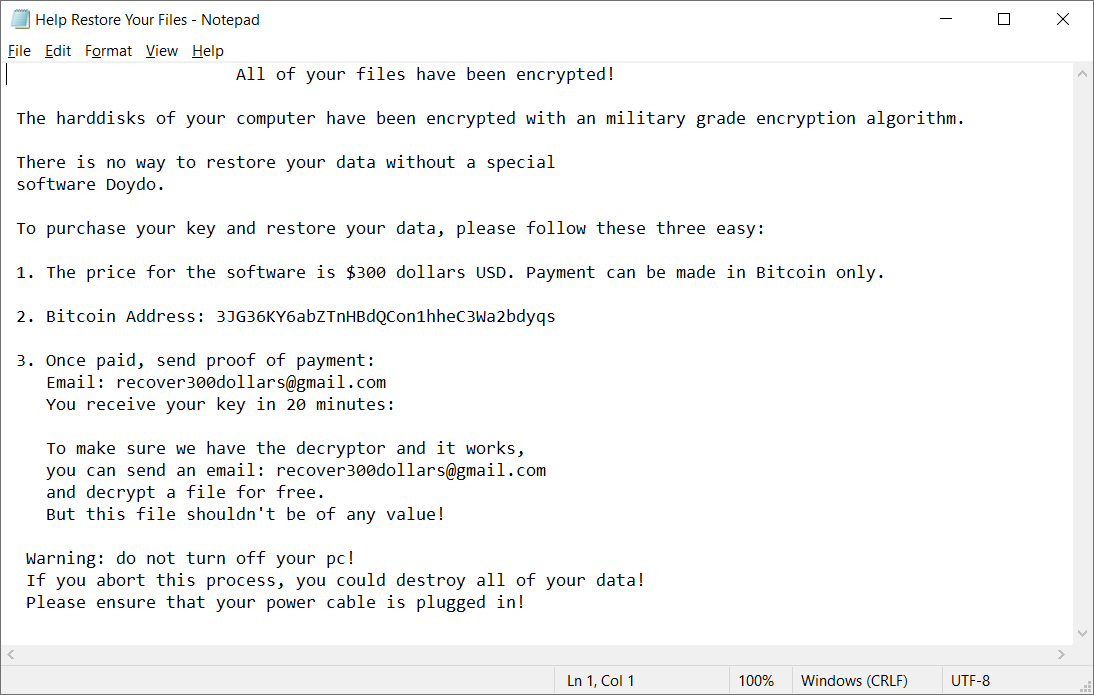

कम से कम एक एन्क्रिप्टेड फ़ाइल वाले प्रत्येक फ़ोल्डर में, Help Restore Your Files txt फ़ाइल को नीचे दी गई विषय-वस्तु सहित पाया जा सकता है:

BadBlock

BadBlock रैंसमवेयर का एक रूप है जिसे पहली बार मई 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

BadBlock आपकी फ़ाइलों का नाम नहीं बदलता है.

आपकी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, BadBlock इनमें से एक संदेश प्रदर्शित करता है (Help Decrypt.html नामक फ़ाइल से):

यदि BadBlock ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

Bart

Bart रैंसमवेयर का एक रूप है जिसे पहली बार जून 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

Bart फ़ाइल नाम के अंत में .bart.zip जोड़ता है. (उदाहरण के लिए, Thesis.doc = Thesis.docx.bart.zip) ये एन्क्रिप्ट किए गए ज़िप संग्रह हैं, जिनमें मूल फ़ाइलें हैं.

आपकी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, Bart आपके डेस्कटॉप के वॉलपेपर को नीचे दी गई एक छवि के रूप में बदलता है. इस छवि में दिए गए पाठ का उपयोग Bart की पहचान में सहायता करने के लिए भी उपयोग किया जा सकता है और इसे डेस्कटॉप पर recover.bmp और recover.txt नामक फ़ाइलों पर संग्रहीत किया जाता है.

यदि Bart ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

स्वीकृति: हम PkCrack के लेखक पीटर कॉनरैड का धन्यवाद करना चाहते हैं, जिन्होंने हमारे Bart डिक्रिप्शन टूल में अपनी लाइब्रेरी का उपयोग करने की अनुमति दी थी.

BigBobRoss

BigBobRoss उपयोगकर्ता की फ़ाइलों को AES128 एन्क्रिप्शन का उपयोग करके एन्क्रिप्ट करता है. एन्क्रिप्ट की गई फ़ाइलों में नया एक्सटेंशन ".obfuscated" फ़ाइल नाम के अंत में जोड़ा गया है.

रैंसमवेयर निम्नलिखित एक्सटेंशन जोड़ता है: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

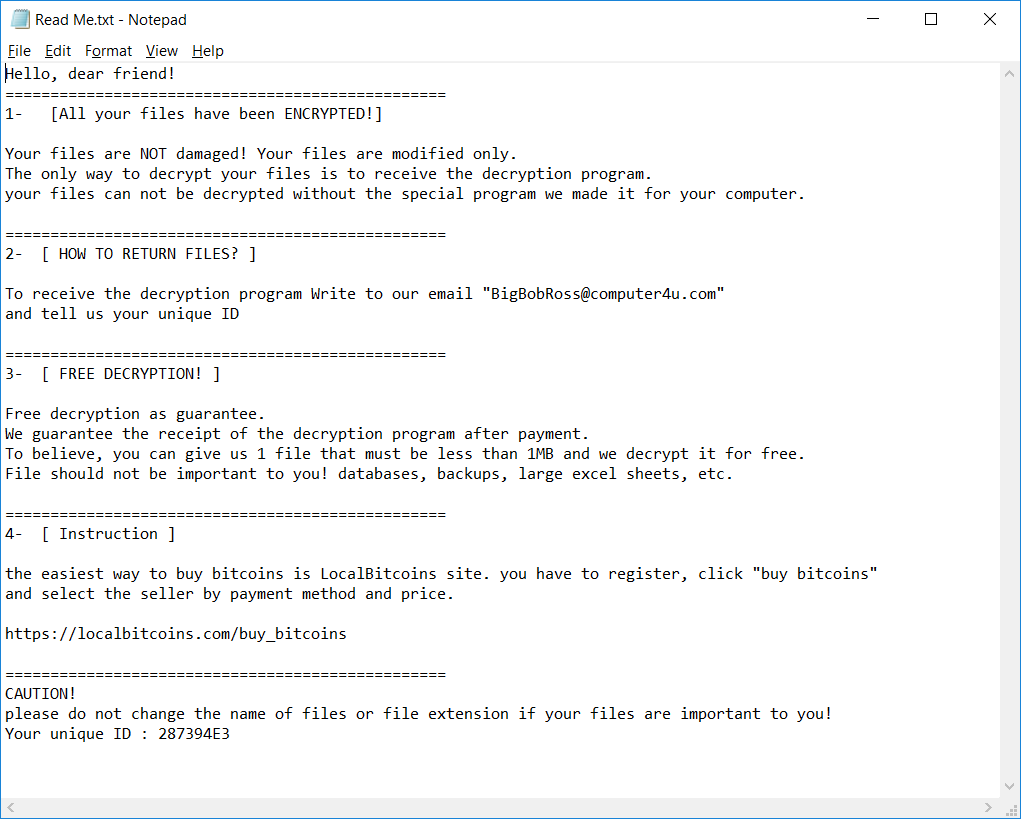

रैंसमवेयर प्रत्येक फ़ोल्डर में "Read Me.txt" नामक एक टेक्स्ट फ़ाइल भी बनाता है. फ़ाइल की विषय वस्तु नीचे दी गई है.

BTCWare

BTCWare एक रैंसमवेयर स्ट्रेन है, जो मार्च 2017 में पहली बार सामने आया था. तब से, हमने पांच वेरिएंट देखे हैं, जिन्हें एन्क्रिप्ट की गई फ़ाइल एक्सटेंशन द्वारा अलग किया जा सकता है. रैंसमवेयर दो अलग-अलग एन्क्रिप्शन विधियों – RC4 और AES 192 का उपयोग करता है.

एन्क्रिप्ट की गई फ़ाइल नामों में निम्नलिखित प्रारूप होंगे:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

इसके अलावा, निम्न फ़ाइलों में से एक को PC पर पाया जा सकता है

%USERPROFILE%\Desktop पर Key.dat

%USERPROFILE%\AppData\Roaming में 1.bmp

प्रत्येक फ़ोल्डर में कम से कम एक एन्क्रिप्टेड फ़ाइल के साथ #_README_#.inf या !#_DECRYPT_#!.inf.

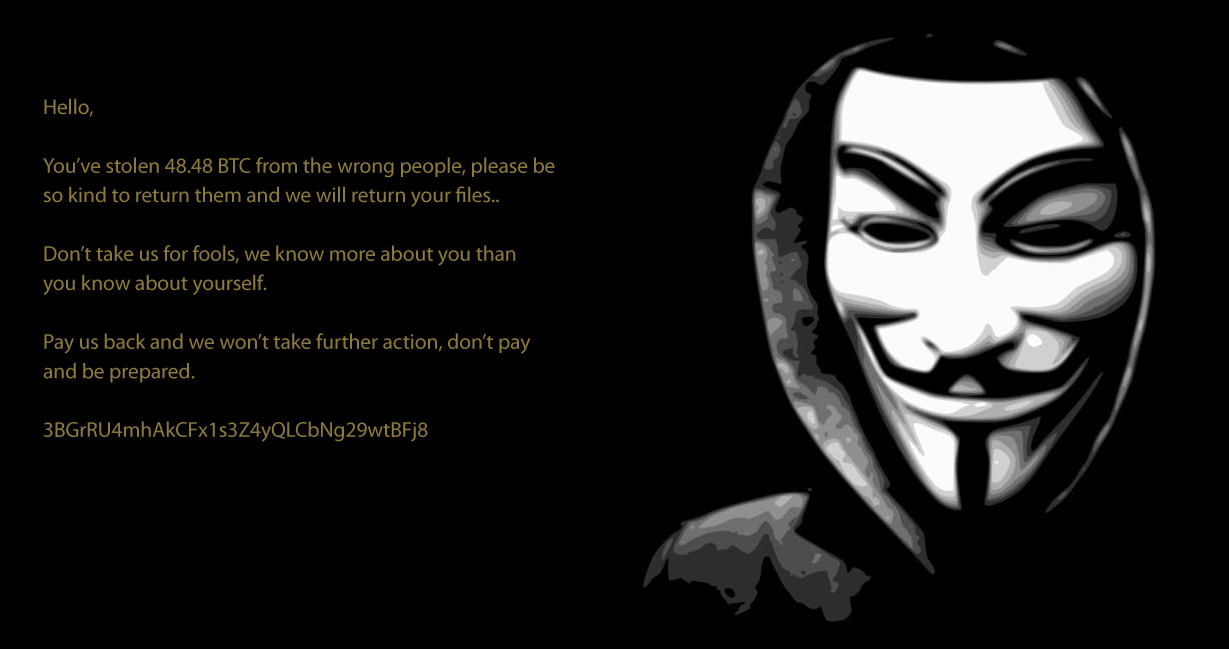

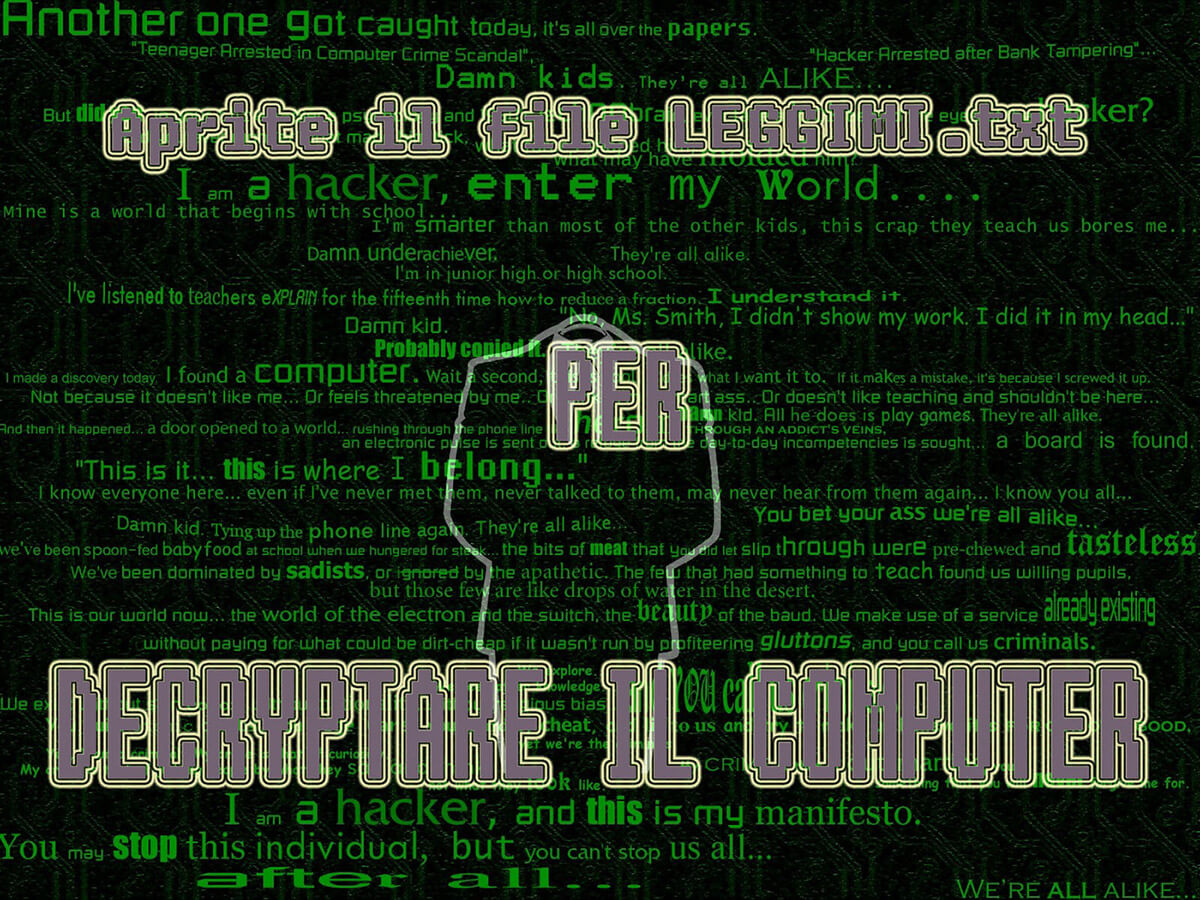

अपनी फ़ाइलों को एन्क्रिप्ट करने के बाद, डेस्कटॉप वॉलपेपर को निम्नलिखित में बदल दिया जाता है:

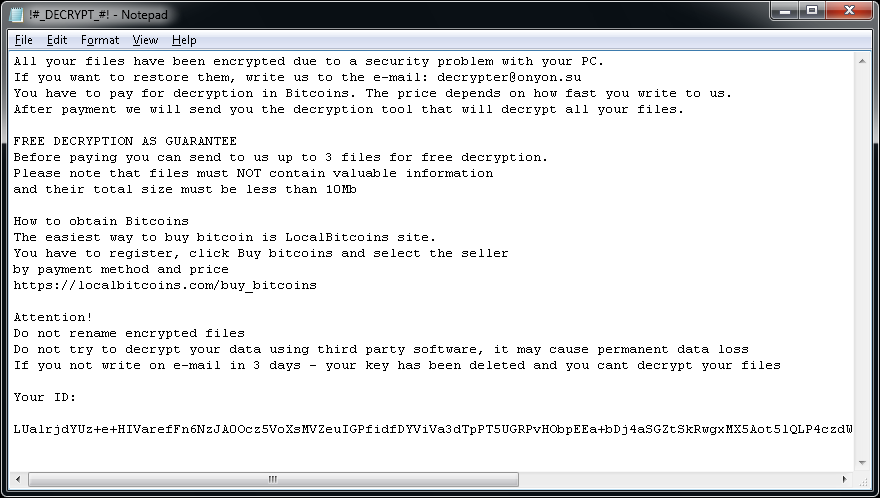

आप निम्नलिखित रैनसम नोट्स में से एक को देख सकते हैं:

Crypt888

Crypt888 (जिसे मिरिकोप के नाम से भी जाना जाता है) रैंसमवेयर का एक रूप है जिसे पहली बार जून 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

Crypt888 फ़ाइल नाम की शुरुआत में लॉक. जोड़ता है. (जैसे, Thesis.doc = Lock.Thesis.doc)

आपकी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, Crypt888 आपके डेस्कटॉप के वॉलपेपर को नीचे दी गई एक छवि के रूप में बदलता है:

यदि Crypt888 ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

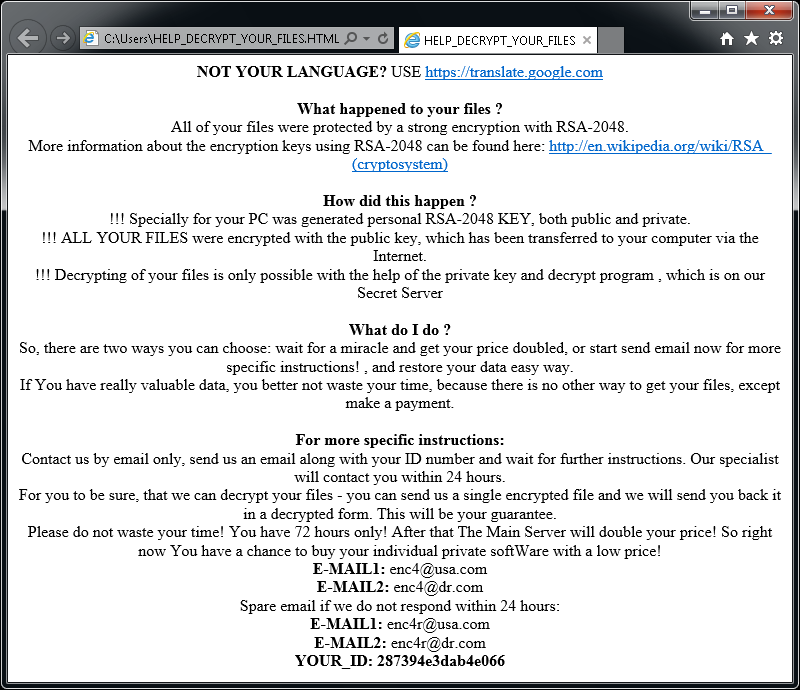

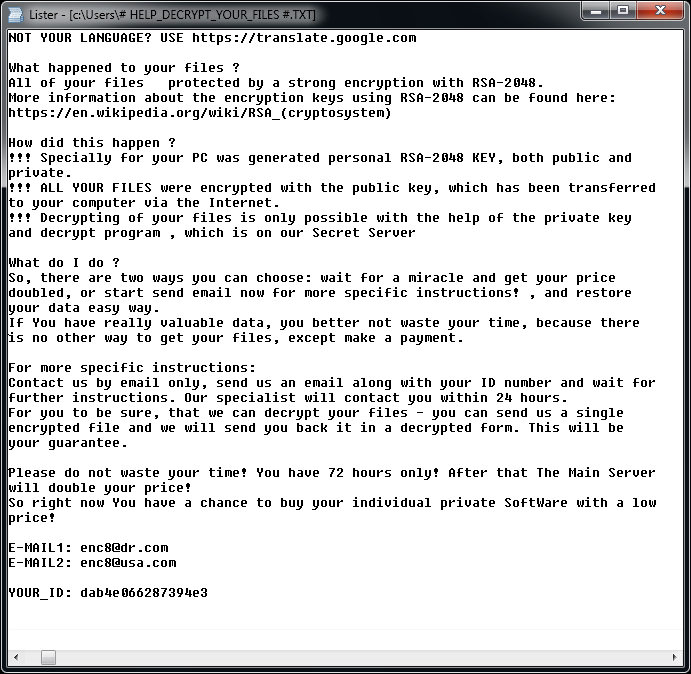

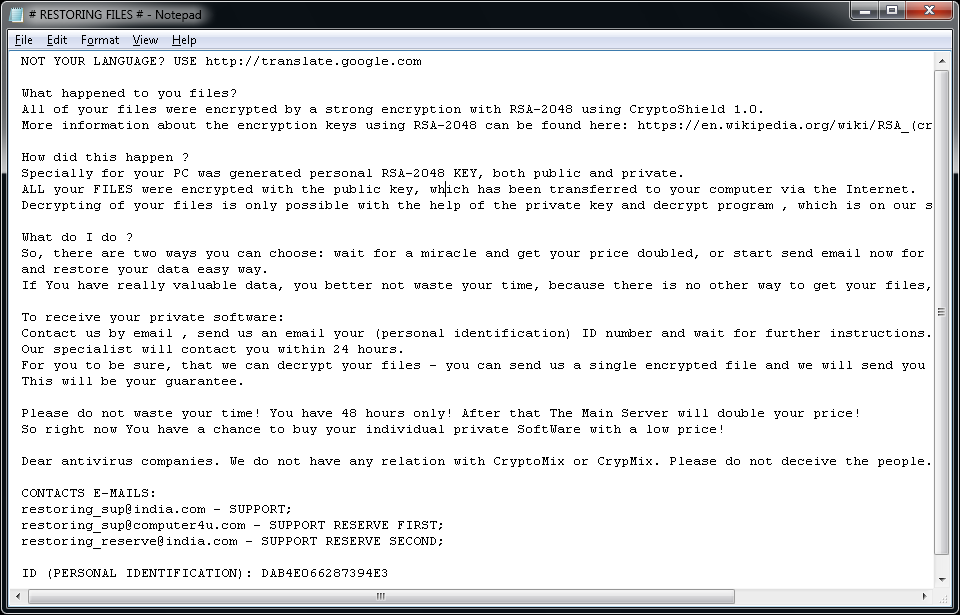

CryptoMix (ऑफ़लाइन)

CryptoMix (जिसे CryptFile2 या Zeta भी कहा जाता है) एक रैंसमवेयर स्ट्रेन है जिसे मार्च 2016 में पहली बार देखा गया था. 2017 के प्रारंभ में CryptoMix का एक नया रूप सामने आया जिसे CryptoShield कहा जाता है. दोनों रूप एक दूरस्थ सर्वर से डाउनलोड की गई एक अद्वितीय एन्क्रिप्शन कुंजी के साथ AES256 का उपयोग करके फ़ाइलें एन्क्रिप्ट करते हैं. हालांकि, यदि आपका सर्वर उपलब्ध नहीं है या उपयोगकर्ता इंटरनेट से कनेक्ट नहीं है, तो रैंसमवेयर एक नियत कुंजी ("ऑफ़लाइन कुंजी") से फ़ाइलें एन्क्रिप्ट करेगा.

महत्वपूर्ण: प्रदान किया गया डिक्रिप्शन टूल केवल "ऑफ़लाइन कुंजी" का उपयोग करके एन्क्रिप्ट की गई फ़ाइलों का समर्थन करता है. जिन मामलों में फ़ाइलें एन्क्रिप्ट करने के लिए ऑफ़लाइन कुंजी का उपयोग नहीं किया था, वहां हमारे टूल फ़ाइलों को रीस्टोर नहीं कर पाएंगे और कोई फ़ाइल संशोधन नहीं किया जाएगा.

अपडेट 2017-07-21: डिक्रिप्टर को मोल वेरिएंट के साथ काम करने के लिए अपडेट किया गया था.

एन्क्रिप्ट की गई फ़ाइलों में निम्न में से कोई एक एक्सटेंशन होगा: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl या .MOLE.

फ़ाइलों को एन्क्रिप्ट किए जाने के बाद निम्न फ़ाइलों को PC पर पाया जा सकता है:

यदि CryptoMix ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) एक रैंसमवेयर स्ट्रैन है जो सितंबर 2015 से उपलब्ध है. यह RSA-1024 एसमेट्रिक एन्क्रिप्शन के साथ संयोजित AES-256 का उपयोग करता है.

एन्क्रिप्ट की हुई फ़ाइलों में अनेक प्रकार के एक्सटेंशन होते हैं, जिनमें निम्न शामिल हैं:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

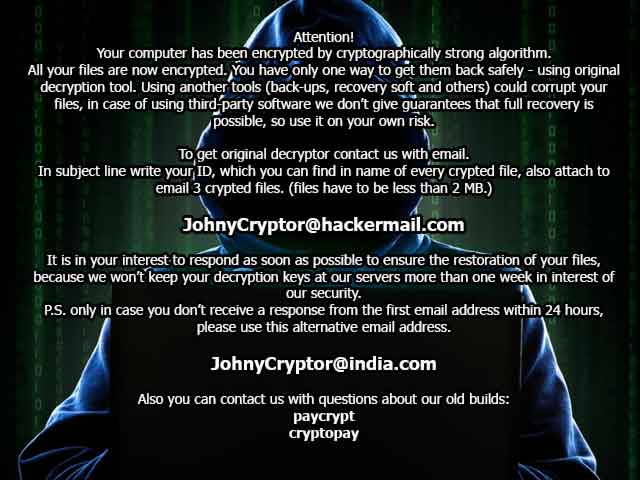

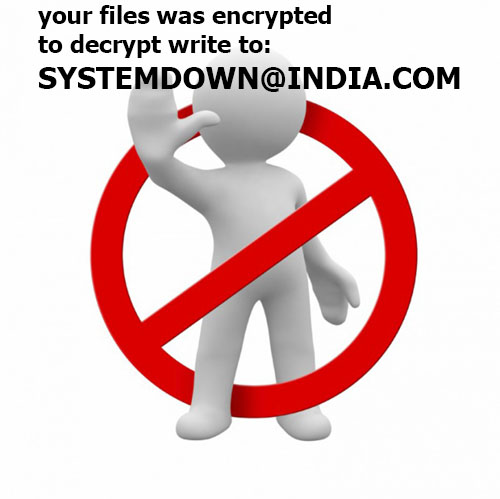

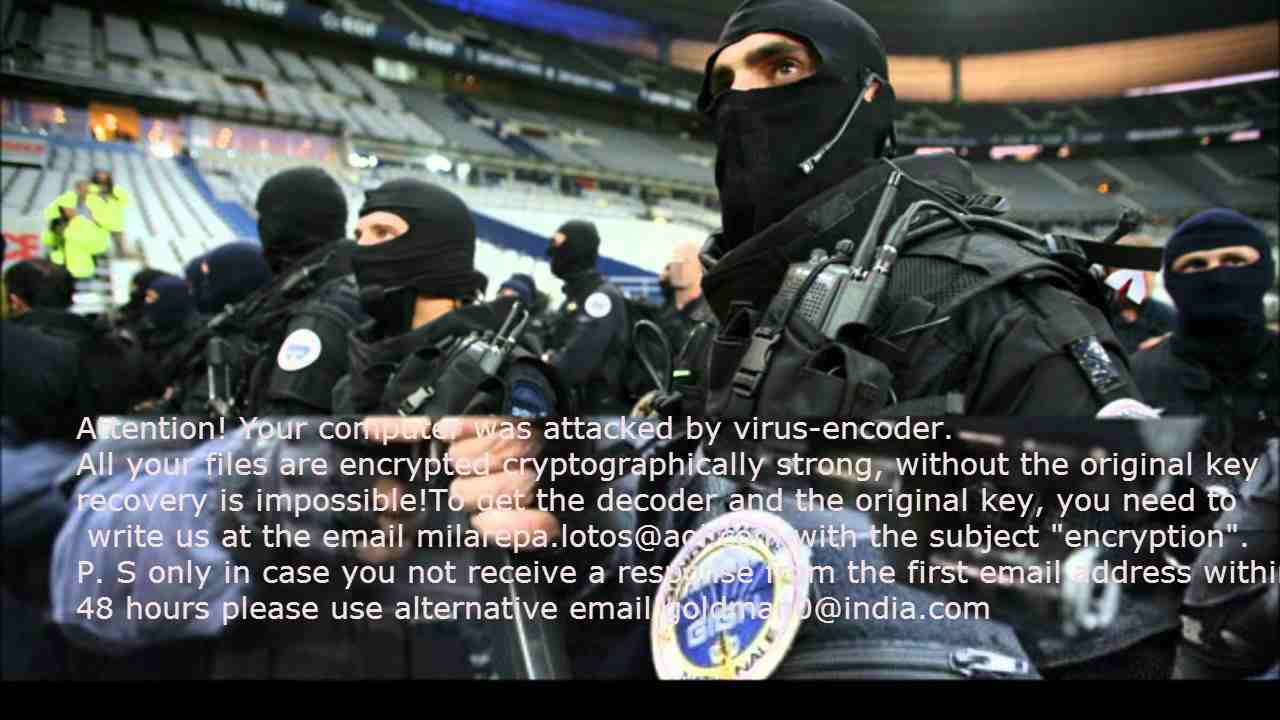

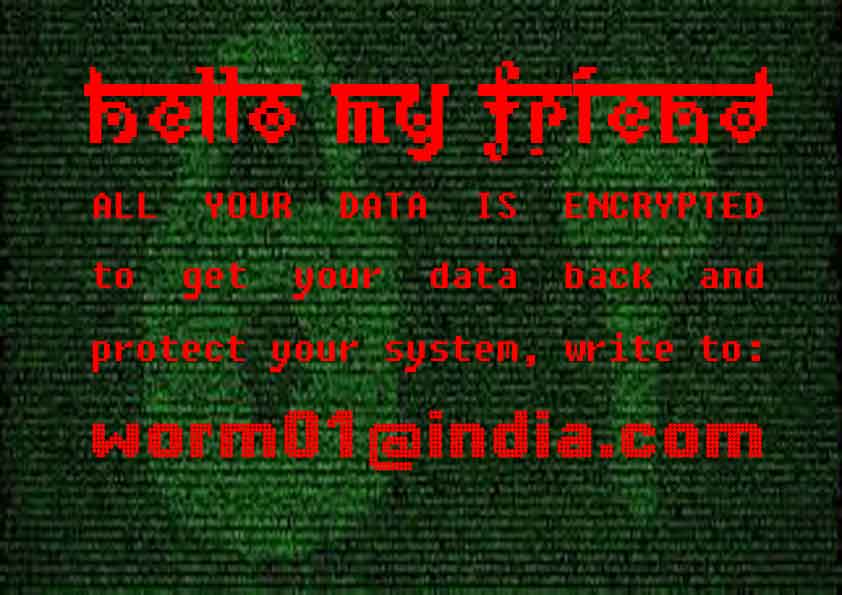

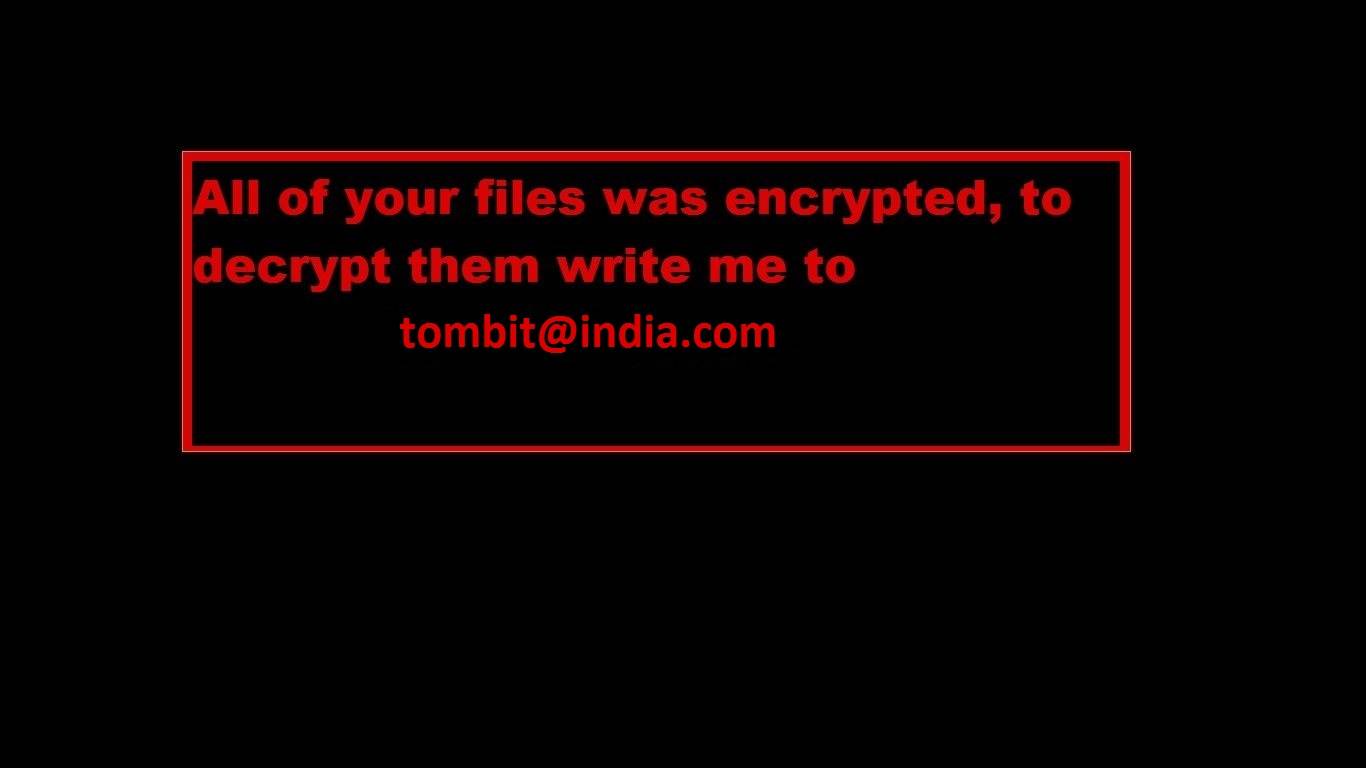

आपकी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, निम्नलिखित में से एक संदेश प्रदर्शित होगा (नीचे देखें). संदेश उपयोगकर्ता के डेस्कटॉप पर "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" या "HOW TO DECRYPT YOUR DATA.txt" में स्थित है. इसके अलावा, डेस्कटॉप पृष्ठभूमि नीचे दी गई तस्वीरों में से एक में बदल जाती है.

यदि CrySiS ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

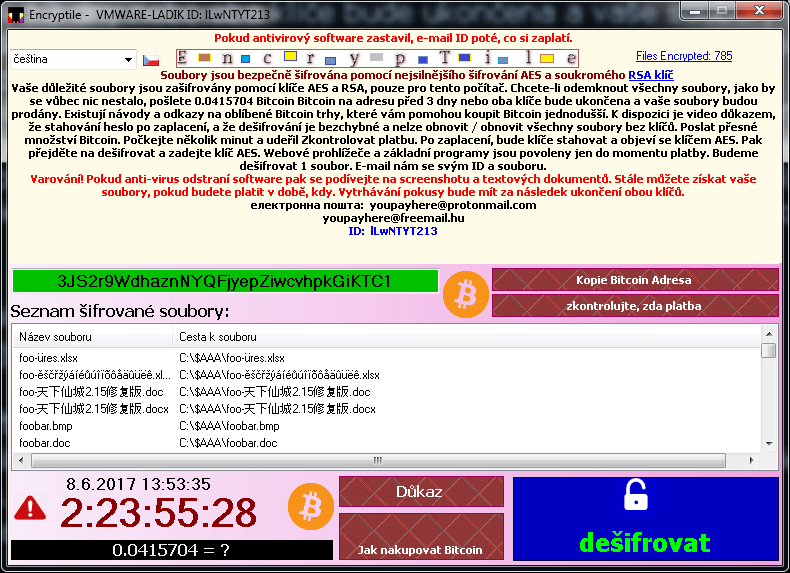

EncrypTile

EncrypTile एक रैंसमवेयर है, जिसे हमने पहली बार 2016 के नवंबर में देखा था. आधे वर्ष के विकास के बाद, हमने इस रैंसमवेयर का एक नया, अंतिम संस्करण पकड़ा. यह एक कुंजी का उपयोग करते हुए AES-128 एन्क्रिप्शन का उपयोग करता है, जो किसी दिए गए PC और उपयोगकर्ता के लिए स्थायी होती है.

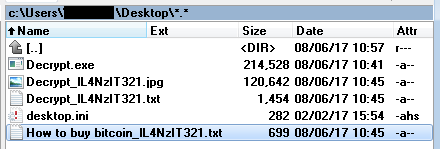

रैंसमवेयर "encrypTile" शब्द को फ़ाइल नाम में जोड़ता है:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

रैंसमवेयर उपयोगकर्ता के डेस्कटॉप पर चार नई फाइलें भी बनाता है. इन फ़ाइलों के नाम स्थानीयकृत होते हैं, यहाँ उनके अंग्रेजी संस्करण हैं:

चलाते समय, रैंसमवेयर सक्रिय रूप से उपयोगकर्ता को ऐसे किसी भी टूल को चलाने से रोकता है जो संभवतः इसे हटा सकता है. यदि आपके PC पर रैंसमवेयर चल रहा हो, तो डिक्रिप्टर को चलाने के तरीके के बारे में अधिक विस्तृत निर्देशों के लिए ब्लॉग पोस्ट देखें.

FindZip

FindZip एक रैंसमवेयर स्ट्रेन है जिसे फरवरी 2017 के अंत में देखा गया था. यह रैंसमवेयर Mac OS X (संस्करण 10.11 या नया) पर फैलता है. एन्क्रिप्शन ZIP फ़ाइलों को बनाने पर आधारित है – प्रत्येक एन्क्रिप्टेड फ़ाइल एक ZIP अर्काइव है, जिसमें मूल दस्तावेज़ होता है.

एन्क्रिप्ट की हुई फ़ाइलों का एक्सटेंशन .crypt होगा.

आपकी फ़ाइलों को एन्क्रिप्ट करने के बाद, उपयोगकर्ता के डेस्कटॉप पर कई फाइलें बनाई जाती हैं, जिनका नाम वेरिएंट निम्न होता है: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. वे सभी समान होती हैं, जिनमें निम्नलिखित टेक्स्ट संदेश होता है:

विशेष: क्योंकि AVAST के डिक्रिप्टर Windows की ऐप्लिकेशन हैं, Mac (WINE, CrossOver) पर एक इम्यूलेशन लेयर स्थापित करना आवश्यक है. अधिक जानकारी के लिए, कृपया हमारे ब्लॉग पोस्ट को पढ़ें.

यदि ग्लोब ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

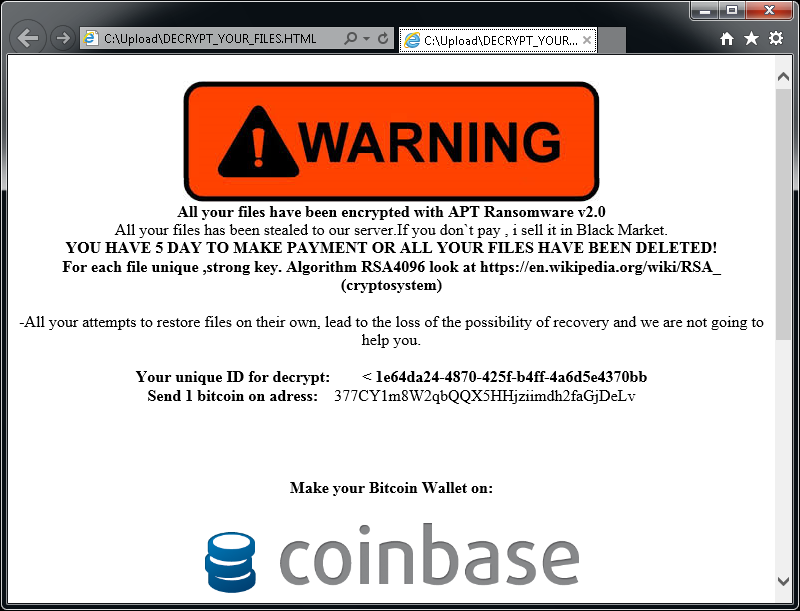

Fonix

Fonix रैंसमवेयर जून, 2020 से सक्रिय था. C++ में लिखा हुआ, यह तीन प्रमुख एन्क्रिप्शन स्कीम (RSA-4096 मास्टर कुंजी, RSA-2048 सत्र कुंजी, SALSA/ChaCha एन्क्रिप्शन के लिए 256-bit फ़ाइल कुंजी) का उपयोग करता है. फरवरी 2021 में, रैंसमवेयर लेखकों ने अपना व्यवसाय बंद कर दिया और मास्टर RSA कुंजी प्रकाशित की, जिसका उपयोग फ़ाइलों को निःशुल्क डीक्रिप्ट करने के लिए किया जा सकता है.

एन्क्रिप्ट की गई फ़ाइलों में इनमें से एक एक्सटेंशन होगा:

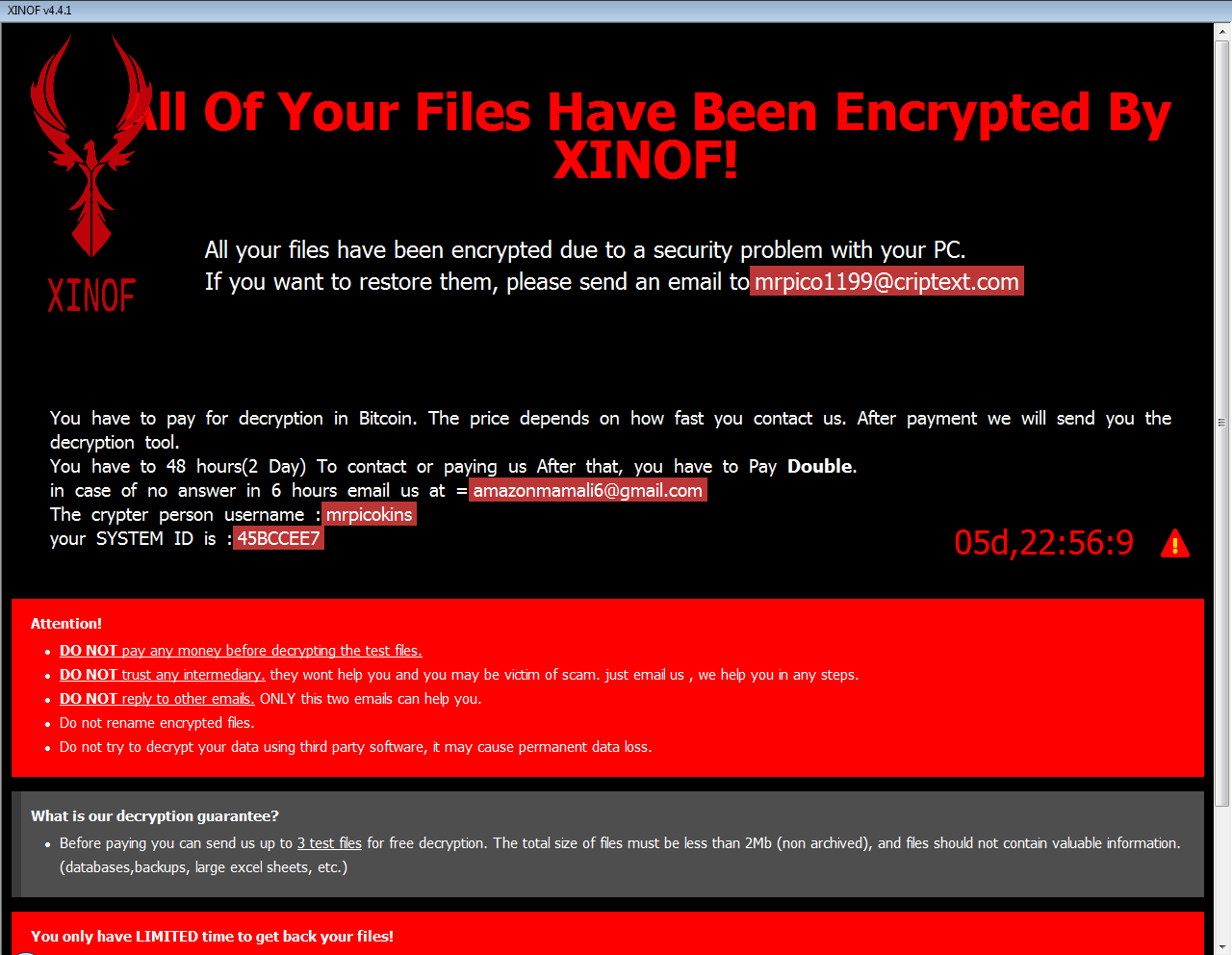

.FONIX,

.XINOF

विक्टिम मशीन पर फ़ाइलों को एन्क्रिप्ट करने के बाद, रैंसमवेयर नीचे दिया गया स्क्रीन दिखाता है:

यदि Fonix ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

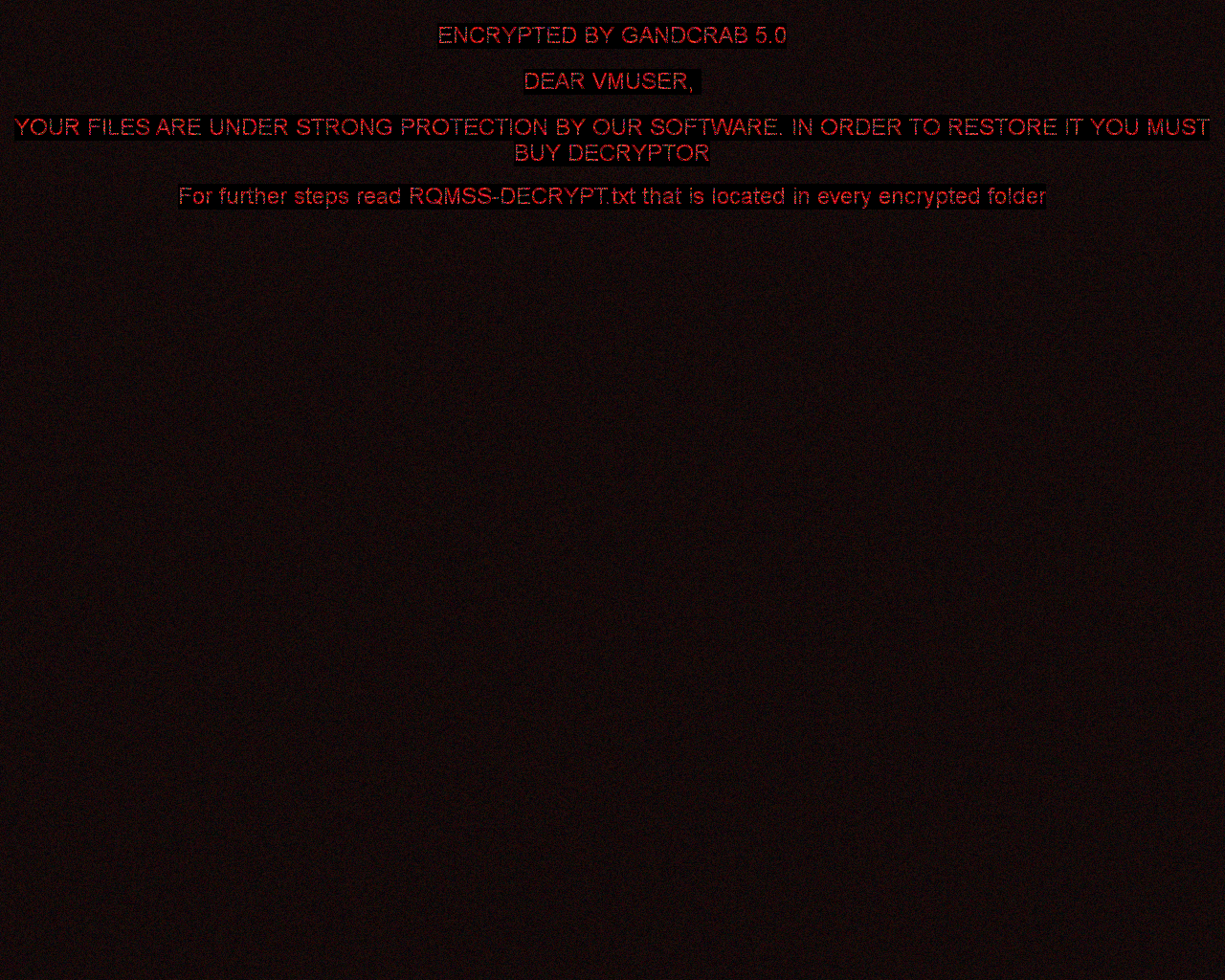

GandCrab

Gandcrab 2018 में सबसे अधिक प्रचलित रैंसमवेयर में से है. 17. अक्टूबर 2018 को, Gandcrab के डेवलपर्स ने उन पीड़ितों के लिए 997 कुंजियां जारी कीं जो सीरिया में स्थित हैं। साथ ही, जुलाई, 2018 में 4-5.2 संस्करणों के लिए FBI ने मास्टर डीक्रिप्शन कुंजी प्रकाशित की. डिक्रिप्टर का यह संस्करण इन सभी कुंजियों का उपयोग करता है और मुफ्त में फ़ाइलों को डिक्रिप्ट कर सकता है.

रैंसमवेयर कई संभावित एक्सटेंशन जोड़ता है:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (अक्षर यादृच्छिक हैं)

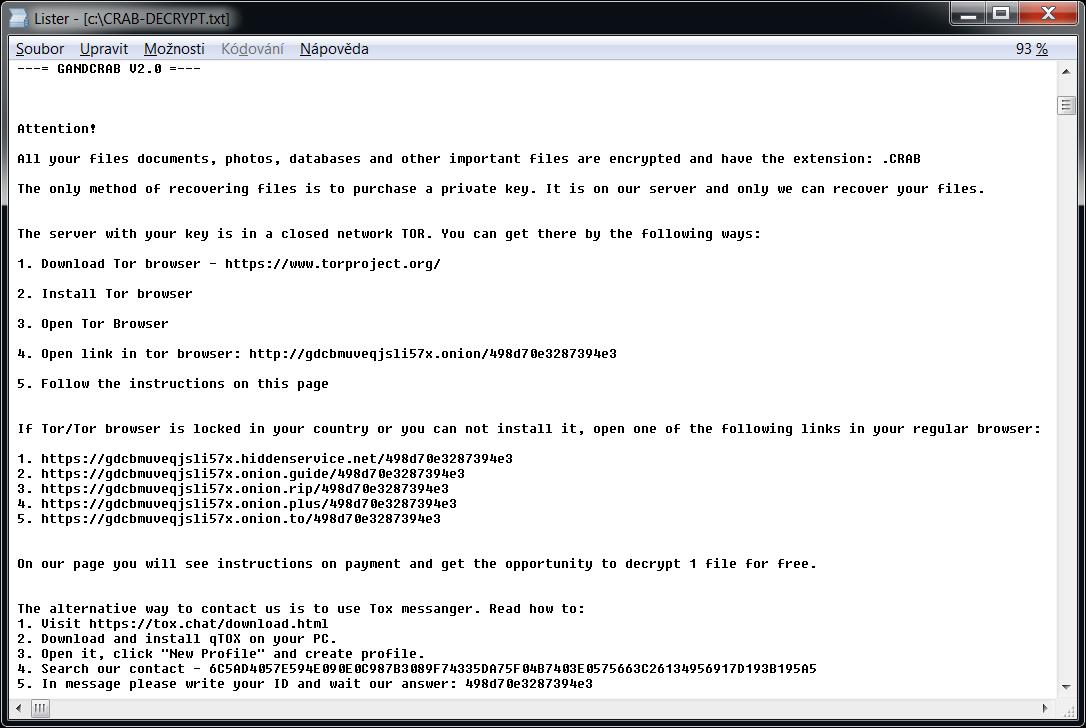

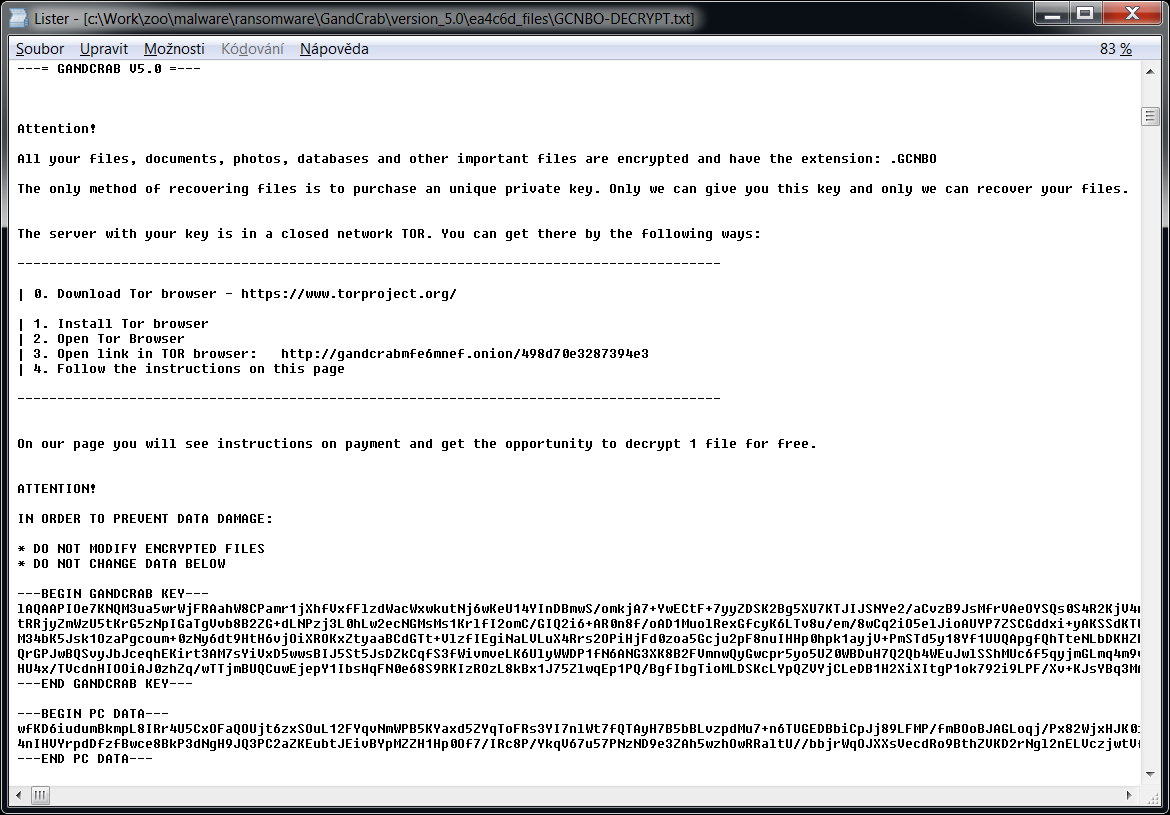

रैंसमवेयर प्रत्येक फ़ोल्डर में "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" or "%RandomLetters%-MANUAL.txt" नामक टेक्स्ट फ़ाइल भी बनाता है. फ़ाइल की विषय वस्तु नीचे दी गई है.

रैंसमवेयर के बाद के संस्करण भी उपयोगकर्ता के डेस्कटॉप पर निम्नलिखित छवि सेट कर सकते हैं:

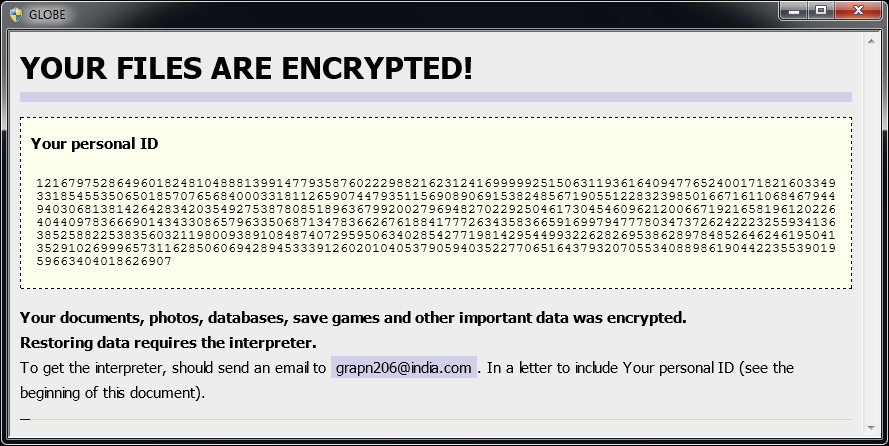

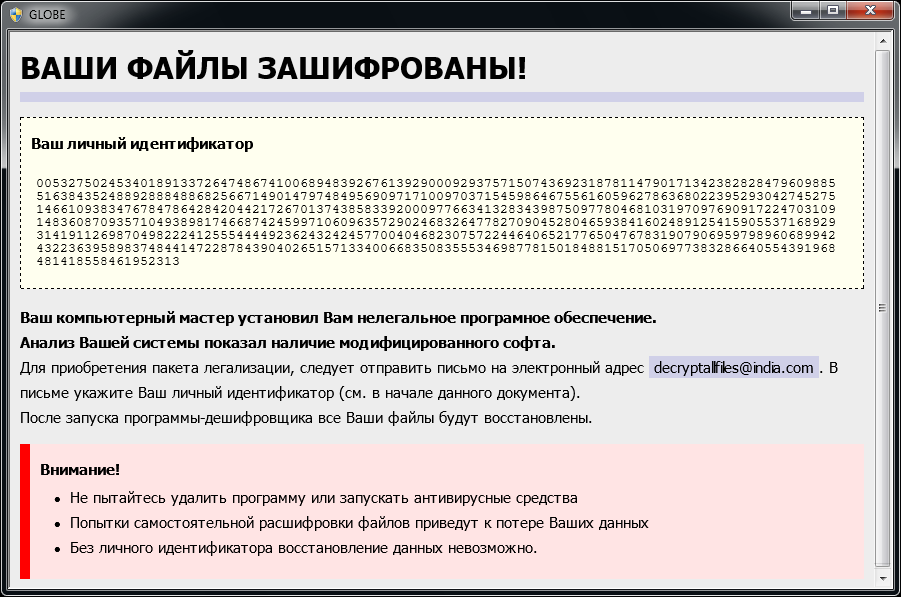

Globe

Globe एक रैंसमवेयर स्ट्रेन है जो अगस्त 2016 से देखा गया है. वेरिएंट के आधार पर, यह RC4 या Blowfish विधि का उपयोग करता है. यहाँ संक्रमण के कुछ संकेत दिए गए हैं:

Globe फ़ाइल नाम में निम्नलिखित में से एक एक्सटेंशन जोड़ता है: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", or ".hnyear". इसके अलावा, इसके कुछ संस्करण फ़ाइल नाम को भी एन्क्रिप्ट करते हैं.

आपकी फ़ाइलों को एन्क्रिप्ट करने के बाद, समान संदेश प्रदर्शित होता है (यह "How to restore files.hta" या "Read Me Please.hta" फ़ाइल में स्थित होता है):

यदि ग्लोब ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

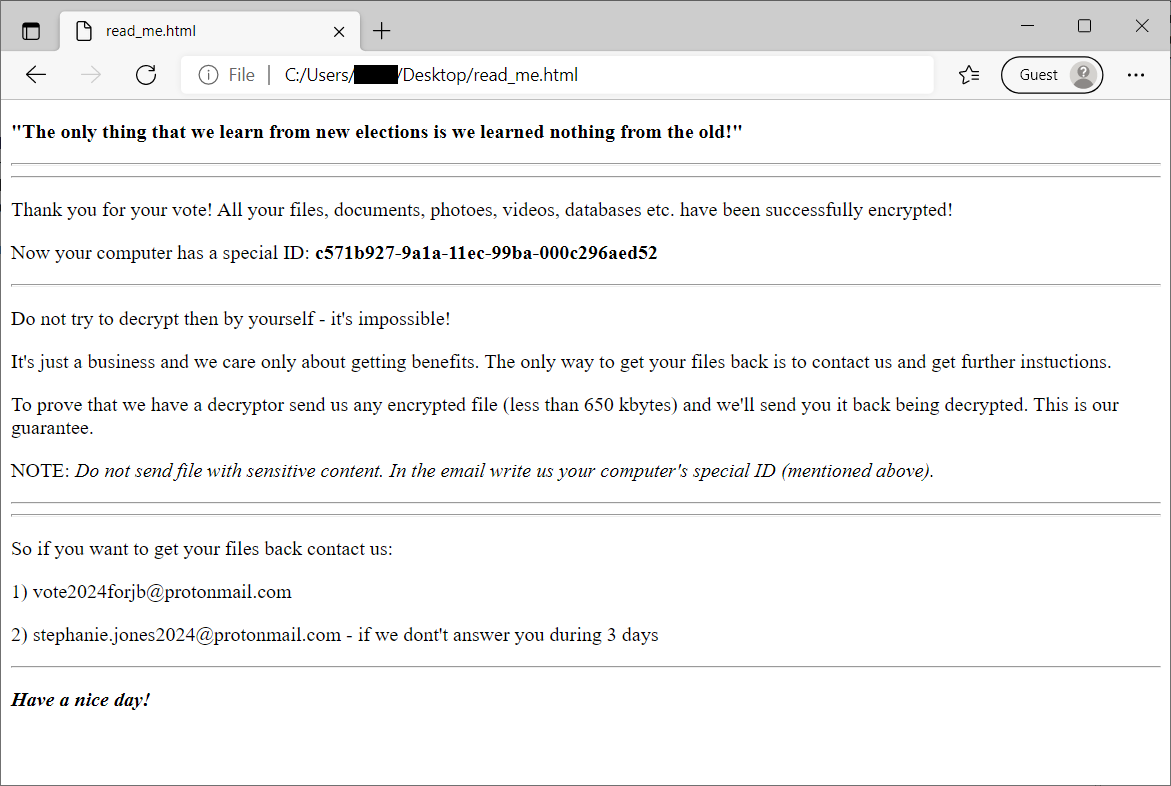

HermeticRansom

HermeticRansom रैंसमवेयर है जिसका उपयोग यूक्रेन में रूसी आक्रमण की शुरुआत में किया गया था. इसे Go भाषा में लिखा गया है और यह AES GCM सममित सिफ़र के साथ फ़ाइलें एन्क्रिप्ट करता है. इस रैंसमवेयर अटैक से पीड़ित व्यक्ति अपनी फ़ाइलों को मुफ्त़ में डिक्रिप्ट कर सकता है.

एन्क्रिप्ट की गई फ़ाइलों को [vote2024forjb@protonmail.com].encryptedJB फ़ाइल एक्सटेंशन द्वारा पहचाना जा सकता है. साथ ही, एक read_me.html नाम वाली फ़ाइल को यूज़र के डेस्कटॉप पर छोड़ दिया जाता है (नीचे दी गई छवि देखें).

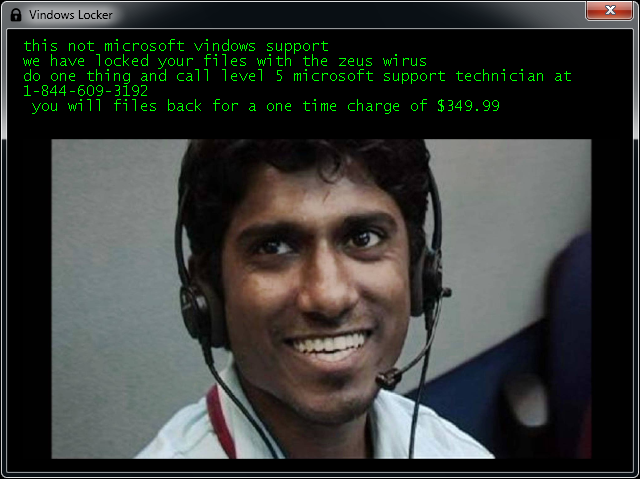

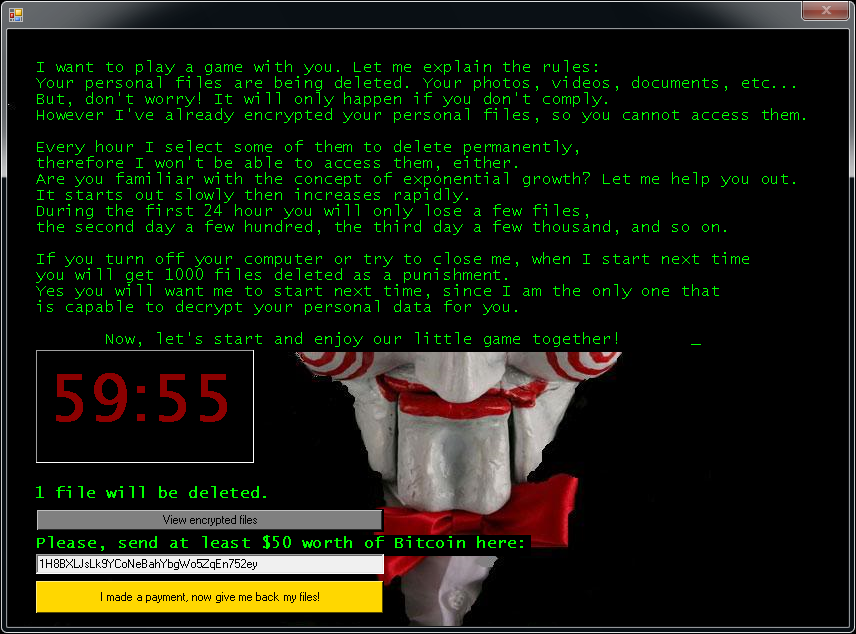

Jigsaw

Jigsaw एक रैंसमवेयर स्ट्रैन है जिसे मार्च 2016 से उपलब्ध है. इसका नाम फ़िल्म के किरदार "The Jigsaw Killer" के नाम पर रखा गया है. इस रैंसमवेयर के विविध रूप रैंनसम स्क्रीन पर Jigsaw Killer के चित्र का उपयोग करते हैं.

एन्क्रिप्ट की गई फ़ाइलों में निम्न में से कोई एक एक्सटेंशन होगा: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, या .gefickt.

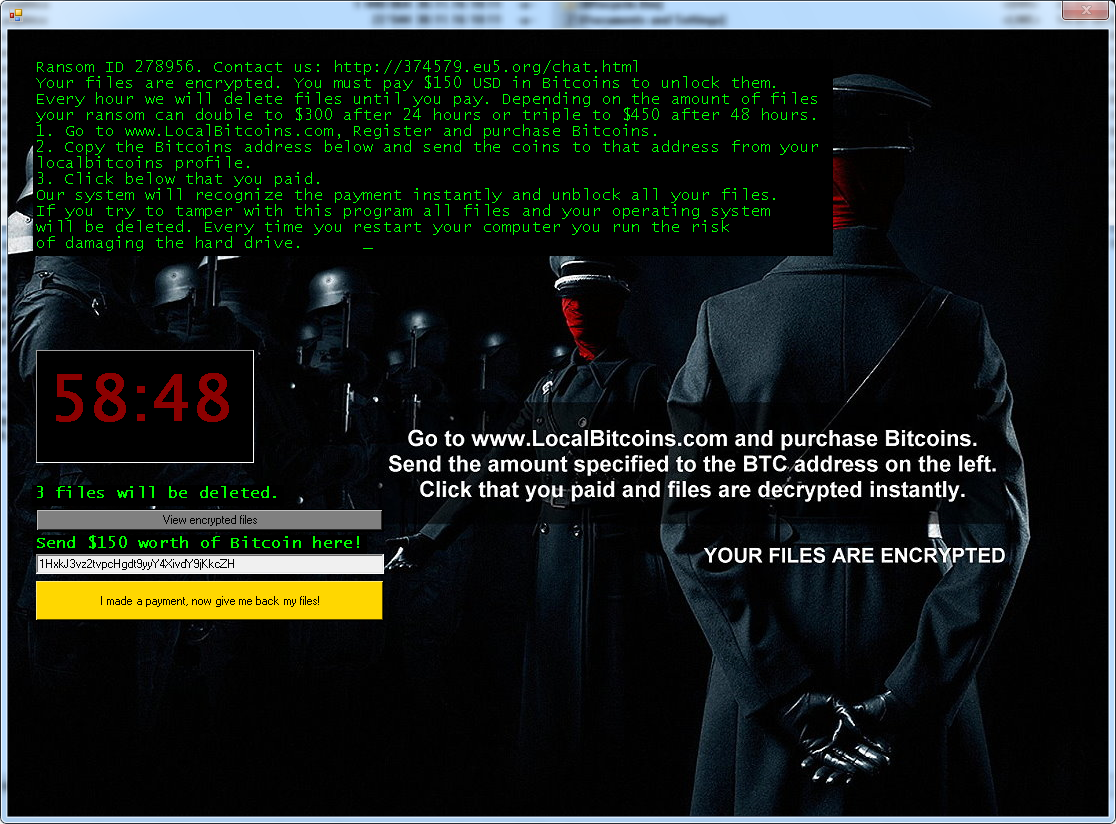

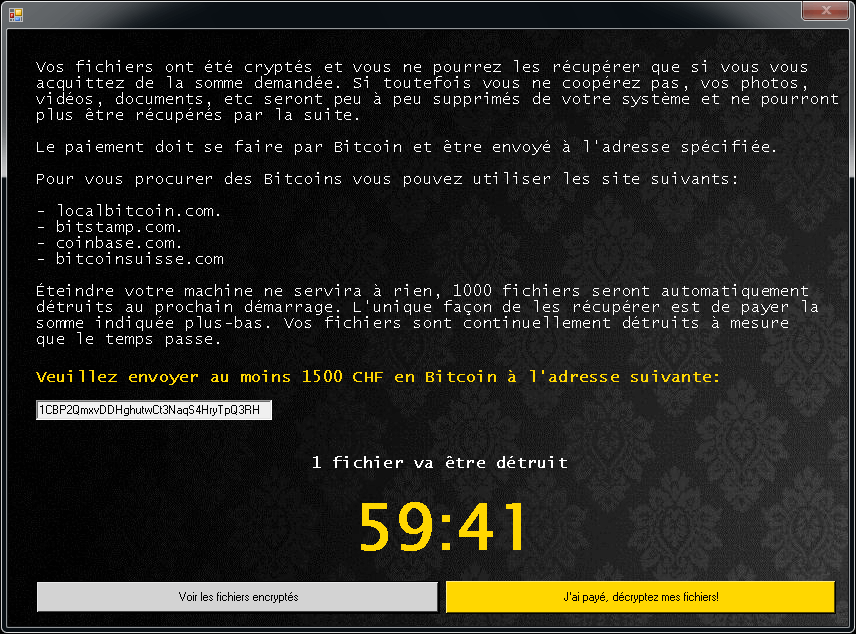

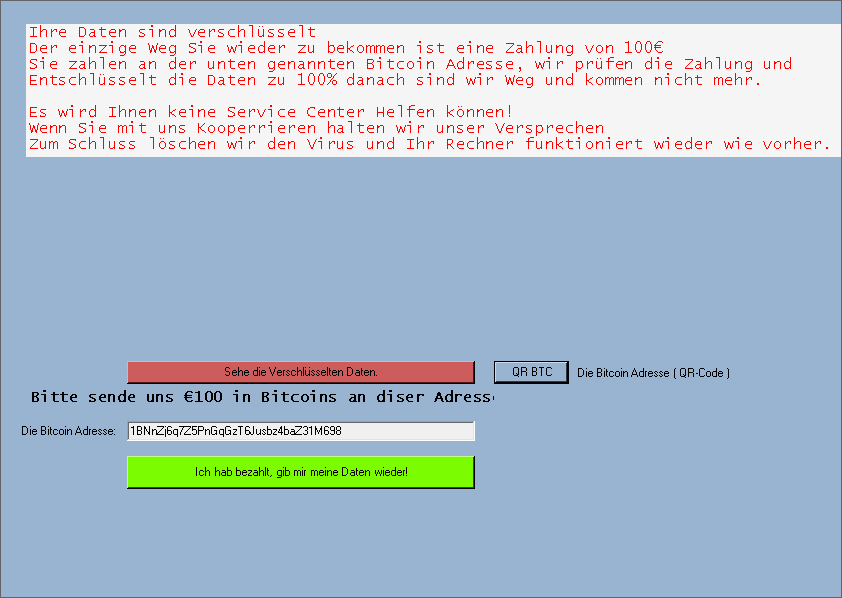

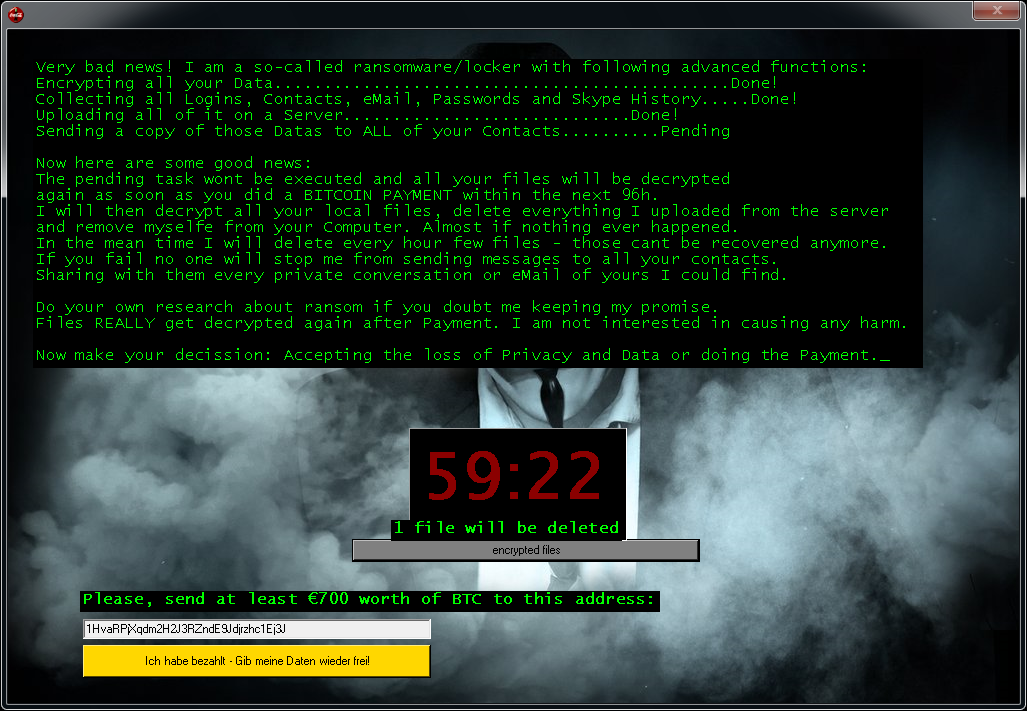

आपकी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, नीचे दी गई स्क्रीन में से कोई एक प्रदर्शित होगी:

यदि Jigsaw ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

LambdaLocker

LambdaLocker एक रैंसमवेयर स्ट्रेन है जिसे हमने मई 2017 में पहली बार देखा था. यह पायथन प्रोग्रामिंग भाषा में लिखा गया है और वर्तमान में प्रचलित संस्करण डिक्रिप्ट करने लायक है.

रैंसमवेयर एक फ़ाइल नाम के बाद ".MyChemicalRomance4EVER" एक्सटेंशन जोड़ता है:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

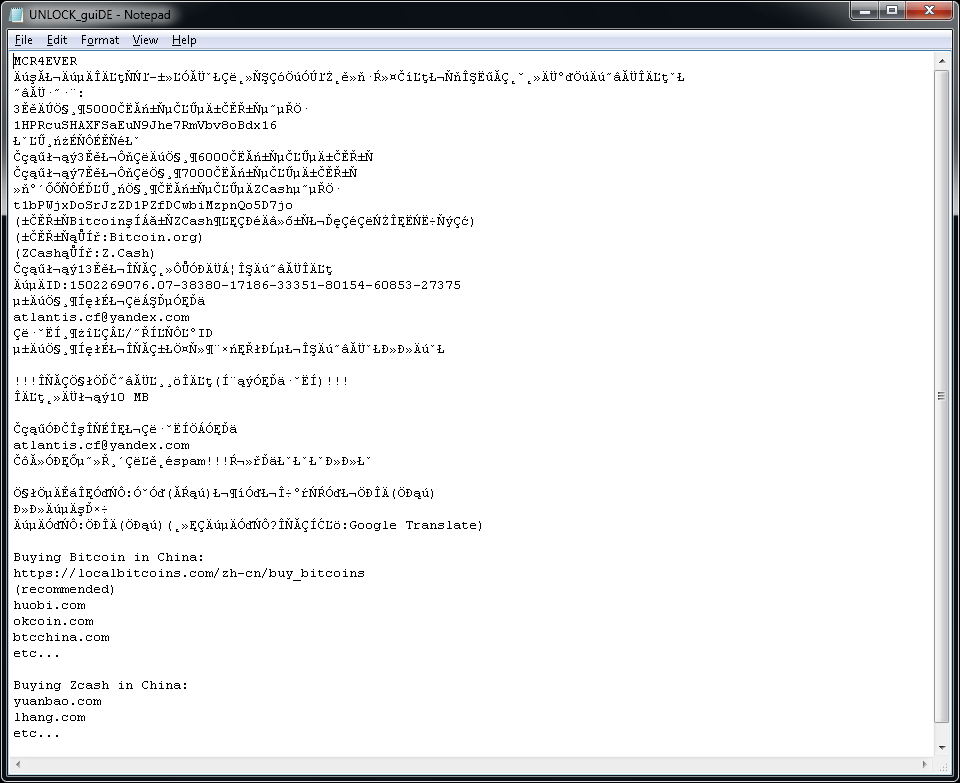

रैंसमवेयर उपयोगकर्ता के डेस्कटॉप पर "UNLOCK_guiDE.txt" नामक एक टेक्स्ट फ़ाइल भी बनाता है. फ़ाइल की विषय वस्तु नीचे दी गई है.

Legion

Legion रैंसमवेयर का एक रूप है जिसे पहली बार जून 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

Legion फ़ाइल नाम के अंत में ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion या .$centurion_legion@aol.com$.cbf के वेरिएंट जोड़ता है. (उदाहरण के लिए, Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

आपकी फ़ाइलों को एन्क्रिप्ट करने के बाद, Legion आपके डेस्कटॉप के वॉलपेपर को बदलता है और इस प्रकार का पॉपअप प्रदर्शित करता है:

यदि Legion ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

NoobCrypt

NoobCrypt एक रैंसमवेयर स्ट्रेन है जिसे जुलाई 2016 के अंत से देखा गया है. उपयोगकर्ता की फ़ाइलों को एन्क्रिप्ट करने के लिए, यह रैंसमवेयर AES 256 एन्क्रिप्शन विधि का उपयोग करता है.

NoobCrypt फ़ाइल का नाम नहीं बदलता है. हालांकि, फ़ाइलें जिन्हें एन्क्रिप्ट किया गया है वे अपने संबद्ध एप्लिकेशन के साथ खुलने में अक्षम होती हैं.

अपनी फ़ाइलों को एन्क्रिप्ट किए जाने के बाद, समान संदेश प्रदर्शित होता है (यह उपयोगकर्ता के डेस्कटॉप में "ransomed.html" फ़ाइल में स्थित होता है):

यदि NoobCrypt ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

Prometheus

Prometheus रैंसमवेयर को .NET (C#) में लिखा गया है और यह Chacha20 या AES-256 का उपयोग करके फ़ाइलों को एन्क्रिप्ट करता है. इसके बाद फ़ाइल एन्क्रिप्शन कुंजी को RSA-2048 द्वारा इनक्रिप्ट कर दिया जाता है और उसे फ़ाइल के अंत में स्टोर कर दिया जाता है. रैंसमवेयर के कुछ प्रकारों को मुफ़्त में डिक्रिप्ट किया जा सकता है.

एन्क्रिप्ट की गई फ़ाइलों को इन एक्सटेंशन में से किसी एक के द्वारा पहचाना जा सकता है:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

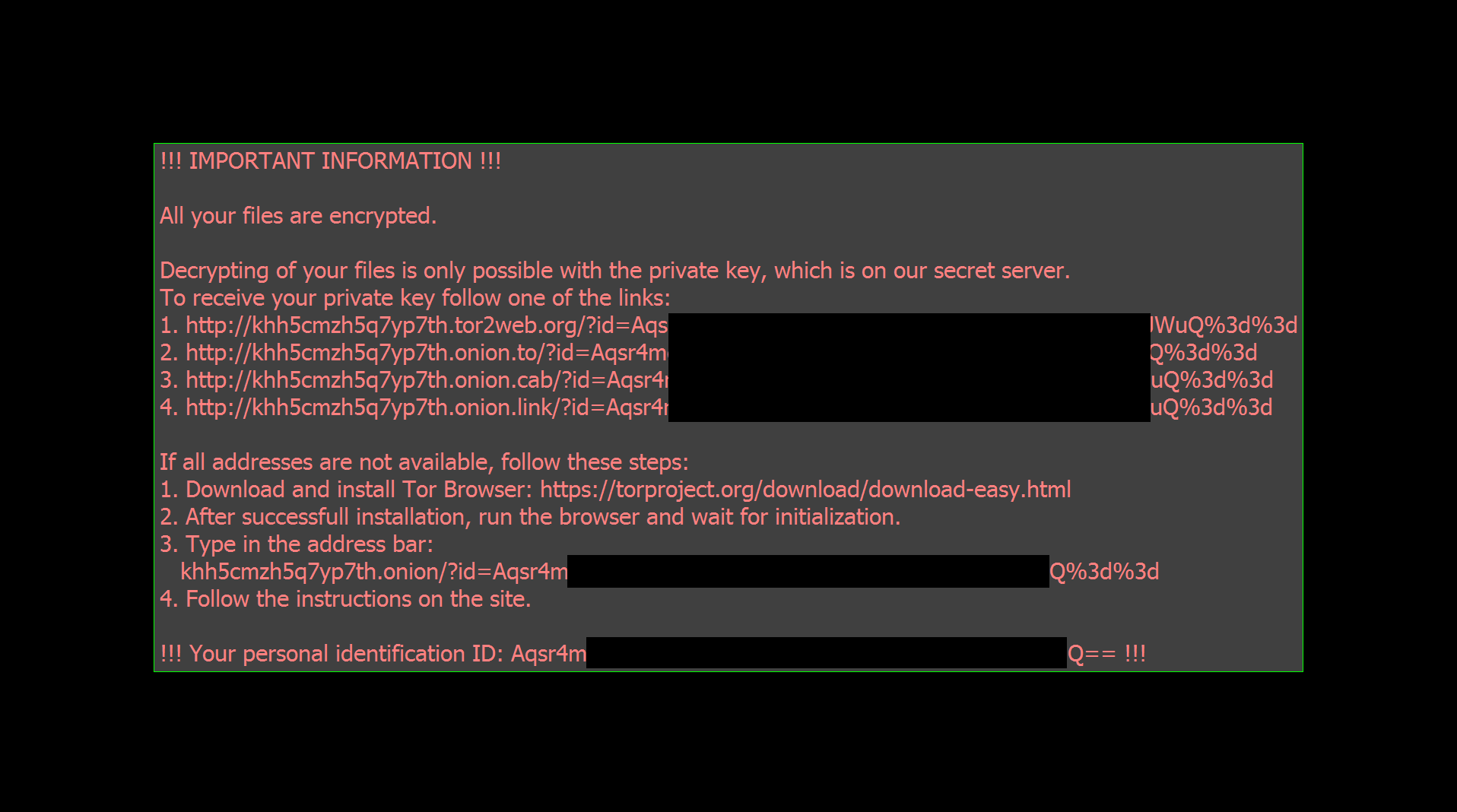

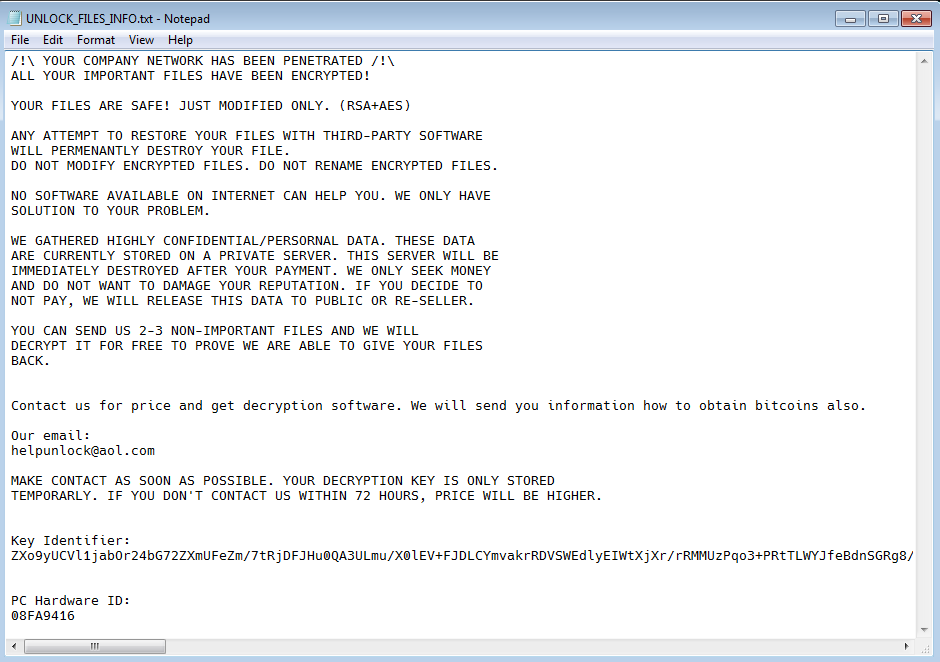

साथ ही, एक रैंसम नोट फ़ाइल को यूज़र के डेस्कटॉप पर इनमें से किसी एक नाम से छोड़ दिया जाता है:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany एक रैंसमवेयर है जो Chacha20 cipher के साथ यूजर फाइलों को इन्क्रिप्ट करता है. इस रैंसमवेयर अटैक से पीड़ित व्यक्ति अब अपनी फाइलों को मुफ्त़ में डिक्रिप्ट कर सकता है.

एन्क्रिप्ट की गई फ़ाइलों की इन एक्सटेंशन में से किसी एक के द्वारा पहचान की जा सकती है:

.mallox

.exploit

.architek

.brg

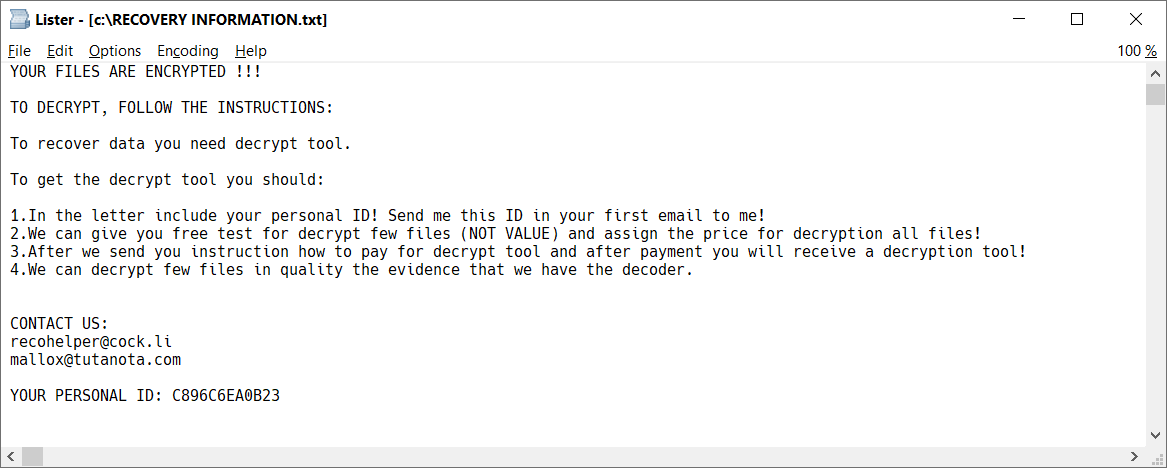

.carone

कम से कम एक इन्क्रिप्टेड फाइल युक्त एक प्रत्येक फोल्डर में, रैनसम नोट फाइल/ransom note file भी होती है, जिसका नाम RECOVERY INFORMATION.txt (नीचे दिए गए चित्र को देखें) होता है.

Stampado

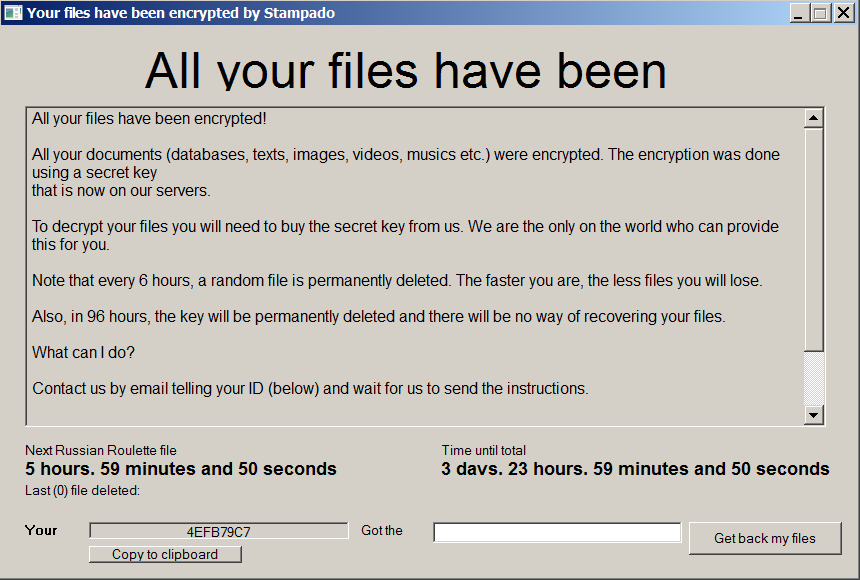

Stampado एक रैंसमवेयर स्ट्रैन है जिसे AutoIt स्क्रिप्ट टूल का उपयोग करके लिखा गया है. यह अगस्त 2016 से उपलब्ध है. इसे डार्क वेब पर बेचा जा रहा है और नए रूप प्रकट होते रहते हैं. इसके एक संस्करण को Philadelphia भी कहा जाता है.

Stampado एन्क्रिप्ट की गई फ़ाइलों में .locked एक्सटेंशन जोड़ता है. कुछ रूप फ़ाइल नाम को भी एन्क्रिप्ट कर देते हैं, इसलिए एन्क्रिप्ट किया गया फ़ाइल नाम document.docx.locked के रूप में या 85451F3CCCE348256B549378804965CD8564065FC3F8.locked के रूप में दिख सकता है.

एन्क्रिप्शन पूर्ण हो जाने के बाद, निम्न स्क्रीन दिखाई देगी:

यदि Stampado ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

SZFLocker

SZFLocker रैंसमवेयर का एक रूप है जिसे पहली बार मई 2016 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

SZFLocker फ़ाइल के नाम के अंत में .szf जोड़ता है. (उदाहरण के लिए, Thesis.doc = Thesis.doc.szf)

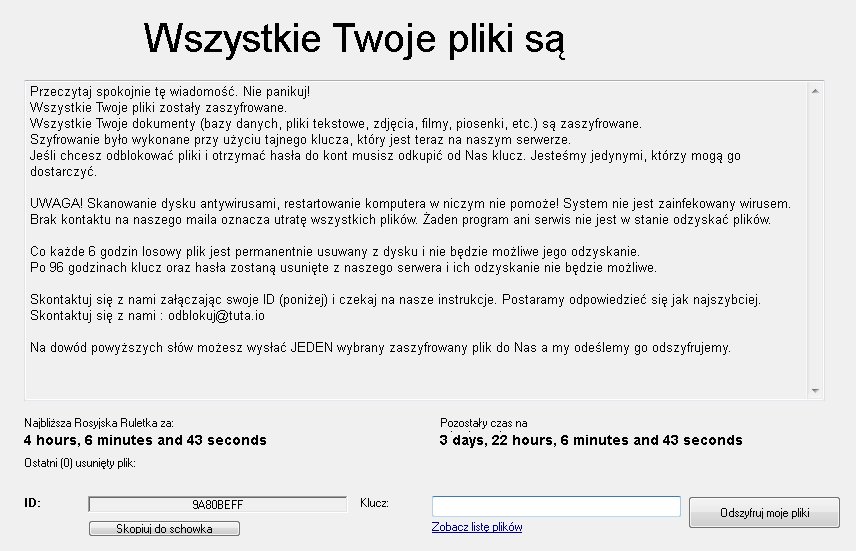

जब आप एन्क्रिप्ट की हुई फ़ाइल को खोलने का प्रयास करते हैं, तो SZFLocker निम्नलिखित संदेश प्रदर्शित करता है (पॉलिश में):

यदि SZFLocker ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

TeslaCrypt

TeslaCrypt रैंसमवेयर का एक रूप है जिसे पहली बार फ़रवरी 2015 में देखा गया था. यहाँ संक्रमण के संकेत दिए गए हैं:

TeslaCrypt का नवीनतम संस्करण आपकी फाइलों का नाम नहीं बदलता है.

आपकी फ़ाइलों को एन्क्रिप्ट करने के बाद, TeslaCrypt निम्नलिखित संदेश का वेरिएंट प्रदर्शित करता है:

यदि TeslaCrypt ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

Troldesh / Shade

Troldesh, जिसे Shade या Encoder.858 के रूप में भी जाना जाता है,एक रैंसमवेयर स्ट्रेन है जिसकी पहचान 2016 में की गई थी. अप्रैल, 2020 के अंत में, रैंसमवेयर लेखकों ने अपना व्यवसाय बंद कर दिया और ऐसी डीक्रिप्शन कुंजियां प्रकाशित कीं, जिनका उपयोग फ़ाइलों को निःशुल्क डीक्रिप्ट करने के लिए किया जा सकता था.

अधिक जानकारी:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

एन्क्रिप्ट की गई फ़ाइलों में इनमें से एक एक्सटेंशन होगा:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

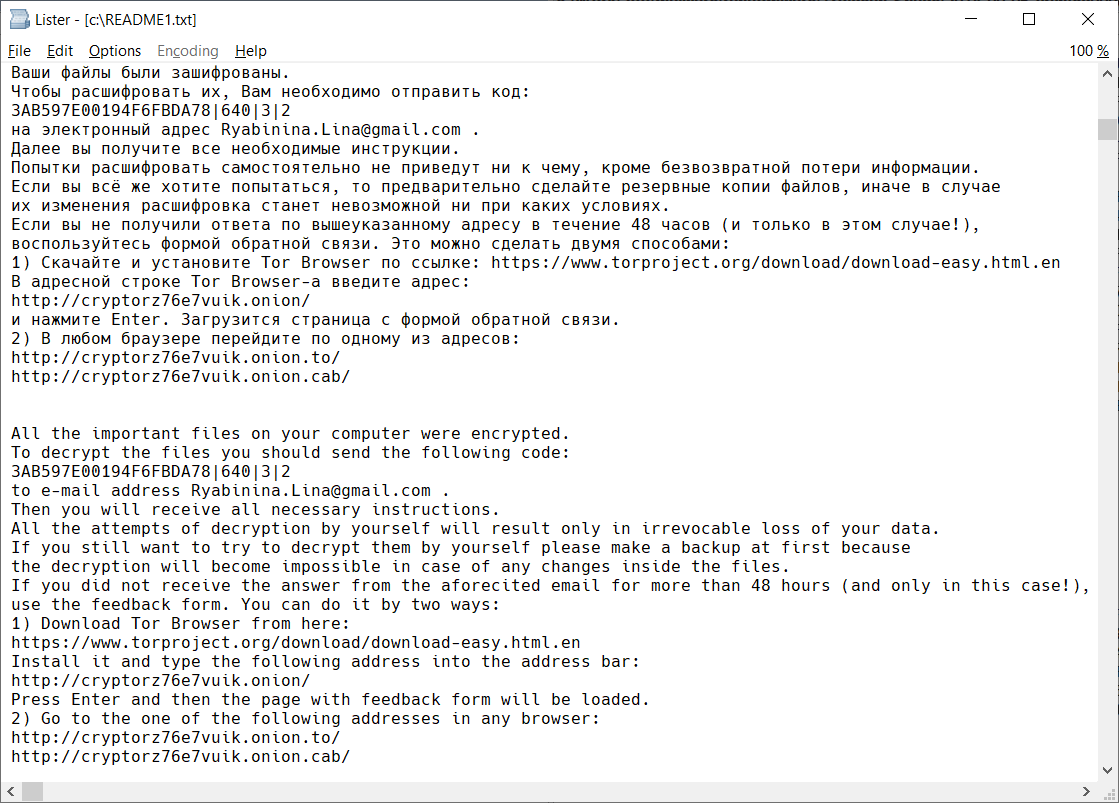

अपनी फ़ाइलों को एन्क्रिप्ट करने के बाद, उपयोगकर्ता के डेस्कटॉप पर README1.txt to README10.txt. नाम से अनेक फ़ाइलें बनाई जाएंगी. वे अलग-अलग भाषाओं में हैं, जिनमें यह पाठ शामिल है:

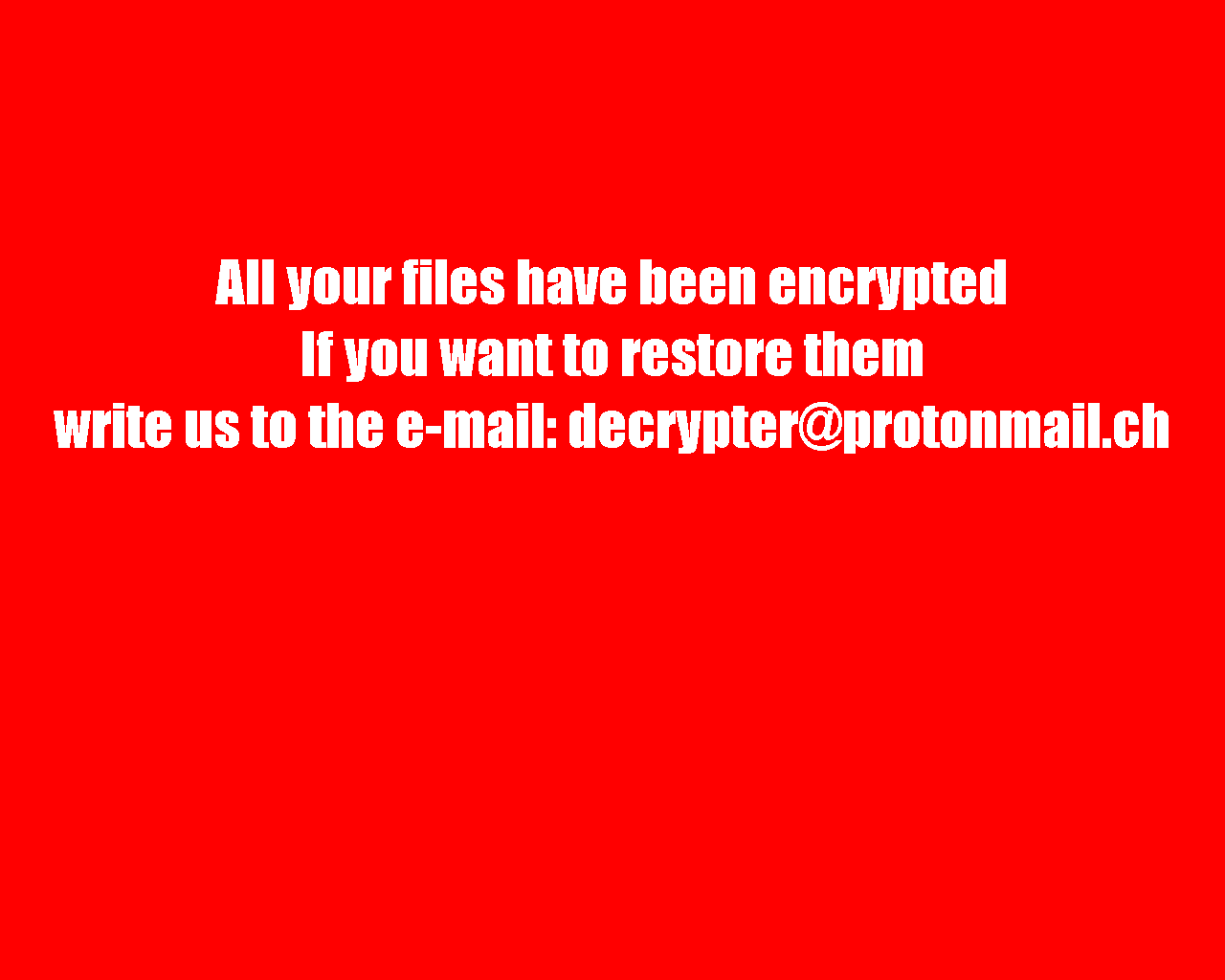

उपयोगकर्ताओं के डेस्कटॉप की पृष्ठभूमि भी बदली गई है और यह नीचे दिए गए चित्र की तरह दिखता है:

यदि Troldesh ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें:

XData

XData एक रैंसमवेयर स्ट्रेन है जो AES_NI से लिया गया था और WannaCry की तरह, यह अन्य मशीनों में फैलने के लिए Eternal Blue शोषण का उपयोग करता है.

रैंसमवेयर एन्क्रिप्ट की गई फ़ाइलों में ".~xdata~" एक्सटेंशन जोड़ता है.

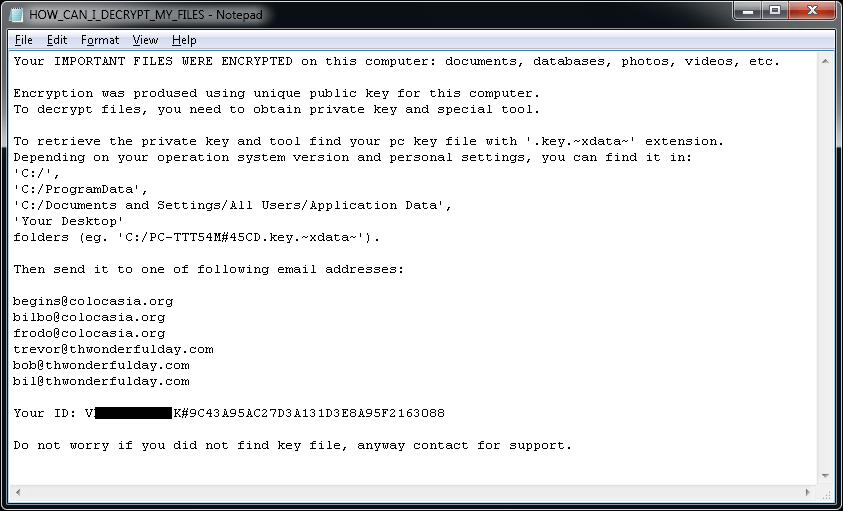

एन्क्रिप्ट की गई कम से कम एक फ़ाइल वाले प्रत्येक फ़ोल्डर में, "HOW_CAN_I_DECRYPT_MY_FILES.txt" फ़ाइल मिल सकती है. इसके अतिरिक्त, रैंसमवेयर निम्नलिखित नाम के जैसी एक कुंजी फ़ाइल बनाता है:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ निम्नलिखित फ़ोल्डरों में:

• C:\

• C:\ProgramData

• Desktop

फ़ाइल "HOW_CAN_I_DECRYPT_MY_FILES.txt" में निम्नलिखित रैंनसम नोट होता है:

यदि Troldesh ने आपकी फ़ाइलों को एन्क्रिप्ट किया है, तो हमारा नि:शुल्क फ़िक्स डाउनलोड करने के लिए यहाँ क्लिक करें: